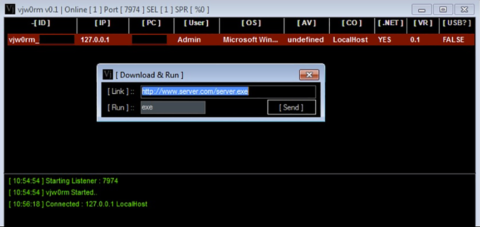

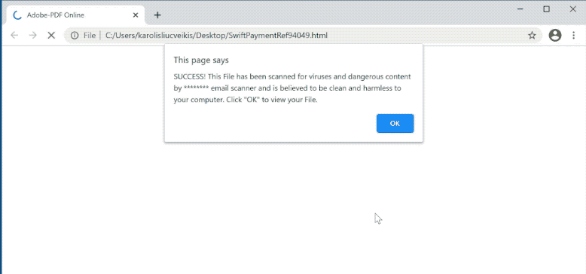

WindowsコンピュータでWinHoundトロイの木馬を削除する簡単な方法 WinHoundは、トロイの木馬ウイルスと見なされるもう1つの非常に悪名高いマルウェアです。このマルウェアの背後にいるサイバー犯罪者は、特定のWebブラウザー、ソフトウェア、またはオペレーティングシステムのバグや問題を利用して、この種のマルウェアをコンピューターに拡散します。このウイルスは、他の怪しげな/詐欺サイトからも配布される可能性があります。このトロイの木馬は、実行されると、他の悪意のある脅威をインストールし、InternetExplorerのデフォルトのホームページとデスクトップの壁紙を変更します。 Windowsデスクトップの新しい壁紙は、システムがマルウェアまたはスパイウェアに感染していることを示し、この大まかなプログラムをダウンロードしてコンピューターにインストールするように求めます。 前述のように、WinHoundトロイの木馬マルウェアはブラウザのホームページを変更し、悪意のある、または安全でない広告Webサイトへの不要なブラウザリダイレクトを引き起こす可能性があります。これらの広告は、ブラウザを閉じていてもデスクトップに表示される場合があります。これらの悪意のある広告は、望ましくないソフトウェアのダウンロード/インストールを引き起こす可能性があり、このようにして、非常に危険なマルウェアやウイルスもコンピュータにインストールされる可能性があります。この厄介なトロイの木馬ウイルスのもう1つの悪意のある機能は、ルートキットを使用してファイルをクロークし、悪意のあるプロセスやその他の関連オブジェクトを実行し、Windowsが起動するたびに自動的に実行されることです。 トロイの木馬として、画像、音声、ビデオ、ゲーム、pdf、ppt、xlx、css、html、テキスト、ドキュメント、データベース、その他の形式のファイルを含む個人ファイルに感染/破損する可能性があります。厄介な動作のため、個人ファイルにアクセスしたり開いたりすることはできなくなりました。このマルウェアは、コンピューターでCPU、GPU、およびディスクの使用率が高くなる問題を引き起こす可能性があります。コンピューターで悪意のあるプロセスを実行してコンピューターの全体的なパフォーマンスを低下させることにより、CPU、GPU、およびディスクスペースの能力をさらに消費します。深刻な問題を引き起こす可能性のある、コンピューターですでに実行されている他の正当なプロセスをブロックまたは破損します。 このマルウェアの背後にある攻撃者またはサイバー犯罪者の動機は、オンラインおよびシステムアクティビティを監視し、ブラウザまたはコンピュータに保存されている個人情報を収集することです。彼らはあなたのIPアドレス、URL検索、あなたの様々なオンラインアカウントのログインIDとパスワード、銀行情報とより多くの詳細のようなあなたのいくつかの情報も集めることができます。また、システムアクティビティのビデオを録画したり、スクリーンショットを撮ったり、デバイスに保存されている個人データを収集したりすることもできます。ある意味、このマルウェアはまったく安全ではありません。したがって、コンピュータでWinHoundを見つけて削除することが重要です。 どのようにしてWinHoundトロイの木馬をコンピューターに導入しましたか? このタイプの悪意のあるソフトウェアをダウンロード/インストールするには、悪意のある広告をクリックするか、他の怪しげなWebサイトにアクセスするか、コンピューターに既にインストールされている不要な可能性のあるアプリケーション(PUA)またはマルウェアを使用します。このタイプのマルウェアは、コンピューターにインストールされているソフトウェアまたはオペレーティングシステムにバグや問題がある場合にも配布される可能性があります。脆弱なコンピューターは、このマルウェア攻撃のようないくつかの問題を引き起こす可能性があります。トロイの木馬タイプのマルウェアは、悪意のある電子メールまたは無関係な電子メールを含むスパムまたは無関係な電子メールを介して配布される可能性もあります。スパムメールに表示されている添付ファイルまたはハイパーリンクが開かれると、特定のコード/スクリプトが実行され、コンピューターがマルウェアに感染します。 トロイの木馬ウイルスからシステムを保護する方法は? 安全でない/信頼できないWebサイトからアプリケーションをダウンロード/インストールしたり、購入したりしないでください。公式/検証済みのソースからアプリケーションをダウンロードするようにしてください。スパムメールに表示される添付ファイルやハイパーリンクは開かないでください。また、オペレーティングシステムとコンピュータにインストールされている他のすべてのソフトウェアを最新の状態に保つ必要があります。コンピューター内の最新のマルウェアを含むすべての脅威を見つけて削除するのに役立つ最新の更新プログラムを備えた強力なウイルス対策ソフトウェアがコンピューターにインストールされていることを確認してください。 特別なオファー WinHound は不気味なコンピューター感染である可能性があり、コンピューター上にファイルが隠されているため、その存在を何度も取り戻す可能性があります。 このマルウェアを簡単に削除するには、強力なSpyhunterマルウェア対策スキャナーを試して、このウイルスの駆除にプログラムが役立つかどうかを確認することをお勧めします。 Spyhunter 5をダウンロード 無料スキャナー 必ずSpyHunterのEULA、脅威評価基準、およびプライバシーポリシーをお読みください。 Spyhunterの無料スキャナーは、コンピューターから現在の脅威をスキャンして検出し、ダウンロードするだけで、一度だけ削除することもできますが、次の48時間は駆除する必要があります。 検出されたラットをすぐに削除する場合は、ソフトウェアを完全にアクティブ化するライセンスバージョンを購入する必要があります。...