Lu0bot Malwareを削除する方法

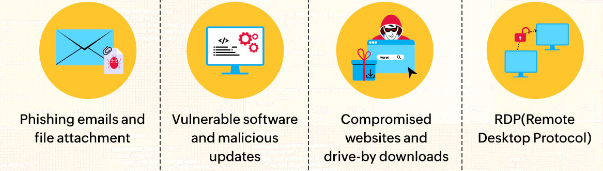

Lu0bot Malwareを削除する簡単なヒント Lu0botは、テレメトリハーベスタとして動作する悪意のあるコンピュータ感染です。ただし、追加の凶悪な機能も持つことができます。軽量であるため、システムリソースが非常に少なくなります。これにより検出が複雑になるため、システムにウイルス感染の兆候は見られません。 Lu0bot Malwareは、ネットワーク、処理、およびその他の同様のデータを含むデータをターゲットにすることができます。また、デバイスが古いMicrosoftWindowsバージョンを実行しているかどうかを確認できます。さらに、このマルウェアはアップデートによってさまざまな有害な機能を追加する可能性があります。 通常、この種のプログラムは、個人を特定できる詳細、アカウント/プラットフォームのログインデータ、銀行データなどのユーザーの個人情報を含むデータを取得することを目的としています。これらのデータは、被害者の身元を盗むために使用できます。 また、詐欺師はソーシャルメディア上の連絡先/友人にローンや寄付を求めることができます。彼らはこれらの財務データを不正な金銭取引や不正取引に使用します。さらに、マルウェアは、公開の脅威の下で身代金のために感染したデバイス上の機密データを保持する可能性があります。 情報スティーラーウイルスは、システムからデータをダウンロードし、Webブラウザーやその他のインストール済みアプリケーションから抽出し、キーロガーを介して記録し、接続/統合されたマイクとカメラを使用し、スクリーンショットを撮るなどの方法でデータを取得します。連鎖感染を引き起こすマルウェア、つまり他のマルウェアをダウンロード/インストールするマルウェア。 要約すると、Lu0bot Malwareによるシステム感染は、深刻なシステム感染、経済的損失、個人情報の盗難につながる可能性があります。ウイルスがすでにシステムに侵入した疑いがある場合は、信頼できるウイルス対策ツールを使用して、遅滞なく感染を除去することをお勧めします。 Lu0bot Malwareの削除にも使用できる手動モードがあります。ただし、これには、このプロセスを使用してシステムからトロイの木馬タイプのマルウェアを削除するための高度なコンピュータースキルが必要です。 ITスキルを信じている場合は、自分で削除プロセスを実行できます。投稿の下にある手動の手順を確認してください。 Lu0bot Malwareはどのようにして私のシステムに入りましたか? マルウェアは、さまざまな手法や戦術を使用して配布されることがよくあります。非公式で無料のファイルホスティングサイト、p2pネットワーク、その他のサードパーティのダウンローダーなどの信頼できないダウンロードチャネルは、マルウェアを拡散するために一般的に使用されます。 マルウェアは、通常のソフトウェアに偽装されているか、バンドルされているため、誤ってダウンロードされます。代表的な例は、インストールされたソフトウェアのアクティベーション/更新を介してシステム感染を引き起こすと思われる違法なアクティベーションツールや偽のソフトウェアアップデータです。 詐欺メールは、その中に添付またはリンクされているファイルを介してシステム感染を引き起こす可能性もあります。これらのファイルは通常、アーカイブ、実行可能ファイル、PDFおよびMicrosoft Officeドキュメント、JavaScriptなどにあり、実行、クリック、または実行されると、ダウンロード/インストールがトリガーされます。 マルウェアの侵入を防ぐ方法は?...