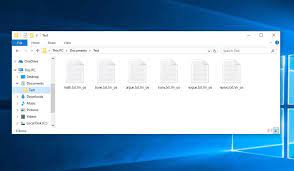

AES64 Ransomware 是另一种被归类为勒索软件的危险文件病毒。作为勒索软件病毒,它通过加密存储在您的计算机硬盘驱动器中的所有类型的文件来运行,并要求支付赎金以进行解密。据该勒索软件的开发者称,支付赎金是恢复锁定文件的唯一有效解决方案。但事实并非如此。在这里,您将获得简单和推荐的步骤来恢复所有锁定的文件。但在此之前,有必要尽快找到并删除计算机中与AES64 Ransomware相关的文件。 AES64 Ransomware 旨在锁定所有格式的文件,包括图像、音频、视频、游戏、pdf、ppt、xlx、css、html、文本、文档、数据库和其他格式的文件。由于其令人讨厌的行为,您无法再访问或打开锁定的文件。最初,它会阻止所有安全工具,包括安装在您计算机中的 PC Protection/Adblocker 软件,以避免检测到与此恶意软件相关的恶意活动。由于被阻止的安全工具,它们能够利用计算机中安装的软件中的错误或问题来触发加密模块。 AES64 Ransomware 通过向原始文件添加“.AES64”文件扩展名来加密文件。例如,它将“1.png”文件名重命名为“1.png.AES64”。加密过程完成后,“_RECOVER_FILES_.AES64.txt”文本文件作为赎金记录在您计算机的每个包含加密文件的文件夹中。垃圾邮件中显示的文本指示您需要通过提供的电子邮件地址与网络犯罪分子建立联系,并要求使用提供的 BTC 钱包地址支付一定数量的赎金以获取解密密钥/软件。 它还声称,为了卸载此勒索软件、重命名锁定的文件或使用第三方防病毒软件,您将永久丢失所有个人文件和文件夹。但是,即使支付了赎金,您锁定的文件也没有必要恢复。因此,您应该停止联系该勒索软件背后的网络犯罪分子,并避免为解密密钥/软件支付任何数量的赎金。尽快在 Windows 计算机中找到并删除 AES64 Ransomware...