如何删除 Hhqa Ransomware:访问锁定的文件

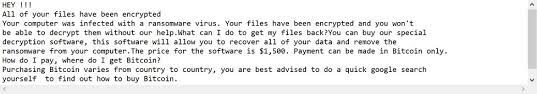

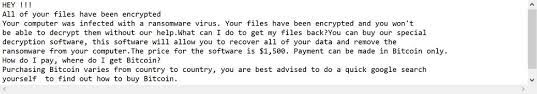

Hhqa Ransomware:逐步删除过程 Hhqa Ransomware 是一种极具破坏性的加密恶意软件,属于 Djvu ransomware 家族。它是由一群恶毒的网络犯罪分子专门设计的,其唯一目的是加密存储在 Windows 计算机中的数据,然后从受害者那里勒索非法赎金。入侵后不久,Hhqa virus 使用强大的加密算法锁定所有用户的基本图片、音频、视频、文档、PDF、电子表格等,使它们完全无法访问或无法使用。在加密过程中,它还通过在每个数据后附加“.hhqa”扩展名来重命名受损数据。 Hhqa Ransomware 要求受害者购买解密工具: 成功加密后,Hhqa Ransomware 会显示一个名为“_readme.txt”的赎金通知,并通知受害者有关攻击的信息。他们还被指示从攻击者那里购买解密密钥,以重新获得对受感染文件的访问权限。该工具的价格为 980 美元,但他们在攻击后...