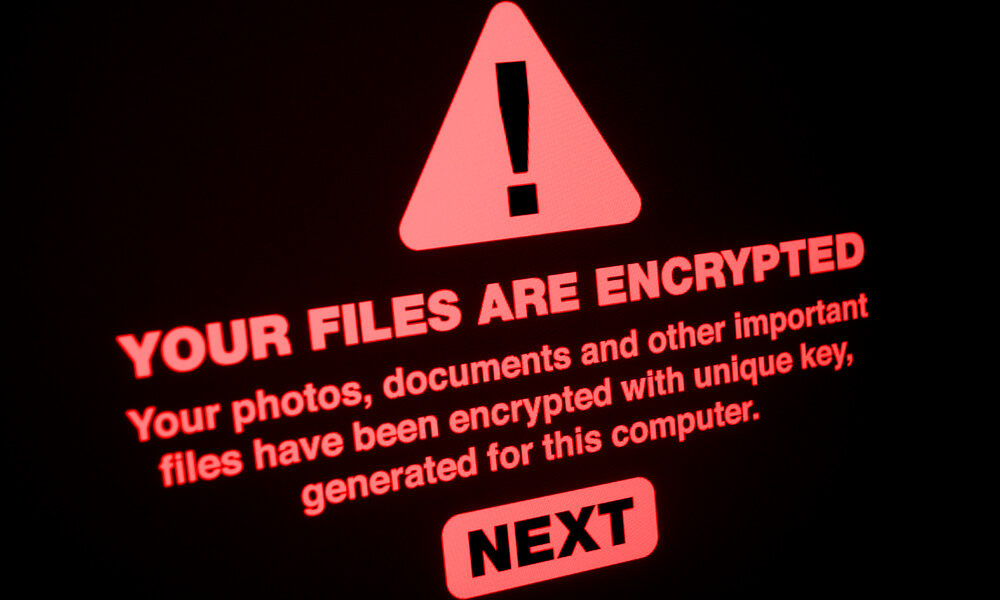

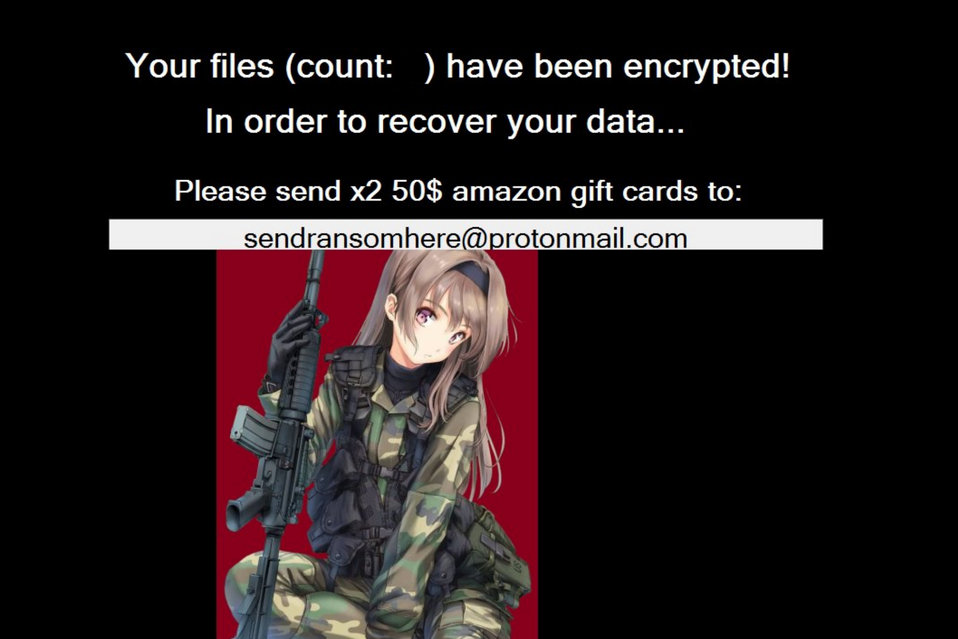

删除Hela Ransomware和解密数据的完整提示 Hela Ransomware 是一种勒索软件类型的感染。因此,Rangnarok 勒索软件中添加了一个新变种。与所有前辈一样,Hela 的运作方式是对存储的文件进行加密,然后要求为解密支付赎金。换句话说,感染此病毒的系统无法访问所有存储的文件,并且要求受害者付费以恢复对文件的访问。 在文件加密过程中,文件会附加“..hela”扩展名。例如,最初命名为 1.jpg 的文件在加密后会出现类似于“1.jpg.08469.hela”的内容。正确地,勒索软件会创建一个标题为“!!Read_Me..html”(例如,“!!Read_Me.08469.html”)的赎金票据并将其放到桌面上。 索要赎金的消息通知受害者有关文件加密的信息。它指出文件是使用 RSA4096 和 AES 加密算法编码的。因此,需要一个唯一的解密密钥/代码来解密所有加密文件。显然,骗子是唯一可以拥有正确角色组合的人。 他们利用这种情况并勒索受害者来支付解密费用。他们声称仅在付款完成后才提供该工具。他们准备通过提供免费解密一个加密的、无价值的文件来证明可以使用他们的工具进行解密。 此外,赎金说明声称私人和公司相关内容已从受感染的主机系统中过滤出来。如果不支付赎金,这些关键数据将被公开。您可以阅读下面提供的 Hela Ransomware 赎金说明(“!!Read_Me..html”)中的全文:...