如何删除 Chld ransomware 并恢复文件

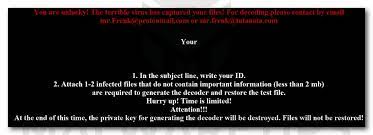

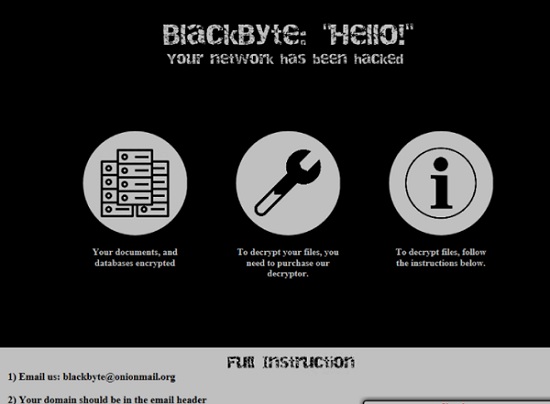

删除Chld ransomware和解密数据的完整提示 Chld ransomware 是一种勒索软件类型的病毒,是 Dharma 勒索软件组的一部分。此变体加密存储的文件并使用以下模式附加文件名:原始文件名、受害者 ID 号、骗子的电子邮件地址和 .chld 扩展名。 例如,它将文件 1.jpg 重命名为“1.jpg.id-C279F237..chld”,将“2.jpg”重命名为“2.jpg.id-C279F237..chld”等。之后,它会创建 info.txt 文本文件并显示一个弹出窗口,其中包含赎金支付说明,用于恢复涉嫌文件。 赎金票据指示受害者通过提供的电子邮件地址联系感染背后的骗子,然后等待攻击者获得有关如何从他们那里购买解密工具的进一步说明。 其中一个赎金记录(弹出窗口)警告受害者,如果试图解密文件或使用第三方软件重命名它们可能会损坏它们。下面提供了 Chld ransomware...