如何删除 Block ransomware 并恢复文件

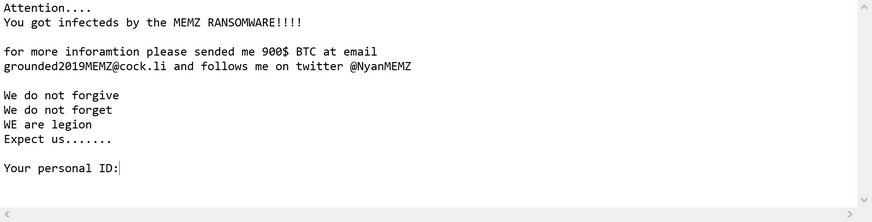

删除Block ransomware和解密数据的完整提示 Block ransomware 是一种勒索软件类型的感染,旨在加密存储的文件,然后要求支付赎金以进行解密。受影响的文件附加有 .block 扩展名。例如,文件 1.jpg 会出现类似于 1.jpg.block、2.jpg 到 2.jpg.block 等等的内容。此过程完成后,readme!.txt 文件中的赎金记录会被放到桌面上。 该文本包含一条短消息,鼓励用户为解密支付赎金。它指出文件已使用一些强大的密码算法进行加密,并且只能使用攻击者拥有的解密工具进行解密。它指示用户通过提供的电子邮件地址与这些人建立联系,并与他们协商使用该工具。 不幸的是,解密确实需要一个独特的解密工具,而骗子是唯一拥有正确工具的人。尽管如此,强烈不建议在任何情况下与骗子联系/付款。即使您满足了他们的所有要求,这些人也永远不会为您提供解密工具。因此,您会蒙受经济损失,而他们的文件仍处于加密状态。 文件恢复的唯一解决方案是使用现有备份。但是,即使您没有任何现有备份,您也可以使用卷影副本和第三个数据恢复工具作为替代方法来恢复或至少尝试恢复文件。在帖子下方的数据恢复部分,为您提供了有关这些恢复选项的更多详细信息以及分步使用。 但是,您首先要从系统中删除 Block ransomware。尽快执行此操作。该恶意软件非常臭名昭著。如果在里面停留的时间更长,它可能会损坏系统文件。此外,它可能会通过网络传播。恶意软件必须在尝试恢复文件之前完成,以避免在此过程中受到干扰。除了数据恢复技巧,我们还包括...