如何删除 Lsas Ransomware:恢复锁定的文件

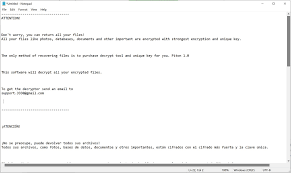

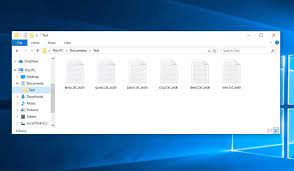

在 Windows 10/8/7 计算机中删除 Lsas Ransomware 的简单方法 Lsas Ransomware 是属于 Dharma Ransomware 家族的非常危险的文件病毒。这个令人讨厌的 Dharma Ransomware 变种是由网络犯罪分子使用非常强大的加密算法制作的,能够加密所有类型的文件,包括图像、音频、视频、游戏、pdf、ppt、css、html、文本、文档、数据库和其他格式的文件存储在您的计算机硬盘中。总之,由于其可疑行为,您无法再访问或打开您的个人文件或锁定的文件。 根据此勒索软件背后的攻击者的说法,您需要为解密密钥/软件支付一定数量的勒索钱,而支付赎金是解密您锁定文件的唯一方法。它还声称,为了卸载该勒索软件、手动重命名锁定文件或使用第三方解密软件,您将永久丢失个人文件或锁定文件。此勒索软件背后的攻击者的目的是锁定存储在您的计算机硬盘驱动器中的所有格式的文件,并要求支付赎金以进行解密。然而,它的解密密钥/软件完全没用,因为它不能再进行数据恢复了。 Lsas Ransomware 通过添加分配给您的唯一...