Microsoft Teamsアプリは、会議中に最大300人の参加者をサポートします

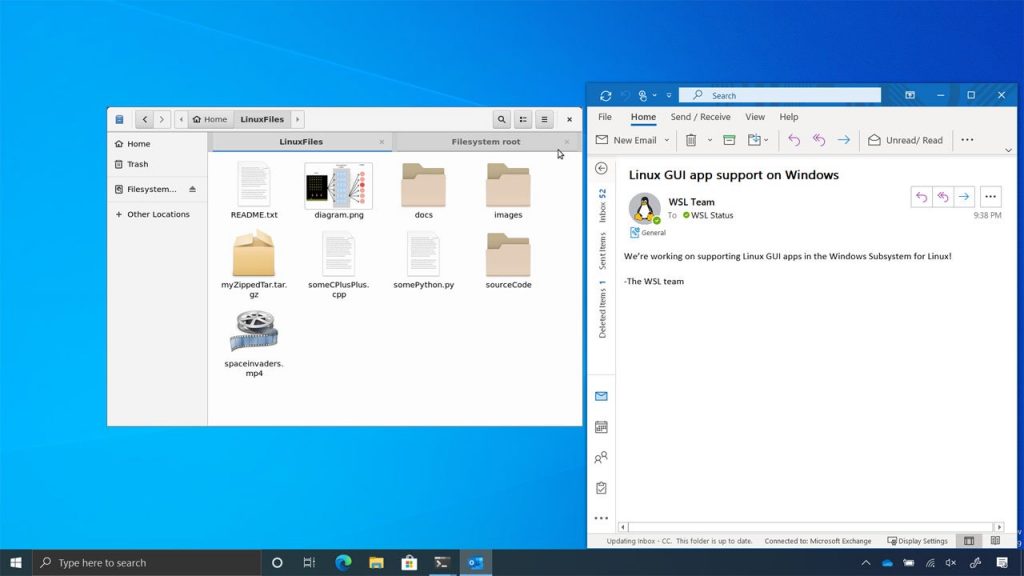

報告によると、Microsoft(American Multinational Company)は、「Microsoft Teams App」会議の参加者制限を今月250〜300人に増やす計画を立てていました。最後に、同社は「チーム」アプリが音声およびビデオ会議中に最大300人の参加者をホストできるようになったことを確認しました。この問題に関する会社の声明を見てみましょう。 「顧客が急速に変化するコミュニケーションと会議のニーズに対応できるように、チーム会議で許可される参加者の最大数を300人に増やしています。」 マイクロソフトは、一部のユーザーが9人(3X3グリッド)の参加者を表示するだけではオンラインをホストするには不十分であると不満を述べていることを認め、オンライン会議の参加者数を増やすよう要求しました。ただし、会社は出席者の制限を250から300に増やすことを計画していました。 この変更は、Microsoft Teamsの更新された技術ドキュメントに既に示されていますが、Microsoft Teams for Governmentの参加者の制限は250のままです。政府のクラウド参加者の制限は、ドキュメントをさらに更新することで250から300に拡張されます。 その他のMicrosoftの計画 最大300人の参加者がMicrosoft Teamsのアプリで一緒に会議に参加でき、個人がリモート通勤サービスとビデオ通話サービスを使用するのに役立ちます。マイクロソフトはすでに「パーソナルバージョンのチーム」を発表しており、これらの機能は「AndroidおよびiOSデバイスのプレビュー」で利用できるようになりました。 一方、Microsoftは今月、拡張されたグリッドビューを新しいマルチウィンドウエクスペリエンスで本番環境に展開することも計画しています。 8月末までにフル稼働する予定です。私たちはこの問題について非常に深く調査しており、将来的に更新があった場合はそれに反抗して投稿します。ご意見やご質問がございましたら、下のコメント欄にご記入ください。