Windowsエラーログがハッカーによって変更され、悪意のあるペイロードが隠されました

この背後にあるサイバー犯罪者は、主にスクリプトベースの攻撃に備えて悪意のあるペイロードをデコードする16進値に偽装されたASCII文字を保存するために偽のエラーログを使用します。これは、調査目的のスクリプトを最終的に提供する中間PowerShellコマンドを使用した、より長いチェーンの一部として説明されるトリックとして使用されます。

行間を読む

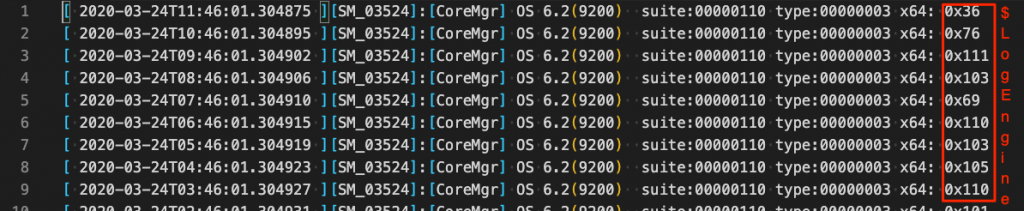

Huntress Labsという名前のMSP脅威検出プロバイダーは、攻撃者が主に、異常なトリックを実行して攻撃ルーチンを実行するために使用されるシステムを標的とする攻撃シナリオを発見しました。この背後にいる攻撃者はすでに標的のコンピューターへのアクセスを獲得し、持続性を達成しています。現時点では、アプリケーションのWindowsエラーログを識別する「a.chk」というファイルを使用しています。最後の列は16進値を示しています。

これらは、ASCII文字の小数表現です。デコードされると、次のステップのためにCommand and Controlサーバーに接続するスクリプトを作成します。データにはタイムスタンプとWindowsの内部バージョン番号の参照が含まれているため、モックログファイルをざっと見ただけではフラグが立てられない可能性があります。

ジョンフェレル氏は、「一見、あるアプリケーションのログのように見えます。タイムスタンプがあり、OS 6.2、Windows 8およびWindow Server 2012の内部バージョン番号への参照が含まれています」

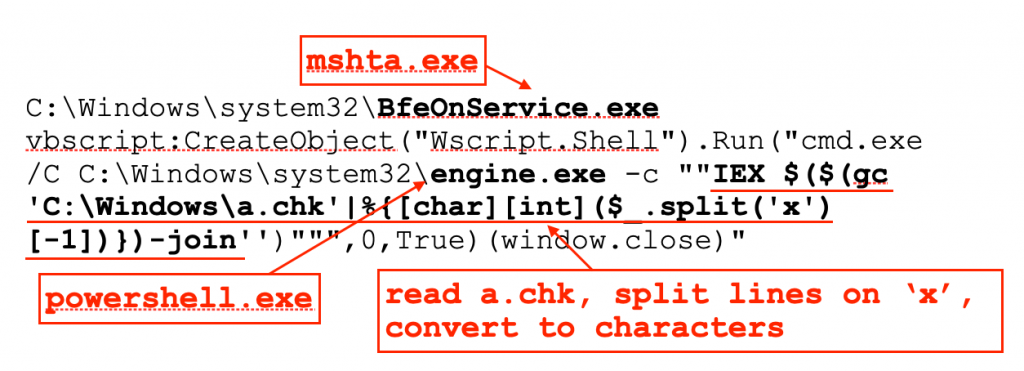

さらに、より近いアプリケーションは、関連するデータのチャンクを抽出してエンコードされたペイロードを構築するためにアクターが使用するトリックが、数値がテキストに変換されてスクリプトを形成する方法を以下に示します。 Ferrellによると、ペイロードは、ホストで本物になりすまし、その説明を共有するスケジュールされたタスクを使用して取得されます。 2つの実行可能ファイルが関係し、どちらも正当なファイルの名前が変更されたコピーであり、不快ではないように見えます。

正当なファイル名の使用

1つは「BfeOnService.exe」という名前で、悪質なHTAファイルの展開に使用されているMicrosoft HTMLアプリケーションを実行するユーティリティである「mshta.exe」のコピーです。この場合、VBScriptを実行してPowerShellを起動し、コマンドを実行します。もう1つは「engine.exe」という名前で、「powershell.exe」のコピーです。その主な目的は、偽のログからASCII番号を抽出し、それらを変換してペイロードを取得することです。

Ferrell氏によると、この方法でデコードされたスクリプトは、メモリ内パッチをマルウェア対策スキャンインターフェイスに適用してバイパスします。また、アンチウイルスプログラムがスクリプトベースの攻撃を検出して削除するのにも役立ちます。

2番目のコマンドは、同じ機能を持つ別のPowerShellコマンドを取得するために実行されるダウンローダーとして機能します。チェーンの最後には、侵入先のPCに関する情報を収集するペイロードがあります。

攻撃者が何をしているのかはわかりませんが、最後のスクリプトは、インストールされているブラウザー、セキュリティ製品、POSソフトウェア、および一般的で具体的な税の準備に関する詳細を収集します。巧妙な攻撃とは程遠く、サイバー犯罪者がすべての収益を探り、ターゲットネットワークに足場を固め、さまざまな創造的な方法で攻撃を開発していることを示しています。