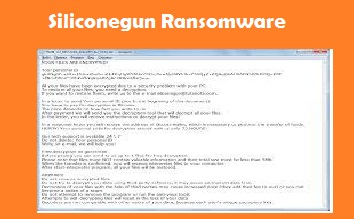

Encrpt3d Ransomwareは、「。encrpt3dファイルウイルス」または「.encrpt3dファイル拡張子ランサムウェア」とも呼ばれます。この疑わしいファイルウイルスは、コンピュータのハードドライブに保存されているすべてのファイルを暗号化してアクセスできないようにすることを目的としています。強力な暗号化アルゴリズム技術を使用して、画像、音声、ビデオ、ゲーム、pdf、ppt、xlx、css、html、テキスト、ドキュメント、データベース、その他の形式のファイルを含むすべての種類のファイルをロックします。暗号化プロセス中に、.encrpt3dファイル拡張子を追加して各ファイルを変更します。 たとえば、Encrpt3d Ransomwareは「1.png」ファイル名を「1.png.encrpt3d」に名前変更し、暗号化プロセスが終了すると、全画面の身代金メモを表示します。その身代金メモは、システムを再起動するたびに表示されます。身代金メモには、このランサムウェアに関する情報、復号化のためにサイバー犯罪者に連絡する方法、サイバー犯罪者の電子メールID、サイバー犯罪者の暗号通貨ウォレットアドレス、および身代金の詳細が含まれています。身代金メモには、コンピューターのハードドライブに保存されているすべてのファイルがロックされており、復号化のために提供された電子メールアドレスを介してサイバー犯罪者との連絡を確立する必要があると記載されています。 開発者によると、Encrpt3d Ransomwareによってロックされたすべてのファイルを回復/復号化する唯一の方法は、復号化キー/ソフトウェアを購入することです。提供されたBTCウォレットアドレスに10ビットコインを支払わない限り、暗号化されたファイルにアクセスできないと主張しています。また、このランサムウェアをアンインストールしたり、ロックされたファイルの名前を手動で変更したり、サードパーティの復号化ソフトウェアを使用してデータを回復したりすると、すべての個人ファイルとフォルダが完全に失われると主張しています。 このランサムウェア攻撃の背後にいるサイバー犯罪者は、身代金の支払いが行われると、復号化ソフトウェアのダウンロードリンクが提供されると主張しています。しかし、それはまったく偽物です。彼らはデータ復旧のための正しい復号化キー/ソフトウェアを提供するつもりはないことに注意してください。そのため、サイバー犯罪者への連絡をやめ、解読のために恐喝金を支払うことを避けることをお勧めします。あなたが本当にあなたのファイルを解読/回復したいならば、あなたは最初にコンピュータでEncrpt3d Ransomware関連の悪意のあるファイルを見つけて削除することを試みるべきです。ランサムウェアの削除後、ランサムウェアによってロックされているすべてのファイルの復元を試みることができます。 どのようにしてEncrpt3d Ransomwareをコンピューターに取り入れましたか? MalspamキャンペーンまたはEmailSpam Campaignは、トロイの木馬、ランサムウェア、ワーム、またはその他のマルウェアをコンピューターに拡散するためにサイバー犯罪者が最もよく使用するメカニズムです。悪意のあるハイパーリンクや添付ファイルとともに誤検知メッセージを含むスパムメールをメールボックスに送信します。これらの添付ファイルには、Microsoft Officeドキュメント、PDF、RAR、ZIP、JavaScript、またはその他の形式のファイルを使用できます。開くと、特定のコマンドを実行して、コンピューターをマルウェアやウイルスに感染させます。たとえば、悪意のある添付ファイルとしてのMicrosoft Officeドキュメントは、悪意のあるマクロコマンドを有効にすることでコンピューターに感染します。 ランサムウェアタイプのマルウェアは、チェーン感染を引き起こすトロイの木馬、偽のソフトウェアアップデーターまたは違法なアクティベーションツール、偽のソフトウェアダウンローダー/インストーラー、およびその他のサードパーティのソースを介して配布される可能性もあります。偽のソフトウェアアップデーターまたは違法なアクティベーションツールを使用してコンピューターにインストールされているソフトウェアを更新する場合、更新プログラムをインストールする代わりに、マルウェアまたは悪意のあるプログラムをインストールします。このようにして、ランサムウェアタイプのマルウェアもインストールできます。 ランサムウェア攻撃からシステムを保護する方法は? 前述のように、ランサムウェアタイプのマルウェアは主にマルスパムキャンペーンを通じて配布されます。したがって、インターネットを閲覧している間は注意を払い、スパムメールに表示されている添付ファイルやハイパーリンクを開かないようにする必要があります。また、使用しているメールサービスで「スパム対策フィルター」機能が有効になっているかどうかを確認する必要があります。一部のウイルス対策ソフトウェアはこの機能を提供し、デフォルトで有効になっています。 「スパム対策フィルター」機能を有効にすると、すべてのスパムメールがメールサービスの「スパムフォルダー」に自動的に配信されることに注意してください。さらに、強力なウイルス対策ソフトウェアを使用してシステムスキャンを定期的に実行し、セキュリティツールを最新の状態に保つ必要があります。これにより、コンピューター内の最新のマルウェアを含むすべての脅威を見つけて削除できます。ランサムウェアまたはマルウェアの削除が完了したら、自動データ復旧ソリューションを試して、ロックされたデータを復元できます。 身代金メモを見てみましょう: !警告!...