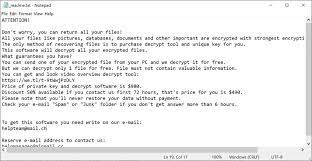

FilesRecoverEN Ransomwareを削除し、ファイルを復元するための完全なヒント FilesRecoverEN Ransomwareは、保存されたファイルを暗号化し、復号化のために身代金の支払いを要求するように設計された、非常にリスクの高いランサムウェア感染です。暗号化プロセス中に、次のパターンでファイル名を追加します:元のファイル名、被害者に割り当てられた一意のID、サイバー犯罪者の電子メールアドレス、およびランダムな4文字の拡張子。たとえば、ファイル1.jpgは、暗号化後、「1.jpg .1aLA」のように表示されます。 暗号化されると、身代金メモはポップアップウィンドウ(「ReadMe_Now!.hta」)および「Read_Me!_。txt」テキストファイルにドロップされ、侵害された各フォルダで利用できます。テキストファイルには、ファイルがロックされており、復号化の指示を取得するには、ファイルの背後にいる詐欺師に電子メールを送信する必要があることが記載されています。さらに、ファイルやフォルダを編集しないようにユーザーに警告します。表示されるポップアップウィンドウには、さらに詳細な情報が表示されます。 ポップアップウィンドウは、ファイルの暗号化について明確にし、データを元に戻したい場合は、FilesRecoverEN Ransomwareの背後にいる詐欺師から復号化ツールを購入する必要があることを指示するウィンドウです。回復プロセスを開始するために、ユーザーは提供された電子メールアドレスを介してユーザーへの連絡を確立するように求められます。復号化ツールの価格は、身代金メモのどこにも記載されていません。ポップアップウィンドウには、ビットコインの支払いのみが受け入れられ、48時間以内に連絡がない場合は価格が2倍になるという情報はほとんど表示されません。 支払いの前に、被害者には無料の復号化サービスが提供されます。 2MB以下のファイルのファイル復号化をテストできます。テスト用に提供されたファイルには、データベースやバックアップなどの貴重なデータは含まれていません。ポップアップメッセージは、サードパーティの復号化ツール/ソフトウェアを使用するとファイルに永続的にアクセスできなくなる可能性があることをユーザーに警告して終了します。ランサムウェア感染の場合、ファイルの復号化には適切な復号化ツールがあるため、詐欺師の関与が必要です。 場合によっては、ランサムウェアウイルスにいくつかの欠陥/バグがあるため、セキュリティ研究者はファイルの復号化に使用されるコードを解読し、ユーザーが無料または手頃な価格で使用できる公式の復号化ツールを正常に作成できます。残念ながら、FilesRecoverEN Ransomwareウイルスに利用できるそのようなツールはありません。したがって、システムがこのウイルスに感染した場合、2つの選択肢があります。詐欺師に支払う/連絡するか、詐欺に騙されるか(これらの人々は復号化ツールを提供しないため)、または他の代替手段を探します。 利用可能なデータ復旧オプションは、バックアップ、シャドウボリュームコピー、およびデータ復旧ツールです。バックアップは、ファイルの暗号化の前に作成され、攻撃時にシステムよりも離れた場所に保存されたものです。そのようなバックアップがない場合は、シャドウコピーがあるかどうかを確認してください。OSから自動的に作成されたバックアップ(短時間利用可能)が存在します。これがどのように行われるかについての完全なガイドは、以下のデータ復旧セクションにあります。データ復旧ツールはあなたが利用できる他のデータ復旧オプションです。 上記のデータ復旧方法のいずれかを使用する前に、干渉を回避するために、FilesRecoverEN Ransomwareウイルスがシステムから削除されていることを確認してください。それ以上のファイルを防ぐために、マルウェアの削除も行う必要があります。また、ランサムウェアの削除により、サイバー感染に関連するさまざまなリスクを防ぐことができます。投稿のすぐ下に、システムからFilesRecoverEN Ransomwareを削除するための手動ガイドと自動ガイドがあります。指示に従って、悪意のある脅威を正常に削除し、ランサムウェアによる反撃を恐れることなくファイルを簡単に回復できるようにします。 FilesRecoverEN Ransomwareはどのように私のシステムに侵入しましたか? ランサムウェアやその他の悪意のあるマルウェアは、p2pネットワーク、無料のファイルホスティングサイト、サードパーティのダウンローダー/インストーラーなどの信頼できないダウンロードソースを介して配布されることがよくあります。悪意のあるプログラムは、通常のソフトウェアに偽装されているか、バンドルされているため、通常、誤ってダウンロードされます。違法なアクティベーションツールと偽のアップデーターは、疑わしいダウンロードチャネルから取得したマルウェア拡散コンテンツの代表的な例です。クラッキングツールは、有料ソフトウェアのアクティベーションキーをバイパスすることでマルウェアを拡散させますが、偽の更新ツールは、古いソフトウェアのバグや欠陥を悪用するか、マルウェアを直接ダウンロードすることで同じことを行います。 マルウェアはスパムメールキャンペーンを通じて配布されることもあります。これらは大規模な操作であり、その間に何千もの詐欺/詐欺メールが送信されます。手紙には、感染性のファイルまたは添付ファイルなどのファイルへのリンクが含まれています。これらのファイルは通常、アーカイブ、実行可能ファイル、PDF、Microsoft...