CRYPTEDPAY ransomwareを削除してファイルを回復する方法

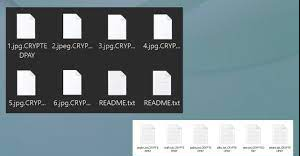

CRYPTEDPAY ransomwareを削除してデータを復号化するための完全なヒント CRYPTEDPAY ransomwareは、システム上の被害者のファイルを攻撃し、身代金に復号化を要求するランサムウェアタイプの感染症です。このウイルスは強力なAES-256アルゴリズムを使用しているため、ファイルをすばやくロックできます。アルゴリズムを使用すると、脅威は一般的に使用されるファイルに損害を与え、Monero暗号通貨で280ドルを要求します。ユーザーが身代金を支払うのに62時間しかかかりません。詐欺師は、提供された時間内に需要を満たした後、データを取り除くことを約束します。 システムが感染し、ファイルがエンコードされると、影響を受ける画像、ドキュメント、ビデオ、オーディオ、およびデータベースに.CRYPTEDPAYマーカーが付けられます。その後、デスクトップが変更され、その後、暗号化を示す短いメッセージが表示され、テキストファイルが暗号化されたファイルとともに他のフォルダのデスクトップに表示されます。 README.txtというタイトルのテキストファイルには、次に何をすべきかについてのガイドとともに、詐欺師からの長いメッセージが含まれています。 身代金メッセージは直接のお金の要求であり、ファイルは意図的にユーザーを怖がらせて、求められた身代金を支払うようにします。 CRYPTEDPAY ransomwareの背後にいるのは詐欺師に過ぎないため、身代金の支払いを無視し、ウイルスの除去を実行し、ファイル回復のためのバックアップなどのいくつかの可能な代替案を検討する必要があります。シャドウコピーは、他のデータ回復オプションになる可能性があります。また、サードパーティの所有物のためのいくつかのデータ回復ツールは、暗号化されたファイルのいくつかを回復するのに役立つかもしれません。 それらの犯罪者の財布の資金を送金しても、ファイルがさらにロックされたり、回復されなかったりする可能性があるため、支払いは決して良い選択肢ではありません。さらに、ファイル暗号化の脅威は、一般的なファイルを損傷するだけでなく、システムフォルダやディレクトリ内のデータにアクセスして破損することもあるため、永続性が高まり、追加のアクティビティが中断されることはありません。したがって、信頼できるウイルス対策ツールを使用して、システムからウイルスを削除することを強くお勧めします。削除を実行しない場合は、投稿の下にあるガイドを利用してください。 CRYPTEDPAY ransomwareのデスクトップの壁紙に表示されるテキスト: すべてのファイルが暗号化されています ファイルを復元できるように、READMEテキストファイルを注意深くお読みください。 お問い合わせ先: [email protected] CRYPTEDPAY ransomwareによってドロップされたREADME.txtファイルに表示されるテキスト: すべてのファイルが暗号化されています!! 慌てる必要はありません!私たちはあなたを助けるためにここにいます。...