Retrievedata ransomware を削除する方法:ロックされたデータを開く

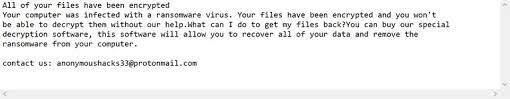

Retrievedata ransomware:単純な削除プロセス Retrievedata ransomware は、データを暗号化し、被害者に復号化ツールの巨額の身代金を支払うように要求する危険な暗号ウイルスです。このタイプのマルウェアは、ほとんどの場合、マルスパムキャンペーンを介して標的のコンピューターに侵入し、レジストリ設定を変更して永続性を作成します。マシンに忍び込んだ直後に、画像、音声、ビデオ、PDF、ドキュメント、スプレッドシートなどを含むすべてのユーザーの重要なファイルを暗号化し、それらを完全にアクセス不能または使用不能にします。 Retrievedata virusは、強力な暗号化アルゴリズムを使用してデータをロックし、それぞれに「.retrievedata300 @gmailcom」拡張子を追加して名前を変更します。 Retrievedata ransomwareは、暗号化後に身代金メモを表示します。 暗号化プロセスが完了すると、Retrievedata ransomwareは「help_data.txt」という名前の身代金メモをデスクトップにドロップし、影響を受けるユーザーに攻撃について通知します。彼らはまた、データを復元するためにビットコイン暗号通貨で300米ドルの身代金を犯罪者に支払うように指示されています。支払い後、攻撃者のメールアドレス「[email protected]」に取引の証拠を送信する必要があります。 身代金の支払いは機能しません: ほとんどの場合、Retrievedata ransomwareまたは他の暗号ウイルスによって暗号化されたファイルは、攻撃者の干渉なしに開くことはできません。ただし、いかなる状況においても犯罪者に対処する必要はありません。これは、これらの人々には倫理がないため、信頼できないためです。彼らの唯一の動機は、犠牲者から不法な身代金を強要することです。彼らはデータ回復ビジネスではありません。さらに、これらのハッカーに身代金を支払うことは、ランサムウェアが非常に有益なビジネスモデルであるという考えを強制するだけです。したがって、決してそれを行わず、できるだけ早くデバイスからRetrievedata ransomwareの削除を実行しようとします。 バックアップからデータを回復する: ファイルの回復には、攻撃前に作成され、ハードドライブ、ペンドライブ、SSD、SDカード、クラウドストレージなどの外部の場所に保存されたバックアップを使用するのが最善の方法です。定期的にバックアップを作成することを強くお勧めします。このような危険な状況で汚染されたファイルを取得するのに非常に役立つ可能性があるため、お勧めします。ただし、適切なバックアップがない場合でも、サードパーティのファイル回復アプリケーションを使用してデータを取り戻すことができます。これらのリカバリツールは、常に望ましい結果をもたらすとは限りませんが、それでも非常に便利です。 Retrievedata ransomwareの分布: Retrievedata...