PerfectNavアドウェアを削除する方法

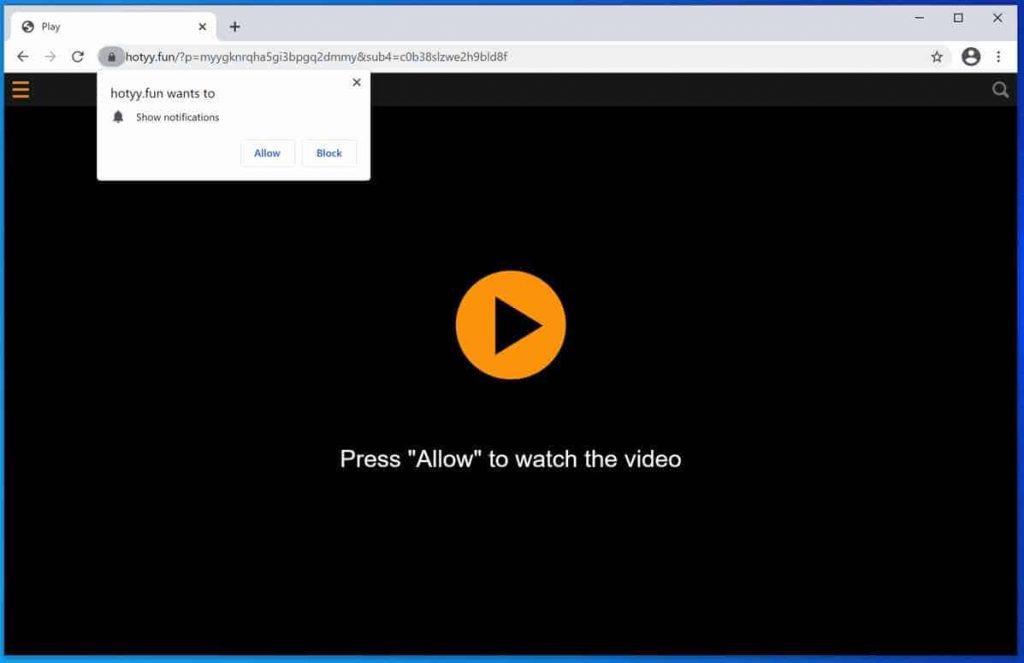

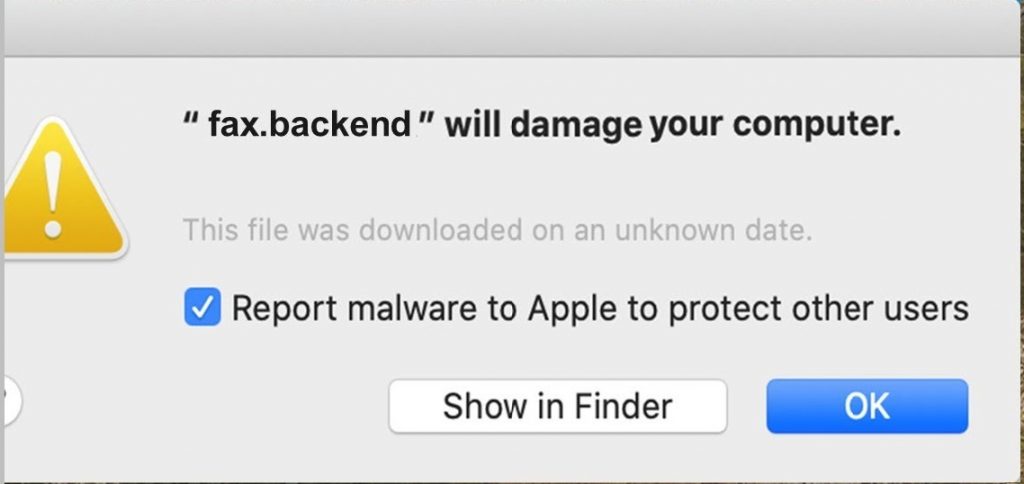

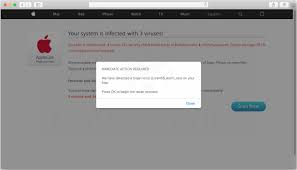

PerfectNavに関する完全な情報 PerfectNavは、Webブラウザのヘルパーオブジェクトとしてシステムに侵入するアドウェアタイプのアプリケーションです。インストール後、さまざまなスポンサーページやアフィリエイトページへのリダイレクトが発生し始めます。通常、フリーウェアのダウンロードといくつかの邪魔なページをクリックすると、PUAのステルス侵入につながります。トロイの木馬やランサムウェアなどのマルウェアのように危険ではありませんが、システム上でのその出現と存在は、システムとユーザーの個人のセキュリティを危険にさらします。 PerfectNavの背後にいるオペレーターは、このソフトウェアを使用して、サードパーティが提供する製品やサービスを表示します。彼らはクリック課金方式を使用して、プロモーション手段での表示と訪問で収益化されます。第三者は、偽のソフトウェアや偽のサービスを宣伝したり、エンドユーザーが欺瞞的なコンテンツを通じて個人情報を開示したりする可能性があります。 システム上のPerfectNavアドウェア感染を認識することができるさまざまな症状は次のとおりです。 エラーページはPerfectNavページにリダイレクトされます。 継続的な広告、オファー、調査、クーポン、ハイパーリンク、ビデオなどによるブラウジングセッションの中断、 開いたタブを閉じるのが難しい、 ホームページと検索エンジンが変更される可能性があります。 ユーザーの同意なしに、ブラウザ拡張機能、プラグイン、アドオンの侵入などの追加コンポーネント。 PerfectNavの欺瞞的な性質のため、上記の症状は、ユーザーがそれらのいくつかを経験する可能性がある場合に異なる場合があります。アドウェアの削除アクションが実行されない場合、ブラウジングは今後非常に危険になります。 Webセッションの監視を開始し、Webブラウジングアクティビティに関連するデータを収集する場合があります。 IPアドレス、アクセスしたサイト、クリックしたリンク、ブックマーク、およびユーザーの閲覧習慣を含む同様のデータを含む、ユーザーの個人を特定できない情報を収集できます。 これらのデータは、カスタマイズされた広告の設計に使用されます。これにより、ユーザーがスポンサー付きの資料にアクセスし、詐欺に遭う可能性が高くなります。最悪の場合、第三者の人々は、これらのデータを不正な活動に悪用するサイバー犯罪者に属する可能性があります。その結果、プライバシー、個人情報の盗難、金銭的損失などに関連する問題が発生する可能性があります。このような事態が発生しないようにするには、すぐにPerfectNavウイルスをシステムから削除してください。 注意してください-ウェブを閲覧すると新しいソフトウェアをインストールできます ユーザーは通常、疑わしいアプリがシステムにどのようにインストールされるかを認識していません。マルウェアは、エクスプロイトキット、悪意のあるJavaScript、および同様の手法など、さまざまな欺瞞的な手段を通じて配布される可能性があります。ただし、アドウェアとPUAを使用すると、システム感染が発生するためにユーザーの介入が重要になります。したがって、不要なアプリの侵入を避けるために、次の手順に従うことが重要です。 ダウンロードには信頼できるソースを使用してください。サードパーティのサイトでは、疑わしい製品が隠されている可能性があります。これらの製品は、ブラウジングパフォーマンスのための興味深い機能を追加するいくつかの追加コンポーネントのふりをします-そのような詐欺に注意してください、 インストールプロセスを完了するためだけにボタンを数回クリックしないでください。 プロンプトが表示されたら、カスタム/詳細オプションを選択します。 強力なウイルス対策ツールを使用してシステムを適切にスキャンする前に、外部デバイスをシステムに接続しないでください。 ファイル共有p2pネットワークやその他の疑わしいページにアクセスしないでください。...