Multi AdBlock ads アドウェアを削除する方法

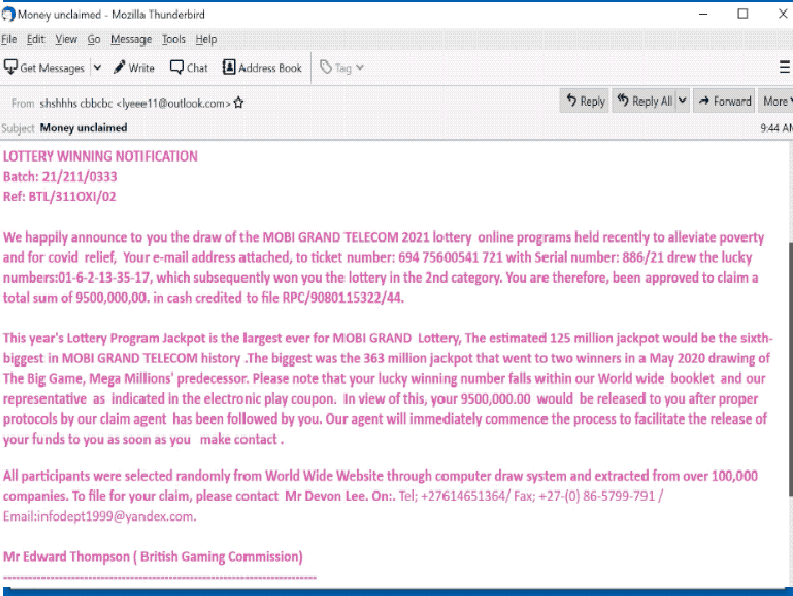

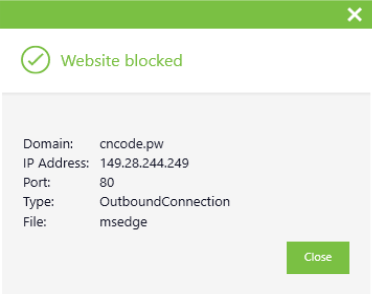

Multi AdBlock ads を削除する簡単な手順 パソコンが望ましくない可能性のあるプログラム(PUP)に感染すると、Multi AdBlock ads がコンピュータの画面に表示されます。Multi AdBlockは、オンライン広告を削除するユーザーを支援する便利なツールとして促進ブラウザ拡張機能です。しかし、このアプリは、実際にそれらを削除するのではなく、押し付けがましい広告を表示し、したがって、それはアドウェアとして分類されています。この悪名高い脅威は、一般的にユーザーの承認なしにステルスによってターゲットコンピュータに侵入し、バックグラウンドで悪意のある活動を実行し始めます。これは、リダイレクト機能に付属し、事前に定義されたウェブサイトに人々を連れて行き、クリックした無限の迷惑な広告でデスクトップをあふれさせることによって、ユーザーのオンラインセッションをひどく中断します。 Multi AdBlock adsは様々なフォーマットです: Multi AdBlock adsは魅力的な見た目のバナー、お得な情報、クーポン、割引などを表示し、ユーザーがクリックごとのコストのスキームを介して収益を獲得するためにそれらをクリックしてみてください。これらの広告のノンストップの出現は、ブラウジング速度をダウングレードし、深刻な被害者のオンライン体験を減少させます.悪質なリンクを含み、悪意のあるコンテンツが含まれる危険性のあるサイトにユーザーをリダイレクトする可能性があるため、これらの広告をクリックすることはお勧めできません。一部のスクリプトは、クリックしたときにPUPをダウンロード/インストールするように設計された特定のスクリプトをトリガーすることもできます。 Arenabg.ch Adsや他の不要なプログラムと同様に, Multi AdBlock アドウェアはまた、そのオペレータがオンラインでユーザーの行動を監視するのに役立つデータ追跡機能を持っています..これには、IPアドレス、位置情報、検索エンジン、閲覧履歴、クレジットカードや銀行の詳細などの個人データなどの情報が記録されます。収集された情報は、金銭的な目的で第三者やサイバー犯罪者に販売されます。詐欺師は、深刻なプライバシーの問題、個人情報の盗難、巨額の金銭的損失につながる可能性のある詐欺的な取引や購入のために機密データを悪用する可能性があります。...