このPowerShellコマンドを使用して、ExchangeServerのProxyLogonハッキングを確認します

Microsoftは、最近公開されたProxyLogonの脆弱性でサーバーがハッキングされたかどうかを自動的にチェックするPowerShellスクリプトをリリースしました。

4つのゼロデイ脆弱性CVE-2021-26855、CVE-2021-26857、CVE-2021-26858、およびCVE-2021-27065は、まとめてProxyLogon脆弱性と呼ばれます。この脆弱性の悪用により、攻撃者はOutlook on the web(OWA)を利用してMicrosoftExchangeサーバー上でリモートコード実行を実行できます。

攻撃の一部として、攻撃者がサーバーを制御し、インターネット接続にアクセスできるようにする特定のWebシェルがインストールされます。

Microsoftは、これらの脆弱性を3月2日に修正しました。開示されている間、Exchange管理者がサーバーがハッキングされたかどうかを確認するために使用するコマンドのリストが提供されました。

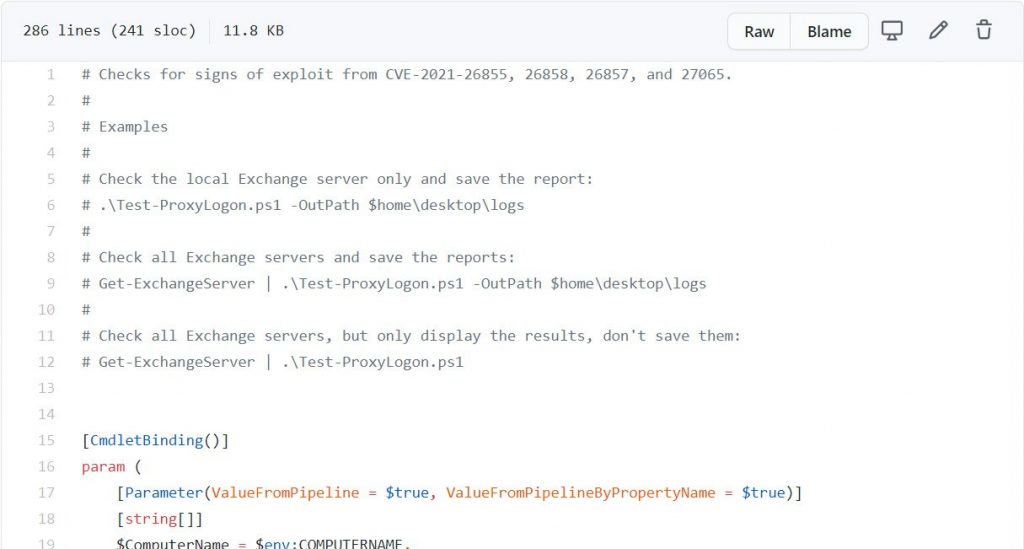

以前は、コマンドを手動で実行する必要がありました。昨日リリースされたPowerSheelスクリプト[Test-ProxyLogon.ps1]により、管理者のこれらのタスクは自動化されます。

Microsoftは、PowerShellスクリプトの使用方法について説明しています。組織内のすべてのExchangeサーバーを確認し、ログをデスクトップに保存するには、ExchangeManagerシェルで次のコマンドを入力します。

Get-ExchangeServer | 。\ Test-ProxyLogon.ps1 -OutPath $ home \ desktop \ logs

ローカルサーバーを確認してログを保存するだけの場合は、次のコマンドを使用します。

。\ Test-ProxyLogon.ps1 -OutPath $ home \ desktop \ logs

ローカルサーバーをテストするだけで結果を保存したくない場合は、次のコマンドを入力します。

。\ Test-ProxyLogon.ps1

CISAは新しいアドバイザリで、「CISAはこれらの脆弱性の国内および国際的な悪用を認識しており、組織がTest-ProxyLogon.ps1スクリプトをできるだけ早く実行して、システムが侵害されているかどうかを判断することを強くお勧めします」と述べています。