Achtung: Das gefälschte ProtonVPN-Installationsprogramm führt die Installation des AZORult-Trojaners an

Zuvor war AZORult Malware als Teil einer umfangreichen böswilligen Kampagne auf ein Gerät gekommen, mit der Ransomware, Daten und Kryptowährung verbreitet wurden, um Malware zu stehlen. Hierbei handelt es sich um einen Trojaner-Virus, der speziell zum Sammeln vertraulicher Informationen aus Dateien, Kennwörtern, Cookies und dem Browserverlauf, Bankdaten, Kryptowährungsbrieftaschen usw. entwickelt wurde.

Die Forscher von Kaspersky entdeckten einen neuen Verbreitungsweg für die Verbreitung von AZORult Malware. Was sie bemerkt haben, ist, dass eine Site namens protonvpn.store verwendet wird, um böswillige gefälschte ProtonVPN-Installer bereitzustellen. Wenn diese Site von Benutzern für die VPN-Installation verwendet wird, wird eine Kopie des AZORult-Botnetzes in ihr Gerät implantiert.

“Wenn das Opfer eine gefälschte Website besucht und ein gefälschtes ProtonVPN-Installationsprogramm für Windows herunterlädt, erhält es eine Kopie des AZORult-Botnetzimplantats.”

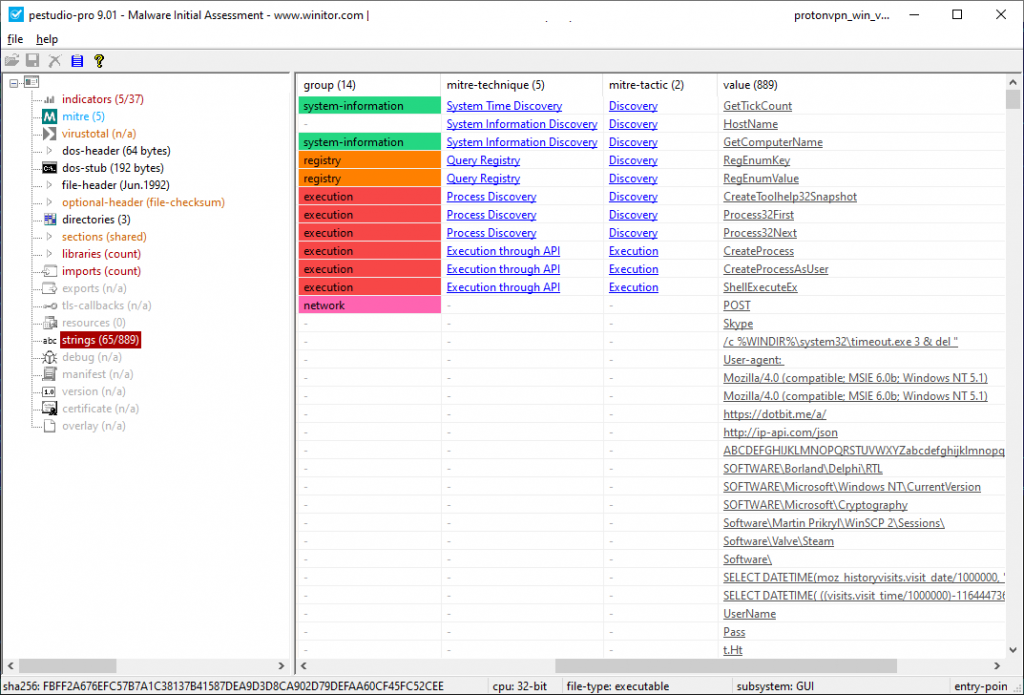

Die Angreifer erstellten eine identische Kopie der offiziellen ProtonVPN-Website mithilfe des Open-Source-Dienstprogramms HTTrack Web Crawler und Website Downloader. Nachdem die gefälschte ausführbare Datei mit dem Namen ProtonVPN_win_v1.10.0.exe erfolgreich auf dem infizierten Gerät gestartet wurde, kann die Malware die Systeminformationen sammeln und an den Befehls- und Steuerungsserver übermitteln, der sich auf demselben Server befindet wie der Site-Name accounts.protonvpn.store .

Danach fährt der Trojaner fort, “Kryptowährung aus lokal verfügbaren Brieftaschen (Electrum, Bitcoin, Etherium usw.), FTP-Anmeldungen und Kennwörter aus FileZilla, E-Mail-Anmeldeinformationen, Informationen aus lokal installierten Browsern (einschließlich Cookies), Anmeldeinformationen für WinSCP, Pidgin Messenger zu stehlen und andere.”

Dies ist nicht das erste Mal, dass gefälschte VPN-Sites zum Übertragen von Malware-Nutzdaten verwendet werden. Früher wurde ein perfekter Klon der offiziellen Website des NordVPN-Dienstes für die Bereitstellung eines Banking-Trojaners verwendet, ein gefälschtes VPN-Piratenküken-VPN wurde für den Trojaner zum Stehlen von AZORult-Passwörtern verwendet und ein gefälschtes VPN wurde auch für den Trojaner zum Stehlen von Vidar- und cryptBot-Passwörtern verwendet.