RobbinHood Ransomware nutzt den Gigabyte-Treiber-Fehler aus, um Sicherheitsprodukte zu blockieren

Neue Technik, die von der Cyberkriminellengruppe hinter RobbinHood Ransomware verwendet wird

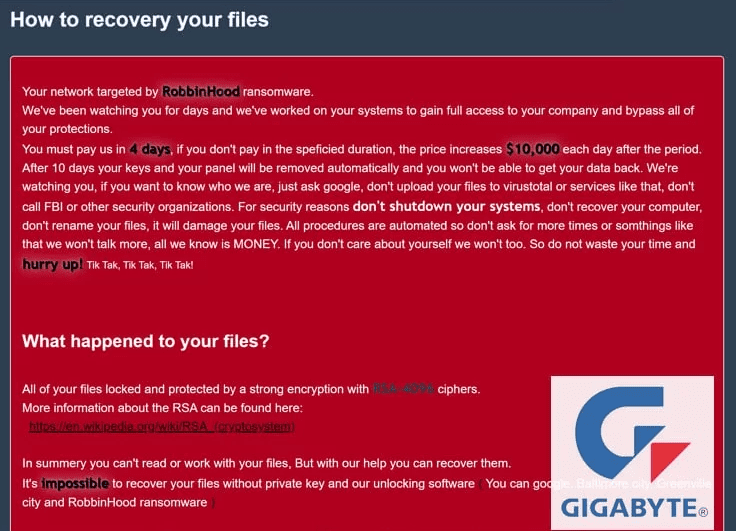

Berichten zufolge haben Cyber-Sicherheitsforscher neue Bedrohungen in der Kategorie Ransomware entdeckt, d. H. RobbinHood Ransomware, die mit einer neuen und einzigartigen Methode zum Verschlüsseln von Dateien eines Zielcomputers mit Interrupt entwickelt wurde. Dieser Ransowmare-Virus kann die Antivirenerkennung umgehen, sodass alle auf Computerfestplatten gespeicherten Dateien gesperrt / verschlüsselt werden können. Interessanterweise haben Sicherheitsexperten zwei Angriffe entdeckt. Schauen wir uns beide Angriffe im Detail an.

RobbinHood Ransomware installiert einen anfälligen Gigabyte-Treiber: Durch die Sicherheitsanfälligkeit kann der Hacker Sicherheitsprodukte deaktivieren

Sicherheitsforscher und Experten haben erklärt, dass Cyberkriminelle, die hinter diesem Angriff stehen, separate Angriffe ausführen, einschließlich der Installation eines anfälligen Gigabyte-Treibers auf einem Zielcomputer zusammen mit der Hauptnutzlast der Ransomware. Der Hauptzweck der Installation der Treiber besteht darin, den Cyberkriminellen zu ermöglichen, Sicherheitsprodukte zu blockieren, die auf dem Computer ausgeführt werden, damit RobbinHood Ransomware Dateien ohne Unterbrechung verschlüsseln kann. Sowohl die Angriffe, die Antivirensoftware blockieren, als auch das Verschlüsseln von Dateien werden von den Entwicklern von RobbinHood Ransomware auf Zielursprüngen oder deren Computern ausgeführt.

Es ähnelt Sodinokibi oder Ryuk Ransomware, da es sich in erster Linie an große Unternehmen richtet, dh an Unternehmens- oder Regierungsunternehmen, die häufig als hochwertige Ziele angesehen werden. Wenn wir über die neue Technik sprechen, die von RobbinHood Ransomware verwendet wird, wird sie in mehreren Schritten ausgeführt, beginnend mit Hackern, die den ersten Halt im Zielnetzwerk finden, und folgt den Techniken zum Ausführen von Verschlüsselungswerkzeugen.

Zunächst installiert die Cyberkriminellegruppe hinter dem RobbinHood Ransomware-Angriff einen legitimen Gigabyte-Treiber mit dem Namen GDRV.SYS auf dem Zielcomputer und nutzt dann den Fehler oder die Sicherheitsanfälligkeit bezüglich der Eskalation von Berechtigungen als CVE-2018-19320-Sicherheitsanfälligkeit aus, die auf dem Treiber gefunden wurde, um Kernelzugriff zu erhalten. Anschließend wird der Kernelzugriff verwendet, um die Durchsetzung der Treibersignatur des Windows-Betriebssystems vorübergehend zu blockieren. Der Malware-Programmierer installiert einen schädlichen Kernel-Treiber mit dem Namen RBNL.SYS, mit dessen Hilfe der Angreifer “Antivirensoftware” oder andere Sicherheitsprodukte unter Windows deaktivieren oder stoppen kann. Schließlich wird RobbinHood Ransomware ausgeführt und die Dateiverschlüsselung beginnt.

Wenn wir über einen aktualisierten Bericht im September 2019 sprechen, müssen wir Code einschließen, der Prozesse abbricht, damit die Verschlüsselung ungehindert erfolgen kann. Gemäß unserer Forschung zielten die Schadcodes selbst auf die mit Microsoft Office-Anwendungen verbundenen Prozesse ab, einschließlich MS Word, MS Excel, WordPad, Outlook, SQL und VirtualBox, einer Software, die das Ausführen virtueller Maschinen ermöglicht. Cyber-Sicherheitsforschern wird durch die Ausrichtung auf SQL und VirtualBox klar, dass die Malware-Programmierer auf Unternehmen abzielen und möglicherweise versuchen, sich den Ransomware-Stämmen von „Big Game“ anzuschließen.

Clop Ransowmare ist eine weitere Sorte, die die gleiche Taktik wie RobbinHood Ransomware angewendet hat. Es war die Geschichte vom November 2019, als Entwickler von Clop Ranosmware versuchten, Windows Defender zu blockieren und das Microsoft Security Essential zu entfernen, mit dem der Hacker alle Arten von Dateien verschlüsseln konnte, die auf dem Zielcomputer gespeichert waren.

Präventions- und Vorsichtsmaßnahmen gegen RobbinHood Ransomware, Clop Ransomware oder andere ähnliche Infektionen

- Beschränken Sie die Zugriffsrechte. Geben Sie Benutzerkonten und Administratoren nur die Zugriffsrechte, die sie benötigen

- Erstellen Sie regelmäßige Backups und bewahren Sie diese außerhalb und offline auf, wo Angreifer sie nicht finden können

- Sperren Sie Ihr RDP. Schalten Sie es aus, wenn Sie es nicht benötigen. Verwenden Sie in diesem Fall Ratenbegrenzung, 2FA oder ein VPN

- Stellen Sie sicher, dass der Manipulationsschutz aktiviert ist. Andere Ransomware-Stämme versuchen, Ihren Endpunktschutz zu deaktivieren. Der Manipulationsschutz soll dies verhindern

- Verwenden Sie die Multi-Faktor-Authentifizierung (MFA).

- Verwenden Sie komplexe Kennwörter, die über einen Kennwortmanager verwaltet werden

Lass uns chatten: Sprich mit uns: Schreibe Kommentare

Wenn Sie Fragen oder Anregungen zu „RobbinHood Ransomware verwendet eine neue Verschlüsselungstechnik: Zielgruppe für Unternehmen und einzelne Benutzer“ haben, schreiben Sie bitte in das unten stehende Kommentarfeld.