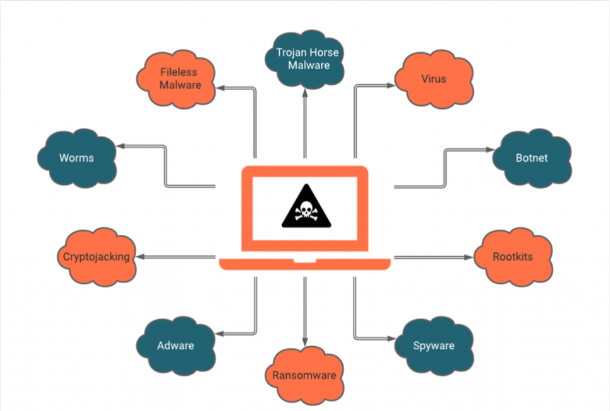

MacOS上的病毒和安全漏洞列表

苹果提供了多种功能,可帮助用户保护其系统和个人数据免受感染性应用程序或恶意软件的侵害。

例如,在macOS中,用户可以在“安全性和隐私”首选项中的“设置”下选择选项,以指定在其系统上安装的软件的来源,这样就不会进行第三方软件安装。

此外,Apple还具有内置的防病毒工具XProtect,其中包含所有恶意软件定义。每次用户下载应用程序时,它都会检查这些定义是否存在。

尽管如此,仍然存在大量的Mac恶意软件。我们在本文中列出了一些清单-请在下面进行检查。

银麻雀

红金丝雀安全公司(Red Canary Security)发现了针对装有M1处理器的Mac的恶意软件。该被称为Silver Sparrow的恶意软件已经感染了29台139台Macs计算机。目标来自超过153个国家,包括美国,英国,加拿大,法国和德国。尚不清楚恶意软件会以何种扩展方式构成威胁,以及是否所有目标都拥有M1 Mac。

Pirri / GoSearch22

这是一个广告软件应用程序。它还针对M1 Mac,并且是针对Apple的ARM平台专门编译的。像其他广告软件一样,它提供各种侵入性广告。

FakeFileOpener

此应用被认可为系统优化器。但是,这是一个潜在有害的应用程序,它会提示弹出窗口的用户,要求他们使用某些软件才能打开应用程序,并提供在网络上搜索此类软件的帮助。在其他情况下,人们会收到虚假的系统感染消息。该软件会推送一些其他不需要的应用程序以供下载,以删除不存在的问题。

ThiefQuest(aka EvilQuest)

该恶意软件是通过在俄罗斯洪流论坛上找到的盗版软件传播的。当它在2017年首次被发现时,被教导是一种勒索软件。但是,它的行为不像勒索软件类型的病毒。它会加密文件,但无法向用户提供支付赎金并随后解密其文件的证据。该恶意软件没有敲诈勒索,而是试图获取用户的数据。

响亮的矿工

LoudMiner,又名Bird Miner是一种加密货币矿工。它试图利用Mac的力量来创收。最早在2019年被观察到。安装了破解版Ableton Live,用于分发此恶意软件。

很棒的搜索

这是一款适用于MacOS的广告软件,已在2019年大范围使用,在加密他们的网络流量后使用户受到侵入性广告的干扰。

假冒AV

这是伪装成MacOS防病毒应用程序的恶意软件的通用名称。

重力鼠

如后缀所示,GravityRAT是一种特洛伊木马类型的恶意软件。安全研究机构卡巴斯基表示,该恶意软件也可能影响Mac设备。 RAT可以上传办公文件,自动截图和记录键盘日志。他们通过窃取开发人员证书渗透到系统中,然后从.net,python和Electron创建各种合法程序的多个副本。

XCSSET恶意软件

该恶意软件通过Github上发布的Xcode项目进行分发。该恶意软件实际上是一种利用Webkit和Data Vault中的漏洞的破旧设备。它旨在通过Safari浏览器收集Apple,Google,Paypal和Yandex服务的登录详细信息。此外,它还可以收集通过Skype,Telgram,QQ和微信发送的信息和消息。

OSX / Shlayer

基于Intego,发现2018年2月通过伪造的Flash Player安装程序分发了OSX / Shlayer恶意软件的新变种。在安装过程中,该安装程序转储Advanced Mac Cleaner的副本。它指出用户的设备已被感染,他们需要使用该软件来解决问题。

如果您收到这样的消息,请不要相信它经常告诉您Adobe Flash Player需要更新,因为它只是一个骗局。

Intego发现此新木马用于启动MaOS Catalina的安全消息,并发布了安装指南,该指南将指导用户所有必要的步骤。

OSX / CrescentCore

该应用程序可以在多个网站上找到,这些网站可以伪装成漫画下载网站。这样的网站也可以显示在Google搜索结果中。 CrescentCore伪装成伪造的Flash Player安装程序的DMG文件。在此之前,它会检查系统是否为虚拟机,并会寻找防病毒工具。当计算机不受保护时,它将安装LaunchAgent,这是一个名为Advaced Mac cleaner Safari扩展程序的Mac。

由于Crescent Core获得了Apple颁发的开发者证书,因此可以绕过Apple的Gatekeeper。但是,在这种情况下,签名最终被苹果公司撤销了。尽管网闸应该阻止它,但它可以使它通过。

OSX /链接器

它在2019年被发现,可以通过Gatekeeper中的零日漏洞利用漏洞进行分发。苹果于90天内未能修复漏洞后,于5月24日发现该恶意软件的同一人于同年揭露了该漏洞。

OSX / NewTab

该恶意软件在Safari Web浏览器中添加了一个标签。它使用已注册的Apple Developer ID进行数字签名。

NetWire和Mokes

Intego将其描述为后门恶意软件-具有记录击键和截图功能的恶意软件。

饼干矿工

它是一种在2019年1月底发现的加密货币矿工病毒。该恶意软件旨在从chrome窃取用户的密码和加密钱包的登录数据,并获得身份验证以使用与加密货币交易所和访问iTunes关联的cookie备份。发现此威胁的研究人员的第42单元建议用户在使用任何金融帐户后,应清除其浏览器,并删除所有缓存。

Mac自动修复

这是一个潜在有害的程序,通常与系统上的其他软件捆绑在一起。它显示了弹出窗口和各种侵入性广告。

Mshelper

这是一个加密矿工,首次出现在2018年的狂野中。受害者报告说,当恶意软件渗入其系统时,其粉丝的运行速度比以往任何时候都要快,从而导致系统运行得比平常更热-这表明后台进程正在占用资源。

妈咪

该恶意软件最初是由Hacker News报道的。它将在线流量重新路由到恶意服务器,并可能中断敏感信息。该恶意软件还能够安装新的根证书来拦截加密的通信。

K

CheckPoint Software Technologies在2017年4月底发现了此恶意软件。该恶意软件是特洛伊木马,能够绕过Apple的保护,即使未经用户许可和SSL-TLS加密连接,也可以劫持所有进入和离开Mac的流量。 。该恶意软件通过垃圾邮件活动将用户作为目标。如果您不希望此类恶意软件渗透到系统中,则无需回复任何可疑且无关的电子邮件。

X代理

该恶意软件能够窃取密码,截屏并抓取存储在Mac上的iPhone备份。它针对的是乌克兰军队,被认为是APT28网络犯罪组织的工作。

Mac下载器

安全研究人员在2017年警告用户有关此威胁的信息,指出该恶意软件被发现潜伏在Adobe Flash的虚假更新中。运行安装程序时,人们收到警报,提示Mac上正在运行广告软件。但是,当用户单击“删除”按钮,并且在Mac上输入任何密码时,恶意软件会尝试将这些数据传输到远程服务器。为避免此类攻击,您应在Adobe网站上查看是否有更新的Flash发布。

果蝇

该恶意软件能够捕获屏幕截图和网络摄像头图像以及有关连接到网络的设备的信息。

皮里特

该恶意软件在2016年4月被发现隐藏在Adobe Photoshop的Microsoft Office破解版中。根据Cyberreason研究人员Amit Serper的说法,该恶意软件可以获取root特权并创建一个新帐户以安装新软件。

克·朗格

Keranger是一种勒索软件,是一种对恶意软件进行加密的文件,首次于2016年3月针对Mac操作系统。该恶意软件与一个名为Transmission torrent client的软件版本一起分发。

Palo Alto Network的Jin Chen和Claud Xiao解释了KeRanger的工作原理。他们在这里说:“ KeRanger应用程序已使用有效的Mac应用程序开发证书签名;因此,它能够绕过Apple的Gatekeeper保护。如果用户安装了受感染的应用程序,则系统上将运行嵌入式可执行文件。KeRanger然后等待三天,然后再通过Tor匿名器网络与命令和控制(C2)服务器连接,然后该恶意软件开始对系统上的某些类型的文档和数据文件进行加密。完成加密过程后,KeRanger要求受害者支付一枚比特币(大约$ 400)到一个特定的地址来检索他们的文件。此外,KeRanger似乎仍在积极开发中,似乎该恶意软件还试图对Time Machine备份文件进行加密,以防止受害者恢复其备份数据。

“ Palo Alto Networks于3月4日向Transmission Project和Apple报告了勒索软件问题。自那以后,Apple撤销了滥用证书并更新了XProtect防病毒签名,并且Transmission Project从其网站上删除了恶意安装程序。Palo Alto Networks还更新了URL过滤和威胁防护可阻止KeRanger影响系统。”

Safari浏览器

Malwarebytes自2016年11月开始记录源自Mac的来自技术支持网站的以服务为目标的拒绝服务攻击。根据调查结果,像其他攻击一样,它取决于社会工程或用户错误,例如当用户单击某些链接和恶意软件时已安装在设备上。根据Mac的版本,攻击可能有两种类型-邮件被劫持并被迫创建大量草稿电子邮件,或者iTunes被迫多次打开。但是,最终目标是相同的-即使系统内存过载并强制关机或系统冻结。

照顾系统漏洞

并非所有漏洞都被暴露,但这只是骗子劫持Mac所依赖的这些漏洞。以下是Mac漏洞利用漏洞导致恶意软件感染的常见情况:

融化与幽灵

在2018年1月,Mac,iPhone和iPad受到其芯片缺陷的影响,苹果强调:这些问题适用于所有现代处理器,几乎影响到所有计算设备和操作系统。”

根据苹果公司的说法,幽灵可能是“边界检查绕过”或“分支目标注入”,使内核内存中的项目可供用户进程使用。

该公司发布了针对Meltdown漏洞的补丁程序,并建议用户仅使用官方资源进行任何软件下载,以保护这些漏洞。

缩放漏洞

视频会议应用程序中的漏洞已于6月发现。然后,无需他们的许可即可轻松添加人们的视频通话-Mac网络摄像头始终处于激活状态。

由于在90天内无法执行操作,已经提前发现了该零日漏洞,已公开。遵循本公开内容,Zoom和Apple均解决了该漏洞。

字宏病毒

诸如Microsoft Office,Excel和PowerPoint之类的应用程序允许将宏程序添加到其文档中,从而使这些宏自动与这些文档一起运行。

自2008年以来,Mac版本对此一直没有问题,因为随后Apple取消了对宏的支持。但是在2011年,该功能重新引入,并在2017年2月发现了一个名称为Word宏的恶意软件。

该恶意软件运行python代码以用作键盘记录程序,并且还充当屏幕截图接收者。它甚至可以访问网络摄像头。