利用VMWare漏洞传播RansomExx勒索软件

根据研究,“ RansomExx勒索软件”背后的网络犯罪分子小组现在正在利用VMWare ESXi中的已知错误(包括CVE-2019-5544和CVE-2020-3992)将恶意软件传播到多个虚拟机中,以共享同一硬盘存储。如果您不知道,则可能是去年11月在VMWare ESXi的OPenSLP中发现了CVE-2020-3992错误。

ESXi是管理程序,它使用应用程序将处理器,存储,内存和网络资源划分为多个VM或虚拟机。此漏洞是由ESXi中实施OpenSLP引起的,该问题导致释放后用户(UAF)问题,并且这些UAF错误通常是由程序运行期间对动态内存的不正确使用而产生的。

如果释放内存位置后任何程序都没有清除指向内存的指针或地址,网络犯罪分子便可以利用此漏洞进行恶意攻击。根据VMware安全研究员的说法,由于CVE-2019-5544漏洞而导致网络访问ESXi主机或任何Horizon DaaS Management设备上的端口427的网络犯罪分子可能能够覆盖或误导OpenSLP服务的堆并导致远程代码执行。

CVE-2019-5544和CVE-2020-3992这两个漏洞都可以帮助同一网络上的网络犯罪分子将恶意SLP请求发送到易受攻击的ESXi设备,由于这些漏洞,攻击者随后可以对其进行控制。不仅是RansomExx Ransomware的帮派,Babuk Locker Ransomware的帮派也基于类似的情况进行攻击。因此,如果您或您的公司正在使用VMware ESXi设备,则应安装发布的安全补丁程序以立即修复这两个缺陷。另外,您可以通过禁用SLP支持来防止这些错误的重复。

网络犯罪分子利用该漏洞传播Ransomware(如RansomExx Ransomware)

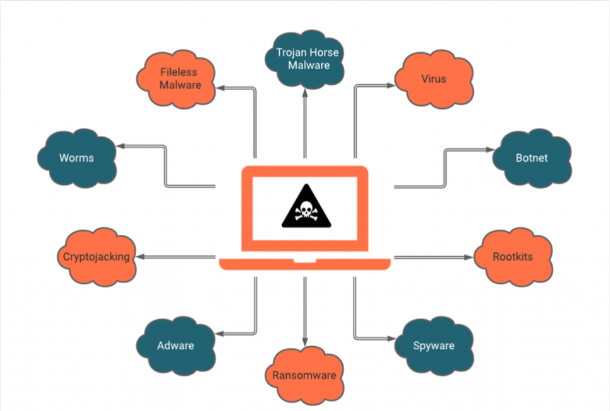

众所周知,勒索软件开发人员会利用或利用网络,计算机,软件或其他各种漏洞中的漏洞,在目标系统或网络中注入勒索软件,如RansomExx勒索软件,Bubuk勒索软件和/或其他有害勒索软件病毒。他们针对这类运动的企业和组织。

如前所述,CVE-2019-5544和CVE-2020-3992是VMware ESXi产品中的两个漏洞,被网络犯罪分子或勒索软件开发者利用来攻击ESXi设备或网络。但是,VMware修补程序更新使VMware ESXi用户可以通过应用补丁来修复这些漏洞,因此,它们可以防止ESXi设备受到勒索软件攻击或其他攻击。