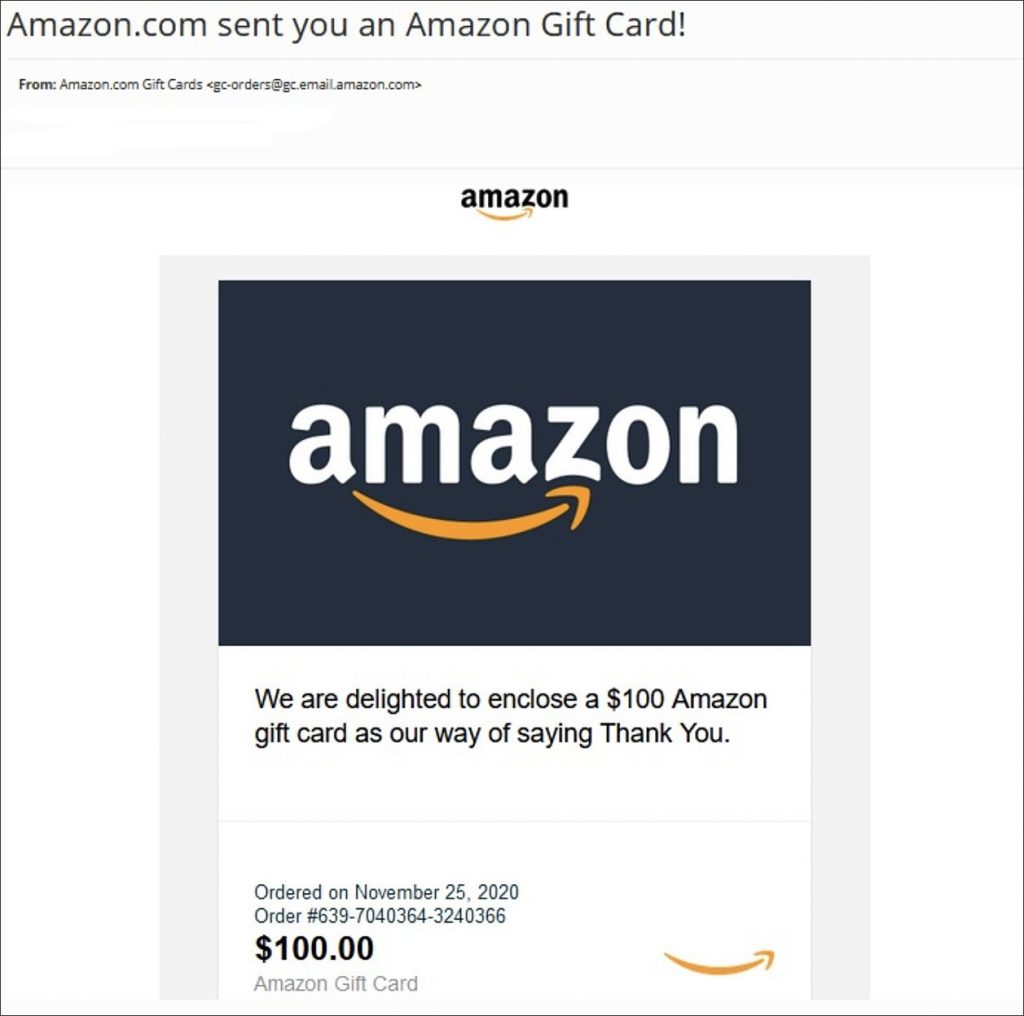

Dridex作者通过假亚马逊礼品卡电子邮件瞄准受害者

网络安全研究公司Cyberreason发现了一个新的网络钓鱼活动,其中恶意软件伪装成通过电子邮件发送的Amazon礼券。 垃圾邮件试图诱使人们打开电子邮件页面上提供的按钮,诱使他们认为这应该提供100美元的礼品券,用户只需单击一下即可赎回。 但是,当收件人单击提供的按钮时,他们最终将下载名称类似于“ Amazon_Gift_Card”,“ Order_Gift_Cart”和“ Amazon_eGift-Card”的恶意Word文档。 该骗局分发了Dridex恶意软件,这是一种银行木马,可以窃取信息,记录击键,获取屏幕截图以及下载/安装其他恶意软件。 由于附件文件是Microsoft Office的在线版本,因此它要求用户单击“启用内容”按钮。这样做时,他们允许该文件运行宏命令来下载/安装Dridex恶意软件。 当您收到任何伪装成礼品卡的电子邮件并提示您下载并打开任何Microsoft Word文档时,请当心此骗局。如您所见,当打开这样的文件并启用了macros命令时,就会引起恶意软件感染。因此,如果您想要计算机安全和人身安全,不要不这样做就至关重要。 记住这一事实,Amazon永远不会提示您下载文件来兑换礼券。取而代之的是,它会提供合法的亚马逊礼品卡,其中包含您在亚马逊官方网站上兑换的特定代码并存入您的帐户。