推特上的漏洞显示Windows 10X的任务栏,“开始”菜单等

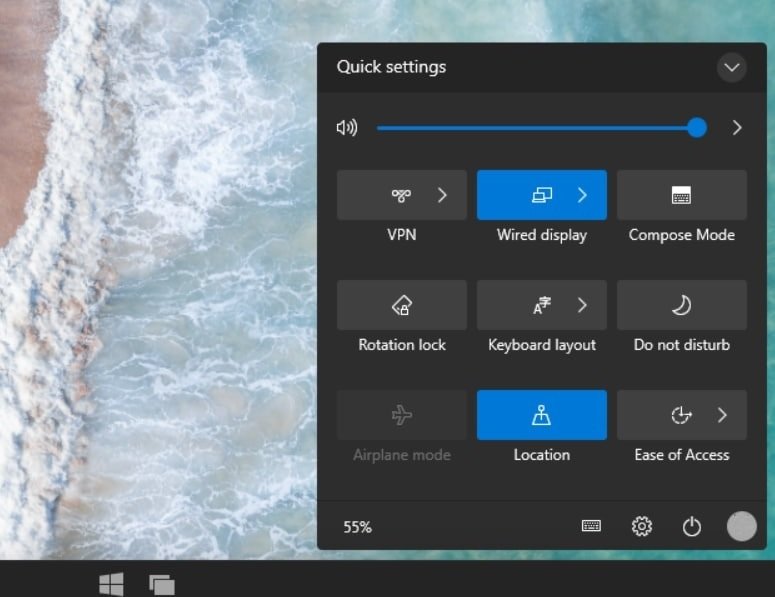

由于2021年1月14日Twitter上的漏洞,我们首先来看看Microsoft的Windows 10X操作系统。 XDA是第一个发现泄漏的地方。它来自Twitter用户Zac Bowden(@zacbowden)。 该图像显示了新的和已辞职的开始菜单的外观,以及任务栏现在像在Apple macOS中那样居中对齐时的外观。您还可以在新任务栏中清楚地看到Microsoft Edge,文件和Outlook。 对于不熟悉的人,Windows 10 X早在2019年就宣布推出。它是为双屏设备设计的,如Surface Neo,联想ThinkPad X1 Fold和英特尔原型。与Windows 10不同,它将简单,时尚,更快,更安全。它将在2021年开始提供新系统。 开始菜单 新的“开始”菜单包括一个待办事项,一个计算器和一个录音机以及类似的快捷方式。微软可能会包括几乎所有使用过的应用程序(如Edge,Spotify等)的快捷方式。 虽然您可以在新的开始菜单中设置任何应用程序和网站,但到目前为止,它似乎不支持用户快速访问所需的固定文件夹。 活动中心 Windows 10X中将有一个浮动的动作中心,其中包含任务栏的系统托盘。它旨在更加注重快速操作,因此您将始终看不到通知,并且操作中心不会覆盖全屏。在设置应用程序下,您可以自定义操作中心。...