骗子通过承诺提供违规资金来欺骗人们

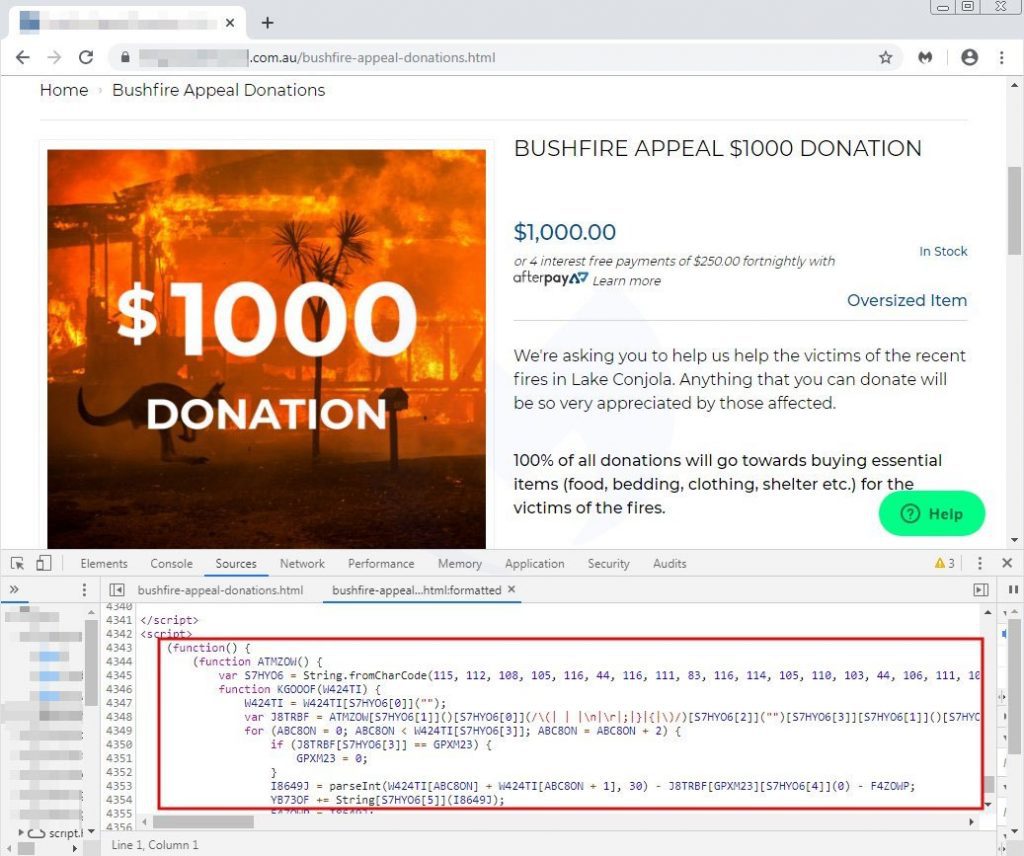

似乎骗子采取了新的诈骗策略,以欺骗新手用户。这次,诈骗者展示了一些网页,并通过欺骗用户以为他们是某些数据泄漏尝试的受害者,向用户提供退款。对于这种骗局,骗子的主要目的是敦促人们付款,以换取最终不会发生的较大金额的回款。最后,受害者只留下了钱财损失。 要求用户提供其个人姓名,联系信息和其他类似信息 诈骗者从美国联邦贸易委员会和官方网页上展示自己的身份,作为官方个人数据保护基金会,以给人以合法的印象。承诺收到该页面的用户将被退还与他们在某些数据泄露中所发生的损害,无论他们属于哪个居住国。 当用户访问该网站时,他们会找到某些填充物作为服务,以检查它们是否在数据泄露事件中敏感信息曾被泄露的那些人的列表中。要求用户提供其姓名,姓氏,手机号码和其他信息。该数据验证表单提供了四个验证类型选项: 社交网络”, “信使”, “广告网络” 和别的 即使用户拥有真实的SSN,也推荐SSN 卡巴斯基安全专家Tatyana Sidorina表示,无论您以表格形式输入的信息是什么,您都很可能会收到声称您的数据已泄漏并且需要特别退款的声明。 研究人员尝试在“名称”部分键入fghfgh fghfgh,结果显示出虚假信息,视频和照片。此后,Sidorina得到了退款,金额为$ 2,567。要获得此金额,要求提供银行卡号和SSN。对于那些没有SSN的人,该骗局提供了为期两天的有效期,价格为#9.32,以购买两张。 “如果您确实尝试在不购买SSN的情况下完成转让,则该网站将返回错误并要求提供临时号码。而且,如果您碰巧以欺诈形式指定了有效的SSN,仍然会要求您购买一个临时SSN。” 识别欺诈网站的迹象 该网站的可疑性很容易从某些因素中看出来,首先是FTC位于美国,为所有国家/地区提供退款。不断地,在假网站上发现语法错误和拼写错误,或者在该网站上误导付款窗口。我们建议您注意这种类型的骗局。不要急于将个人信息提供给可提供流氓退款的未知位置。