Netwalker开发人员通过冠状病毒诈骗活动将人们作为目标

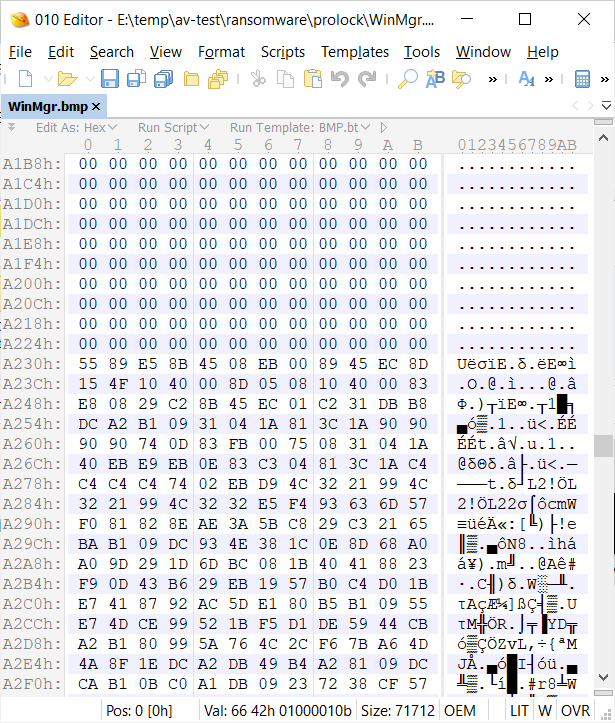

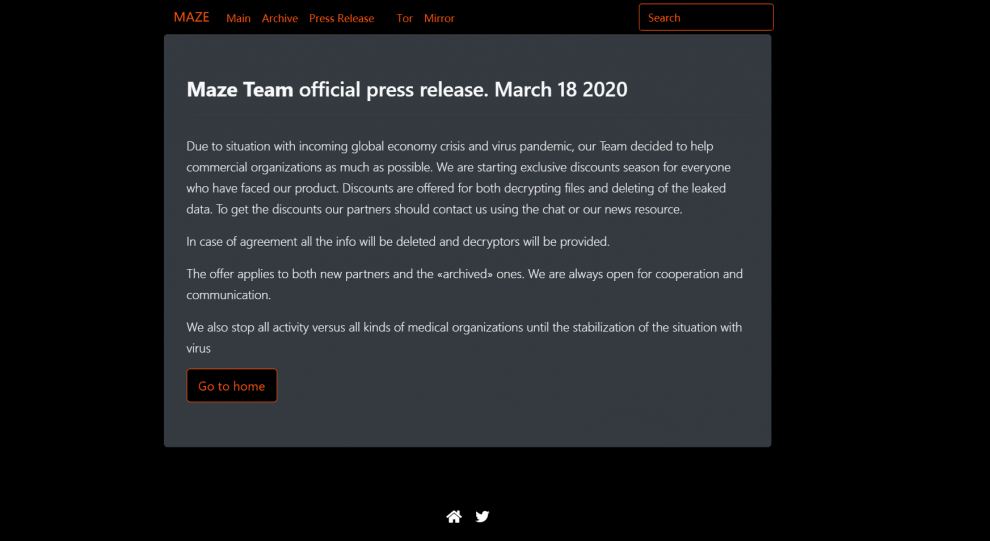

由于持续的大流行,诈骗者已经以网络钓鱼活动和恶意软件为主题,积极发起了CORONA爆发。据报道,其中一种活动导致在收件人设备中安装危险的Netwalker Ransomware。 虽然没有发送实际的电子邮件,但MalwareHunterTeam设法找到了一个附件,该附件最终导致Netwalker的安装。据报道,这两个人是袭击者的受害者,收费站和伊利奥尼斯的厄本那公共卫生区是香槟的两个受害者。 新的Netwalker或Mailto网络钓鱼活动正在使用名为CORONAVIRUS_COVID-19.vbs的附件文件,该文件包含勒索软件的可执行代码和混淆代码以提取并在设备上启动。 执行脚本后,可执行文件将自身保存到%Temp%\ qeSw.exe文件中,并在设备上启动加密过程。 来自SentinelLabs的研究员Vitali Kremez告诉本版本的勒索软件终止了Fortinet端点保护客户端。在被问及为何要赎金时,克雷梅兹说可能是为了避免被发现。 “我想这可能是因为他们已经直接从客户管理面板上禁用了防病毒功能;但是,他们不想通过终止客户端来触发警报,” kremez说道。 加密完成后,用户会找到名为扩展名–Readme.txt的赎金票据,其中包含有关如何访问勒索软件Tor Payment网站以支付赎金需求的说明。 目前,勒索软件没有弱点,这意味着Netwalker勒索软件没有官方的解密工具。因此,如果您感染了该恶意软件,则必须尝试使用现有备份取回文件或重新创建它。