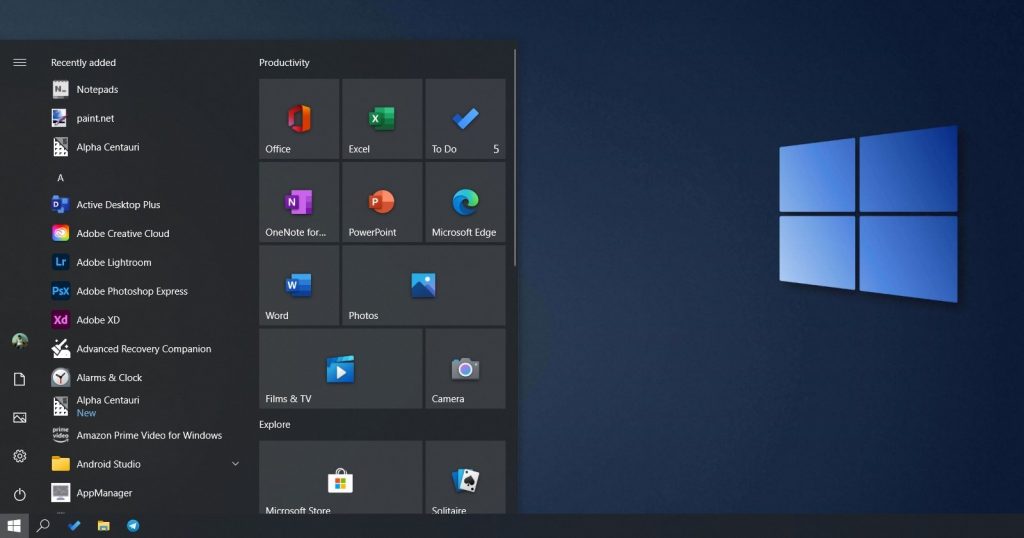

使用开源WuMgr手动检查和更新Windows 10

使用WuMgr(也称为Windows更新管理器),现在可以在Windows上管理Microsoft产品的所有更新。这个免费的开源工具使用户无需使用“设置和控制面板”即可进行Windows Update。 开发人员说,该便携式应用程序使用“ Windows Update Agent API”来识别,下载和安装更新,包括星期二补丁更新,可选更新和安全更新。此外,它还添加了更多其他选项来管理设备上的更新。 它需要管理员权限才能运行此应用程序。与Windows Update一样, 此开源工具为用户提供了一种下载和安装更新的简便方法。另外,当您无法使用Windows Update的“设置”应用程序扫描,下载或安装更新时,此应用程序很有用。 该应用为用户提供了四个选项,分别是: Windows Update:使用此选项,您可以查看可用的更新 已安装的更新:要查看已安装的更新,请使用此选项 隐藏更新:它列出了阻止安装的那些更新 更新历史记录:此选项可跟踪您通过该工具完成的所有活动 单击“ Windows Update”选项将列出每个更新的大小和状态,发布日期以及KB(知识库)文章ID。要下载任何软件包,您只需要选择更新并单击“下载”按钮即可。要安装更新,请单击后面的“安装”按钮,然后在需要时重新启动设备。...