Windows Defender下载文件的功能现已删除

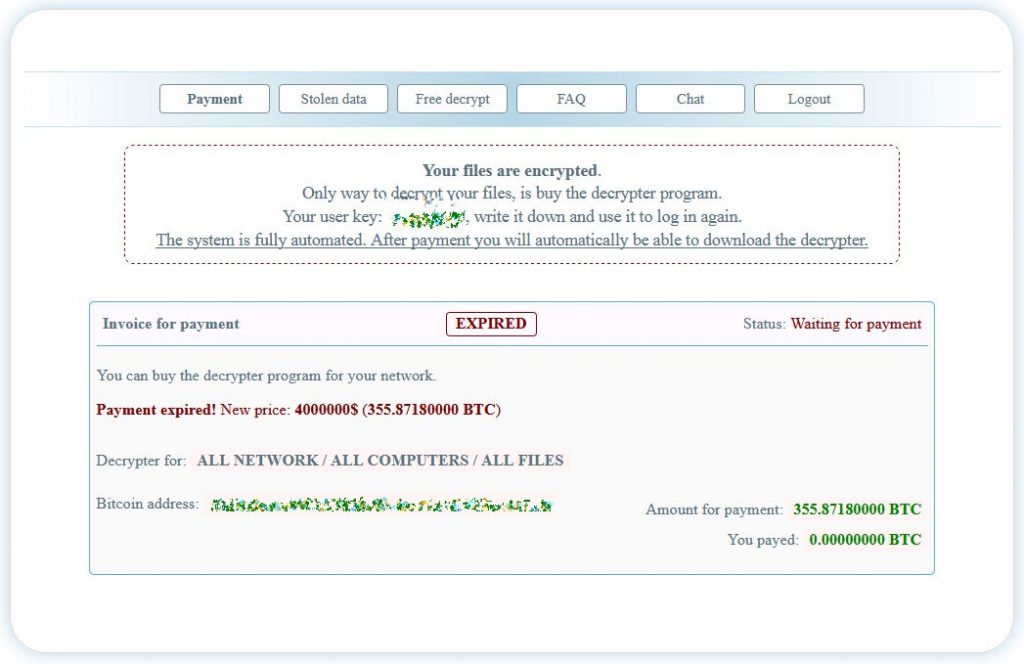

最近通过删除攻击者可以用来将恶意软件下载到计算机中的漏洞,删除了使用Windows Defender下载文件的功能。 上周,Microsoft出于未知原因在Windows Defender中添加了此功能。网络安全社区引起了人们的关注,他们认为微软会允许防御者以LOLBIN的身份滥用Defender。 LOLBI或土地居住二进制文件是合法的系统文件,可能会出于恶意目的将其滥用。 TA505 APT组,勒索软件攻击和其他恶意软件攻击是过去使用Windows二进制文件的主要攻击,因此,该攻击不是理论上的。 用户可以通过运行带有-DownloadFIle参数的Microsoft反恶意软件服务命令行实用程序(MyCmdRun.exe)来简单地下载文件,如下所示: MpCmdRun.exe -DownloadFile -url -path 这样,用户可以下载任何文件,包括勒索软件。被激活的Windows Defender将迅速检测到此恶意软件,但可能Windows程序绕过检测的其他安全软件可能无法检测到此下载。 在询问Microsoft为什么添加了此功能后,我们得到了答案:“ Microsoft没有其他可共享的内容了。” Windows Defender反恶意软件客户端版本4.18.2009.2-0昨天发布,其MpCmdRun.exe功能发生了显着变化。这次,该公司取消了通过MpCmdRun.exe命令行实用工具下载文件的功能。当用户尝试使用MyCmdRun.exe下载文件时,现在将在屏幕上显示“ CmdTool:无效的命令行参数”错误。 删除此功能是一个好步骤,无需为威胁行为者提供一个平台来分发他们的恶意软件并破坏我们的系统。