如何删除 Cafvdemyunderthf.xyz 广告

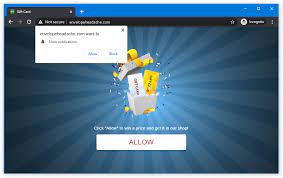

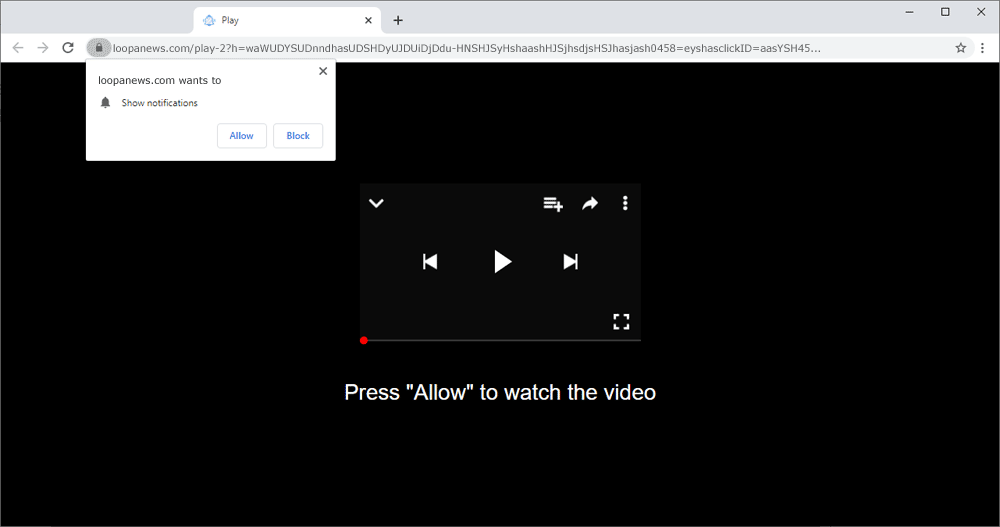

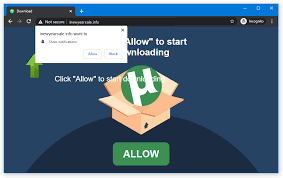

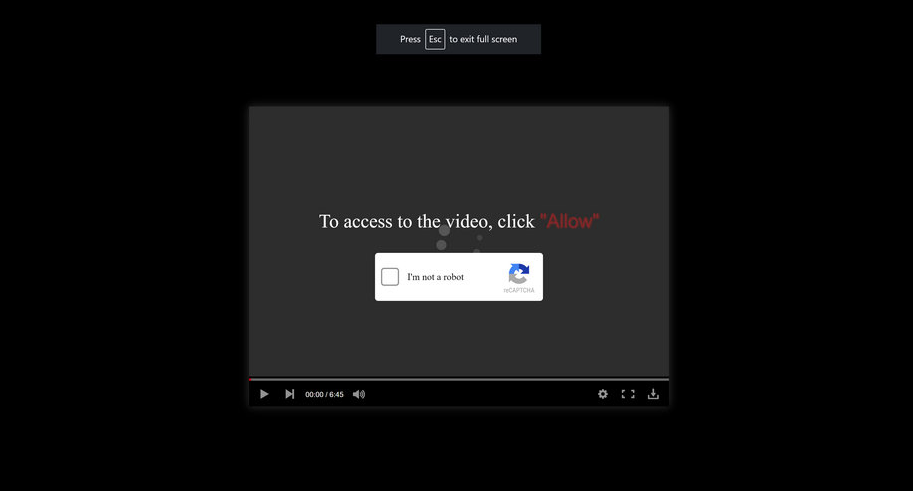

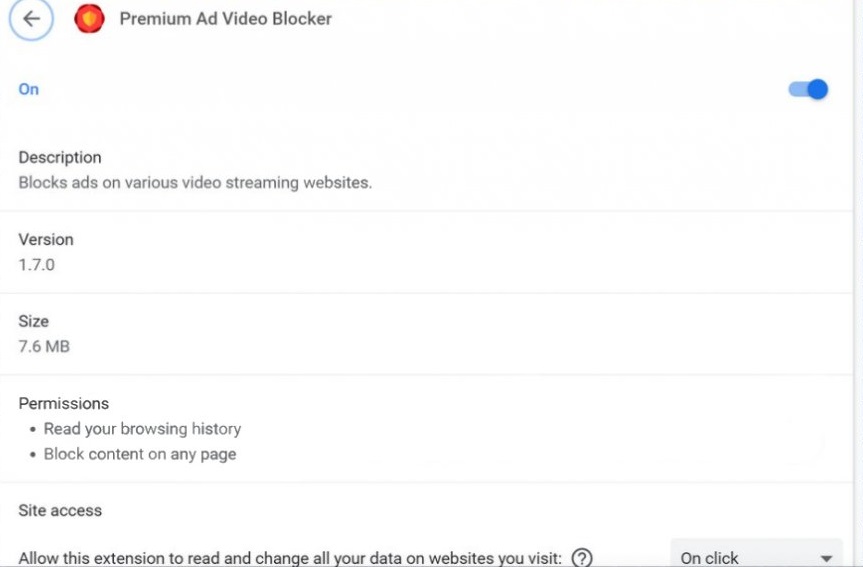

删除 Cafvdemyunderthf.xyz 病毒的简易指南 Cafvdemyunderthf.xyz 是一种可能不需要的应用程序,可能会导致您丢失个人数据。从技术上讲,它是一种广告软件,可以改变网络浏览器的设置,以显示各种侵入性广告和在线诈骗,并诱使人们访问各种赞助和附属页面。 每次访问此类页面最终都会丢失个人数据,因此请确保您不会因为声称您即将赢得最新的 iPhone、iPad、三星 10 和其他奖品的虚假声明而中招。请注意,Cafvdemyunderthf.xyz 病毒也可以显示翻译成其他语言的消息。 不幸的是,这些不可阻挡的广告使您难以浏览会话和访问想要的页面,甚至无法使用一般设备。由于此类侵入性操作,浏览器可能会开始运行缓慢,并且您的计算机可能会因持续的后台操作而不时冻结。 您可以将 Cafvdemyunderthf.xyz 病毒与分类为潜在有害应用程序或推送通知病毒的大量类似网络威胁进行比较。此外,导致不需要的材料和在线流量重新路由,这些可疑的还有另一个可疑的数据跟踪功能。 他们可以跟踪用户的 Web 浏览会话并收集可识别的详细信息,例如位置和 IP 地址。这种数据跟踪功能在可能不需要的应用程序中很常见,因为广告商正在寻求获取此类数据并将其用于营销活动。 然而,互联网上最有价值的数据是有关用户的个人身份信息,例如姓名、家庭住址、位置、电话号码、IP...