Parallax RAT se torna a opção dos hackers para roubar credenciais de PC armazenadas

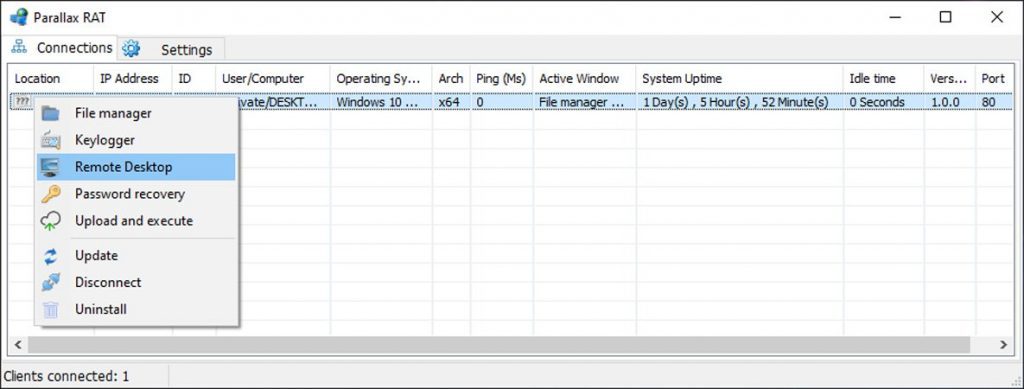

O Parallax é um Trojan de acesso remoto ou RAT, amplamente distribuído por meio de campanhas de email fraudulentas. Permite que criminosos assumam o controle completo sobre o computador das vítimas remotamente de seus serviços.

Esta amostra do Parallax acompanha desde dezembro de 2019 pelo MalwareHunterTeam. Sendo oferecidos com um mínimo de US $ 65 meses, os atacantes começaram a usar esse Trojan para obter acesso completo a uma máquina host direcionada e roubar as credenciais e arquivos de login salvos ou para executar comandos nela. As informações coletadas são usadas para realizar o roubo de identidade, obter acesso às contas bancárias e espalhar o malware para outras vítimas.

Parallax RAT vendido no fórum dos hackers desde dezembro

A equipe da Parallax promove e oferece o suporte do Parallax RAT desde dezembro de 2019. Este produto é promovido como tendo 99% de confiabilidade e sendo adequado para profissionais e iniciantes.

“O Parallax RAT foi desenvolvido por uma equipe profissional e está totalmente codificado no MASM.

Foi criado para ser o melhor em administração remota. O Parallax RAT fornecerá tudo o que você precisa.

Adequado para profissionais e também para iniciantes.

Primeiro e mais importante, oferecemos 99% de confiabilidade no que diz respeito à estabilidade.

O Parallax foi projetado para fornecer ao usuário um desempenho multithread real, velocidade rápida e implementação leve em seus computadores com muito pouco consumo de recursos.

Somos um grupo de desenvolvedores e estamos aqui para oferecer um serviço de qualidade.

-Parallax Team, junte-se agora! “

Os invasores podem comprar o Parallax RAT por um pequeno preço de US $ 65 ou US $ 175 por três meses, com os recursos que incluem:

- Executar comandos remotos no computador infectado

- Recursos de área de trabalho remota

- Carregar e baixar arquivos

- Roubo de credencial de login

- conexões criptografadas

- Suporte padrão

- Suporta Windows XP através do Windows 10

Os desenvolvedores também afirmam que este programa tem o potencial de ignorar o Windows Defender, Avast, AVG, Avira, Eset e Bitdefender.

Campanhas de email fraudulentas são usadas para a distribuição

Os pesquisadores estão vendo que o Parallax RAT é mais comumente distribuído usando campanhas de email fraudulentas. De acordo com James, um pesquisador de segurança, é muito comum encontrar uma nova campanha contendo anexos infecciosos que instalam o Parallax. A infecção ocorre quando os usuários clicam no anexo fornecido.

Tanto James quanto o SentineLabs Vitali kremez viram que os atacantes injetam um carregador em primeiro lugar com uma imagem do site de compartilhamento de imagens imgur contendo um executável de paralaxe incorporado. Este executável é iniciado no computador após a extração da imagem. Em uma amostra, o Parallax foi injetado no svchost.exe e em outro exemplo, no cmd.exe.

Após a instalação, o paralaxe cria um atalho para o iniciador na pasta de inicialização do Windows, a fim de iniciar automaticamente a cada reinicialização do sistema operacional. Em alguns casos, as tarefas de agendamento são adicionadas para iniciar em vários intervalos de tempo. Isso significa que o vírus ganha a persistência completa do sistema e acessa-o quando deseja.

Depois de instalar o RAT, os atacantes usam seu comando e controlam a máquina host para roubar as senhas armazenadas, arquivos e executar o comando de sua escolha. Em muitas amostras, os servidores de comando e controle estão hospedados no duckdns.org.

Para evitar a intrusão do Parallax RAT, você deve ter cuidado ao receber e-mails que contenham anexo. Em primeiro lugar, você deve garantir que os endereços dos remetentes sejam confiáveis e que a carta não tenha erros gramaticais e ortográficos – essas são maneiras gerais de distinguir e-mails como spam ou não.