Linkedinのスピアフィッシングキャンペーンが「more_eggs」バックドアをターゲットに配布

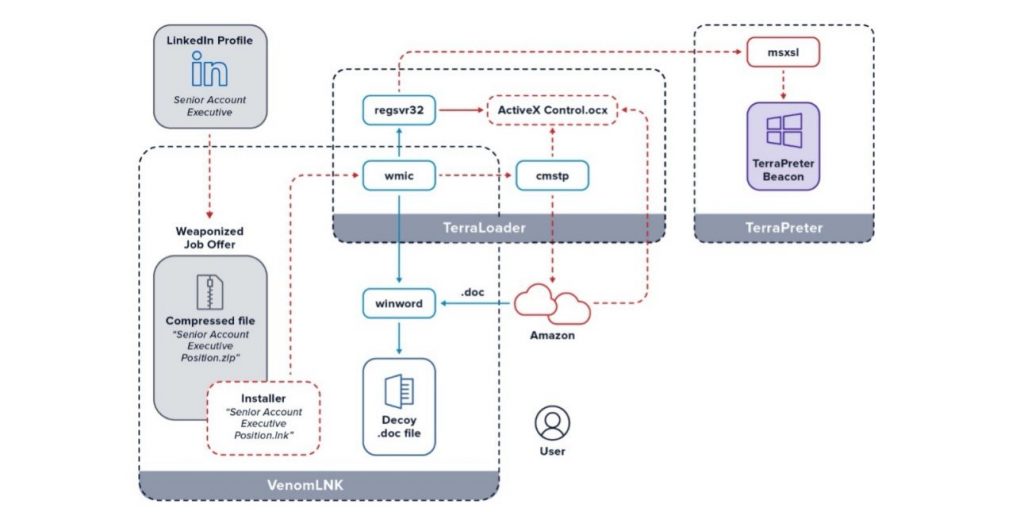

Linkedinの求職者を対象に、偽の求人でシステムを洗練された「more_eggs」(バックドア型トロイの木馬)に感染させる新しいスピアフィッシングキャンペーンが検出されました。

フィッシングメッセージは、Linkedinプロファイルのプロファイルから被害者の役職として名前が付けられた.ZIPファイルを開くように専門家を誘惑します。

たとえば、Linkedinのメンバーの仕事がシニアアカウントエグゼクティブ-国際貨物としてリストされている場合、悪意のある.zipファイルの名前はシニアアカウントエグゼクティブ-国際貨物の位置になります(末尾に「位置」が追加されていることに注意してください)。

eSentireのセキュリティ研究者によると、「more_eggs」を配信するキャンペーンでは、2018年以降に発見されたものと同じ手口を使用し、バックドアはMaasまたはMalware-as-a-ServiceプロバイダーであるGoldenChickensに帰属します。

一度インストールされると、more_eggsはWindowsプロセスを利用して実行するため、ウイルス対策セキュリティソリューションがシステム上でそれを検出するのが困難になります。悪意のあるファイルには専門的な役職と役職があるため、実行される可能性が高くなります。

攻撃者は、パンデミックの間に育てられた多くの失業者を悪用しました。研究者たちは、「カスタマイズされた仕事のルアーは、これらの困難な時期にさらに魅力的です」と述べました。

最初のフィッシング操作は、COVID-19パンデミックの最中に行われました。 2020年の間に、潜在的な被害者から個人および銀行関連の資格情報を収集するために、300を超えるフィッシングキャンペーンが作成されました。

研究者たちは、フィッシング操作の目的について確信が持てません。ただし、バックドアであるため、バンキング型トロイの木馬、ランサムウェア、情報スティーラーなど、リモートの攻撃者のサーバーから追加のペイロードを取得するためのコンジットとして機能する可能性が高いと言われています。

被害者のネットワークがデータを盗み出すための足がかりとしても機能する可能性があります。幸いなことに、バックドアウイルスを配布するために動作しているこのフィッシングは現在中断されています。