Lockussss ransomwareを削除してファイルを復元する方法

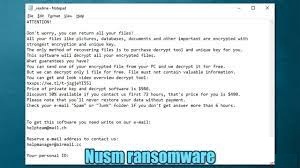

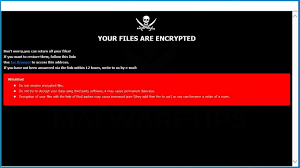

Lockussss ransomwareの削除とファイル回復ガイド ランサムウェアは、ファイルの暗号化を行うことにより、システム上のファイルへのユーザーのアクセスを拒否するように設計されたマルウェアの一種です。通常、ランサムウェアタイプのマルウェアは、保存されているファイルを暗号化し、名前を変更してから、身代金要求メッセージをドロップして身代金要求を出すという3つの主要な操作を実行します。 Lockussss ransomwareマルウェアは、.lockussss拡張子を使用して暗号化されたファイルの名前を変更します。たとえば、ファイル1.jpgは「1.jpg.lockussss」になり、「2.jpg」は「2.jpg.lockussss」になります。身代金メモとして「Recovery_Instructions.html」HTMLファイルを作成します。このファイルは、暗号化されたファイルを含む各フォルダーにあります。 身代金メモは、被害者に連絡先の詳細と支払い情報を提供するために生成され、被害者がランサムウェアの背後にいる詐欺師との通信を確立し、復号化ツールの価格について尋ね、支払いが転送される暗号通貨ウォレットアドレスを取得できるようにします。 Lockussss ransomwareの身代金メモは、ファイルがRSAおよびAES暗号化アルゴリズムを使用して暗号化されていること、および利用可能な独自の復号化ツールを使用してファイルを復号化できるのは詐欺師だけであることをユーザーに通知します。 支払いの詳細を受け取るために、被害者は提供されたTor Webサイト、またはdiniaminius @ winrof.com、soterissylla @ wyseil.comの電子メールアドレスを介して詐欺師に連絡するよう求められます。攻撃から72時間以内に連絡が確立されない場合、復号化ツールの価格が上がると言われています。また、暗号化されたファイルのファイル名の名前を変更し、サードパーティのツールを使用してそれらを復号化しようとすると、ファイルが完全に破損することにも言及しています。彼らの復号化ツールが実際に機能することの証拠として、彼らは2、3の暗号化されたファイルの無料の復号化を提供します。 通常、ランサムウェアの被害者には、身代金の要求を受け入れて攻撃者から復号化ツールを購入するか、利用可能なデータバックアップを使用してファイルを復元するかの2つのオプションがあります。被害者がシャドウコピーまたはサードパーティのデータ回復ツールを使用してファイルを復号化できる場合があります。投稿の下のデータ回復セクションを参照して、これらのオプションを使用してファイルを回復する方法の完全なガイドを見つけることができます。被害者は、すべての要求を満たしていても、詐欺師から復号化ツールを受け取らないことが多いことに注意することが重要です。したがって、これらの人々への支払い/連絡は、あなたに強く指示されていません。ファイルの回復を試みる前に、ランサムウェアからのシステムクレンジングについて確認し、Lockussss ransomwareの削除に関する詳細なガイドについては投稿の下を確認してください。 Lockussss ransomwareはどのように私のシステムに侵入しましたか? 最も一般的には、詐欺師はトロイの木馬、電子メール、ソフトウェアやファイルをダウンロードするための信頼できないソース、偽のソフトウェアアップデーター、および非公式のソフトウェアアクティベーションツールを使用してマルウェアを配布します。最初のケースでは、彼らは人々をだまして特定のトロイの木馬タイプのマルウェアをインストールさせ、ペイロードをインストールさせようとします。電子メールは、添付ファイルまたはWebサイトリンクを介してマルウェアを配信するために使用されます。いずれにせよ、詐欺師は、マルウェアをインストールするように設計された悪意のあるファイルを受信者に開かせることを目的としています。マルウェアの拡散に使用できるファイルの例としては、Microsoft Office、PDFドキュメント、JavaScriptファイル、RAR、ZIPなどのアーカイブファイル、実行可能ファイル(.exeなど)があります。...