PC から Alfonso Stealer トロイの木馬を削除する方法

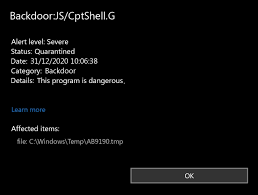

Alfonso Stealerを削除するための適切なガイド Alfonso Stealerは、ハッカーのフォーラムでオンラインで販売されているデータ盗難であり、したがって、任意のサイバー犯罪者によって雇われるタクシーです。この悪名高いトロイの木馬は、複数の機能を持っており、人々、企業、企業をターゲットにすることができます。この厄介なマルウェアが正常にPCデバイスに入ると、資格情報、パスワードなどを収集し、攻撃者の目標に応じて他のコマンドを実行するために密かに動作を開始します。個人的な会話データ、ファイル、資格情報、インターネットブラウザ、パスワード、システムファイルからの情報などの他のものを盗むなど、いくつかの機能を容易にすることができます。 Alfonso Stealerの深度分析: Alfonso Stealer社は、犯罪者が暗号通貨の財布を収集し、巨額の金銭的損失を引き起こすことを可能にする財布.datファイルを盗むこともできます。この悪名高いマルウェアは、何らかの症状が気づくまで、検出されずに静かにPCに侵入し、長期間バックグラウンドで実行することができます。これらの事実は、それが悪意のある活動を実行し続け、AVツールでも検出することが困難であるため、ウイルスをより危険にします.それは広く使用される感染症ではないので、詐欺師はこれらの機能を乱用していません。それはまだ大きな損傷を引き起こす可能性があり、ターゲットデバイスを破壊することができます。 Alfonso Stealer社は、主にデータを盗み、デバイスを他のマルウェアに感染させることに焦点を当てています。ソフトウェアの障害、重大なシステムクラッシュ、アプリケーションの誤動作、過度のCPU使用率などの症状に遭遇したユーザーは、ウイルスの可能性を考慮に入れ、トロイの木馬を取り除くためにすぐにデバイスをチェックする必要があります。この脅威は最初の感染かもしれませんが、主な寄生虫は来時期にインストールされます。その主な機能が何であれ、PC全体に大きなダメージを与える可能性があります。Alfonso Stealerは、クロムベースのブラウザやクッキー、保存されたクレジットカードやその他の機密情報、パスワード、オートフィル情報からデータを盗むことができます。 この不安定なトロイの木馬によって収集されたデータは、サイバー詐欺師によって制御されているリモートサーバーに送信することができます。このウイルスのオペレーターは、ランサムウェアやその他のマルウェアでデバイスに感染して、データを流出させるだけでなく、マシンのより多くの部分を制御することができます。盗難者は、ハッカーのコマンド&コントロールサーバーに送信することができるクッキー、パスワード、その他の重要な情報をターゲットにしています。これらの詳細は、ユーザーを直接脅迫したり、二次詐欺を行ったり、詐欺的な購入や取引を行ったりするのに役立ちます。このウイルスの被害者は、データや財政的損失を被る可能性があります, 彼らのシステムに損傷を経験し、など.したがって、Alfonso Stealerの即時削除は、その存在を検出した直後に強く推奨されます。 脅威の概要 名前 - Alfonso Stealer カテゴリ...