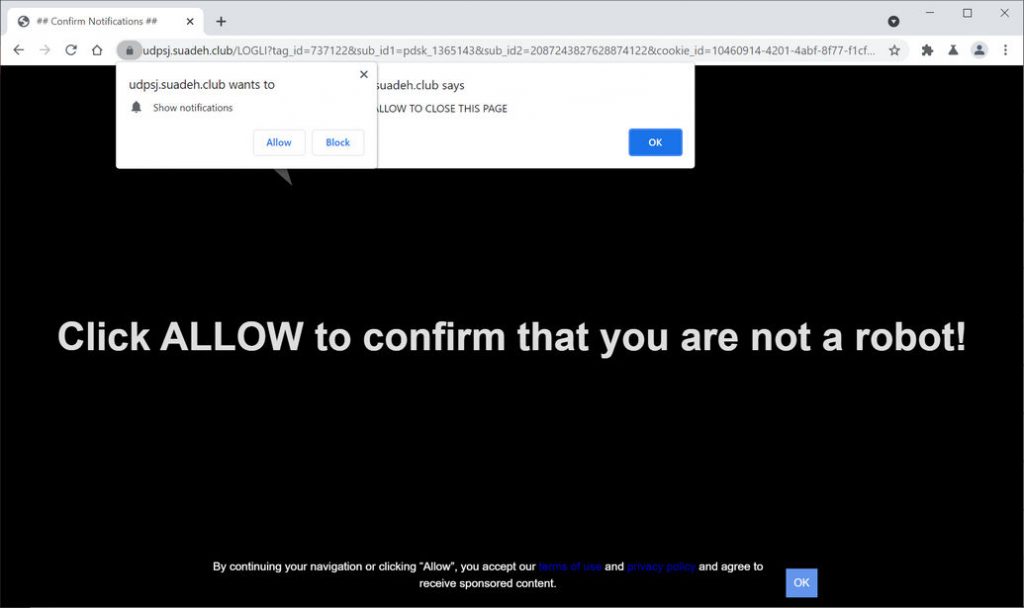

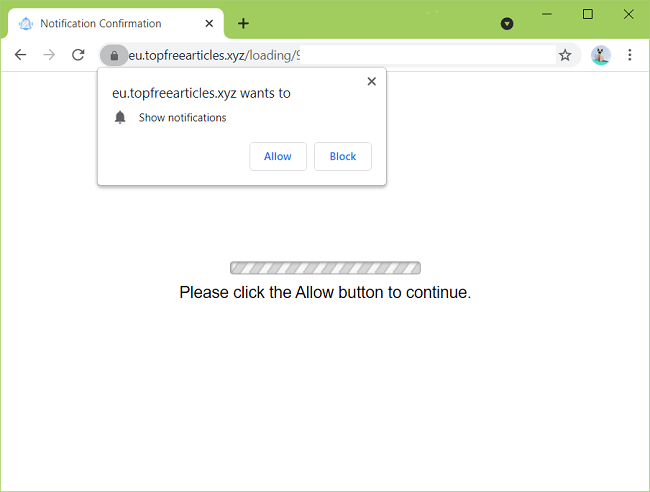

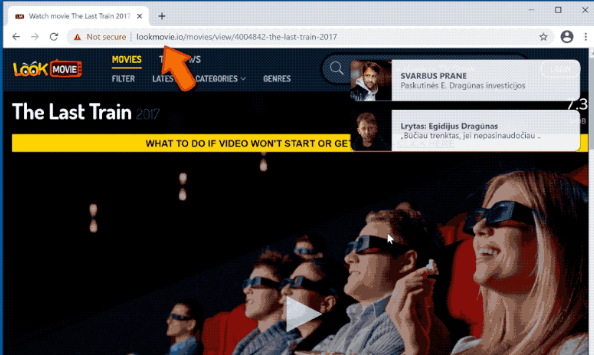

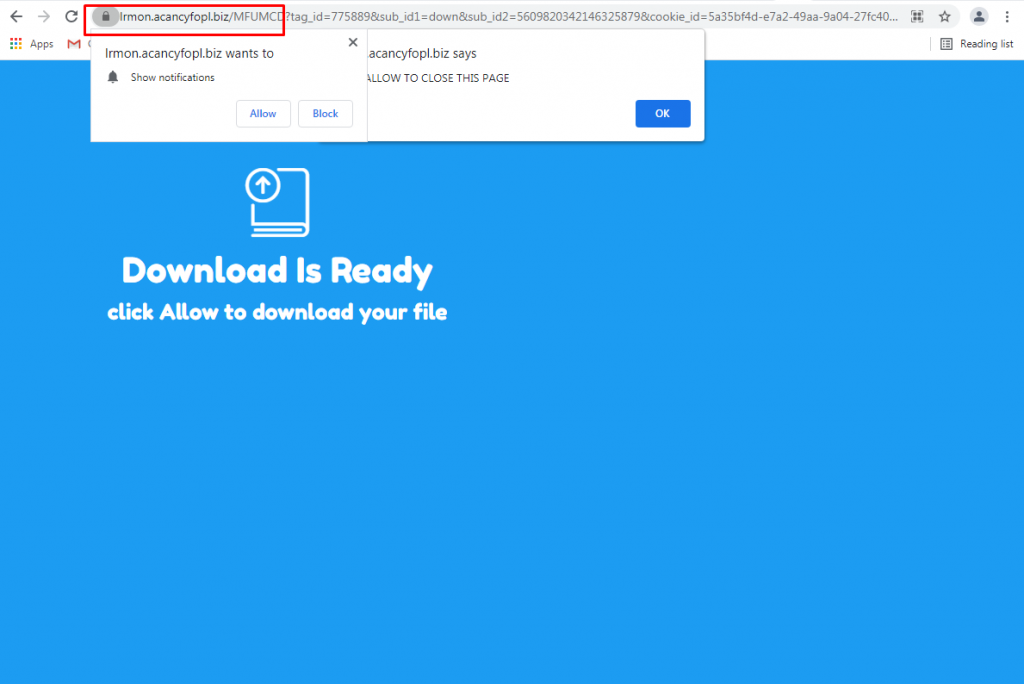

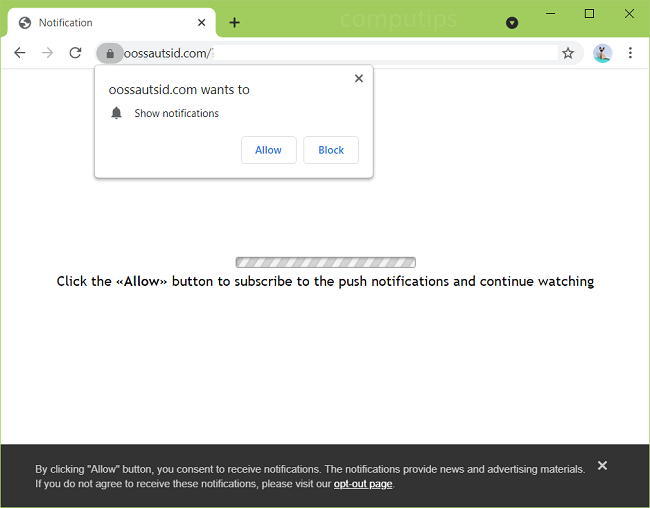

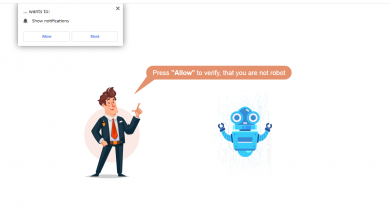

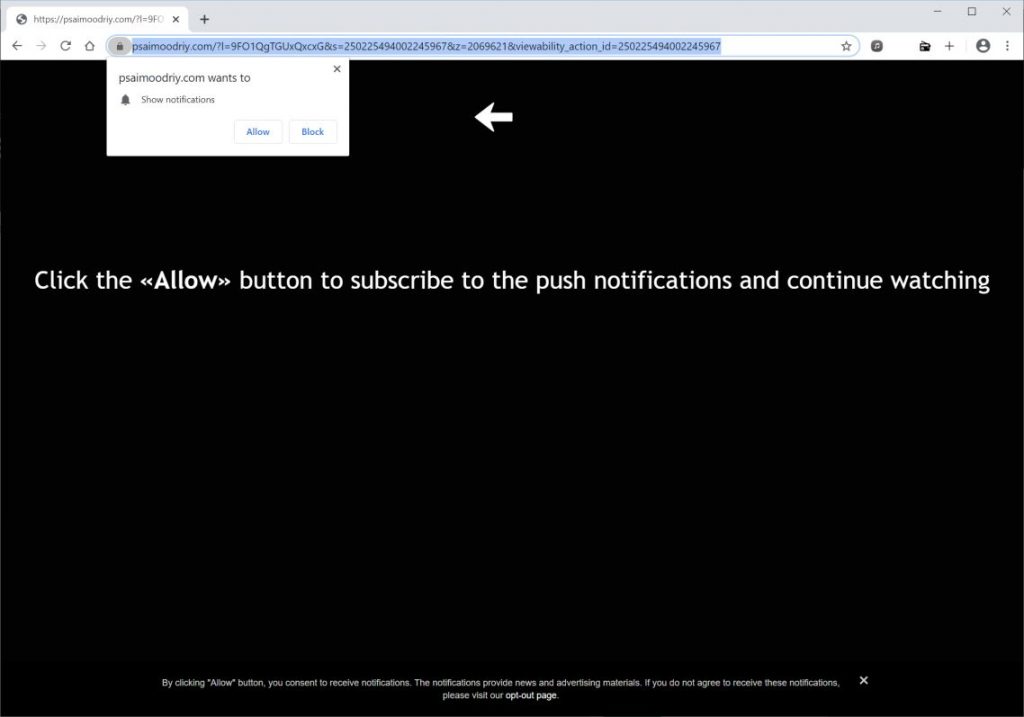

EasyCalc ads:シンプルな削除プロセス EasyCalc ads は、デバイスがEasyCalcアドウェアに感染しているときにブラウザを表示します。広告を表示したり、スポンサーされた製品やサービスを宣伝したり、オンライン収益を生成するために、悪質なサイバー犯罪者によって特別に設計されている潜在的に不要なプログラムです。これらの広告は、クーポン、バナー、テキスト広告、ポップアップ、取引、割引など、複数の形式で入っています。すべての時間と犠牲者のオンラインセッションがひどく出現し続けています。あなたはできるだけ早くこの子犬を取り除く必要があります。それは仕事場に深刻な問題を引き起こすかもしれません。 EasyCalc adsトリガーはアフィリエイトポータルにリダイレクトされます。 EasyCalc adsにはサードパーティのWebサイトのリンクが含まれており、クリックされた後に、それらは悪意のあるものでさえある可能性があるページを後援されたページにリダイレクトします。実際のプログラムは、最初に提供する機能を実行しません。逆の閲覧の品質を向上させるのではなく、アドウェアはそれを減らすのではありません。この子があなたのコンピュータ上で危険なアプリケーションを持っているようにする他のいくつかの特徴があります。まず第一に、それはユーザーの同意なしにターゲットを絞った機器をハイジャックします。第二に、あなたがそれらを見ることに興味があるかどうかにかかわらず、あなたの訪問されたウェブサイト上のさまざまなスポンサーコンテンツを表示します。 EasyCalc adsはかなり厄介な間、それらは汚染されたデバイス上で他の様々な問題を引き起こす可能性があります。これらの広告は、新しいタブとWindowsで常にポップアップして閲覧体験を減らす仮想レイヤーに置かれます。最後に、それは後でいくつかの未知の第三者に販売されることができる個人的に識別可能な情報を収集するかもしれません。この危険なアドレスは、訪問したあなたのページ、インターネット検索、IPアドレス、そしてあなたのソフトウェアとハードウェアに関する情報についてもデータを収集します。これらの詳細は主に非個人的ですが、あなたのプライベートデータをターゲットにすることができる可能性があります。 EasyCalcは収集された情報を第三者と共有することがあるので、それはあなたの個人的なアカウントの詳細、ログインとパスワードが漏洩する可能性があるため、深刻な関心事を提起し、アイデンティティの盗難をもたらす可能性があります。この感染の主な動機は、EasyCalc adsを表示し、あなたのデータを第三者と共有するために受け取る開発者のための収益を生み出すことです。同じ原理で動作する同様のアドウェアウイルスがたくさんあります。そして、そのようなアプリケーションはあなたのデータの安全性を脅かすので、すぐにあなたのコンピュータからEasyCalcの削除を実行することを非常に助言します。 この子犬はどのようにあなたのシステムに侵入しますか? これらの潜在的に不要なプログラムは通常、ターゲットを絞ったコンピュータに侵入して侵入しているため、おそらくそれを疑わずにあなたのマシンに取り付けられていました。これらの子犬がしばしばコンピュータの浸透に対して利用される技術は、「バンドリング」として知られています。それは、ユーザーが最初にインストールすることを意図したフリーウェアと一緒にサードパーティソフトウェアのステルスインストールを指します。アプリをインストールするために迅速または推奨構成設定を選択すると、あなたはあなたの知識なしにパックにバンドルされたすべてのコンポーネントをインストールすることを可能にします。 不要な脅威は通常、「高度な」および「カスタム」のオプションに隠されています。したがって、フリーソフトウェアをインストールするときには注意してください。まずそれらを確認せずにステップをスキップしないでください。さらに、ソフトウェアのダウンロードの公式サイトと直接リンクを使用し、信頼できないチャネルを使用しないでください。しかし現時点では、できるだけ早くコンピュータからEasyCalc adsアドウェアを削除する必要があります。 特別なオファー EasyCalc ads は不気味なコンピューター感染である可能性があり、コンピューター上にファイルが隠されているため、その存在を何度も取り戻す可能性があります。...