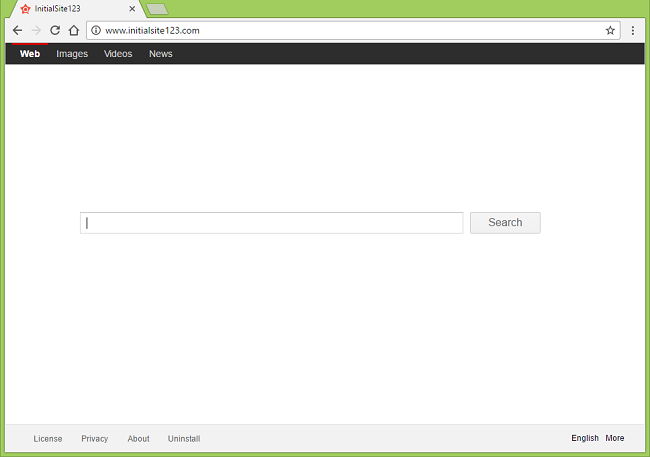

InitialSite123.com を削除する方法:不要なリダイレクトを回避する

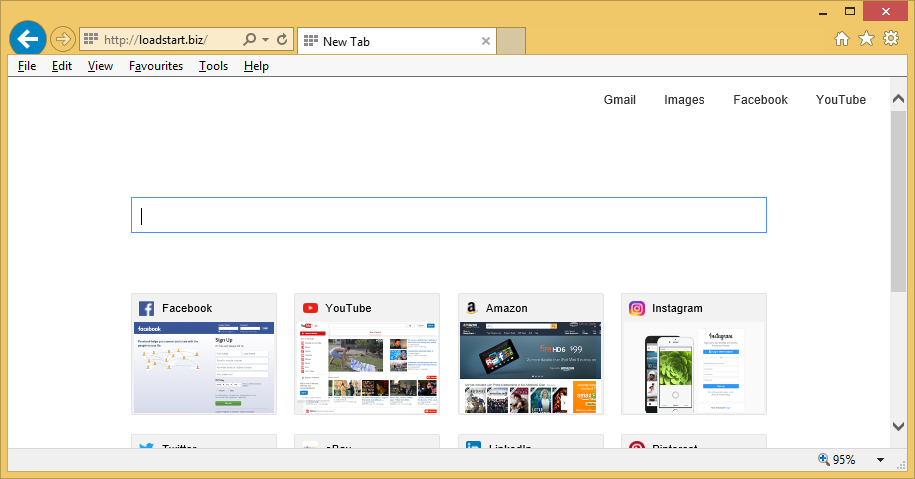

InitialSite123.com:単純な削除プロセス InitialSite123.comは、主にソフトウェアのバンドルなどの欺瞞的な方法を使用して、標的のコンピューターに侵入するブラウザーハイジャックアプリケーションです。浸透後すぐに、Chrome、Safari、Firefox、またはその他のブラウザの設定に不要な変更を加えます。検索エンジン、ホームページ、新しいタブアドレスをそれ自体に置き換え、ブラウザ全体を完全に制御できるようにします。この望ましくない可能性のあるプログラム(PUP)は、操作された検索結果を表示し、Webブラウザーを縮小することにより、被害者のオンラインセッションを絶えず中断します。このハイジャック犯の存在によって発生する可能性のある結果を回避するには、デバイスが検出されたら、デバイスからその終了を実行する必要があります。 InitialSite123.comは個人データを収集します: InitialSite123.comのようなブラウザハイジャック犯は、ユーザーに利益をもたらすことはなく、代わりに、ワークステーションに深刻な脅威をもたらす可能性さえあります。被害者がオンラインで行っていることを追跡し、入力された検索クエリ、アクセスしたサイト、閲覧したページ、IPアドレス、地理的位置などの閲覧関連情報を収集できます。収集したデータは後でサードパーティに販売され、商用コンテンツクリエーターであり、パーソナライズされた広告を生成するために利用できます。したがって、このハイジャック犯がコンピュータに存在している間、1日を通して何千もの邪魔な広告が殺到し、Webセッションがひどく中断されます。 InitialSite123.comの作成者は、広告を介して収益化するという1つの動機のみを念頭に置いています。このハイジャック犯によって配信される広告は、クリック課金方式で機能し、クリックされると開発者に収益をもたらします。より多くのユーザーがこれらの広告をクリックするほど、より多くのお金が開発者のポケットに入れられます。これらの広告は、いくつかの偽の技術サポート、詐欺/フィッシング、マルウェアを含む、ゲーム、ギャンブル、その他の欺瞞的なポータルにリダイレクトされる可能性があるため、これらの広告には近づかないことを強くお勧めします。このような安全でないサイトにアクセスすると、マルウェア感染、PUP侵入、機密データの漏洩、その他の危険な問題が発生する可能性があります。 前述のように、InitialSite123.comはデータを記録できるため、クレジットカードや銀行の詳細などの個人情報を収集することもできます。詐欺師はあなたの機密データを悪用して、詐欺的な取引、欺瞞的な購入、その他の悪意のある目的を行う可能性があります。したがって、この厄介なPUPは、金銭的損失、深刻なプライバシー問題、さらには個人情報の盗難につながる可能性があります。大量のメモリリソースを消費し、コンピュータ全体のパフォーマンスを大幅に低下させます。ブラウザのクラッシュ、システムの速度低下、その他の危険な問題が発生します。したがって、迅速なInitialSite123.com除去が強く求められます。 InitialSite123.comを伝播する方法: ブラウザハイジャック犯は通常、cnet.com、download.com、soft32.com、softonic.comなどの人気のあるサイトで宣伝されている他の無料アプリケーションと一緒にソフトウェアバンドル方法で配布されます。Quick、Basic、Default、推奨されるExpress設定では、不要なプログラムがコンピューターに感染するリスクがあります。これは、これらのオプションはソフトウェアバンドルに追加されたコンポーネントを開示しないため、ユーザーの通知なしに通常のソフトウェアと一緒に簡単にインストールできるためです。 これを防ぐには、ソフトウェアのダウンロード/インストールプロセス中に非常に注意することが重要です。信頼できるソース、公式サイト、およびプログラムや製品をダウンロードするための直接リンクのみを選択し、非公式ページやその他のサードパーティのダウンローダーにはできるだけ近づかないでください。さらに、ダウンロードリストから不要なコンポーネントをオプトアウトし、必要なコンポーネントのみを選択できるソフトウェアをインストールするには、常にまたはを選択してください。ただし、現時点では、できるだけ早くInitialSite123.comをPCから削除する必要があります。 特別なオファー InitialSite123.com は不気味なコンピューター感染である可能性があり、コンピューター上にファイルが隠されているため、その存在を何度も取り戻す可能性があります。 このマルウェアを簡単に削除するには、強力なSpyhunterマルウェア対策スキャナーを試して、このウイルスの駆除にプログラムが役立つかどうかを確認することをお勧めします。 Spyhunter 5をダウンロード 無料スキャナー 必ずSpyHunterのEULA、脅威評価基準、およびプライバシーポリシーをお読みください。 Spyhunterの無料スキャナーは、コンピューターから現在の脅威をスキャンして検出し、ダウンロードするだけで、一度だけ削除することもできますが、次の48時間は駆除する必要があります。 検出されたラットをすぐに削除する場合は、ソフトウェアを完全にアクティブ化するライセンスバージョンを購入する必要があります。 特別オファー(Macintoshの場合)...