Macから TechGrid ハイジャッカーを削除する方法

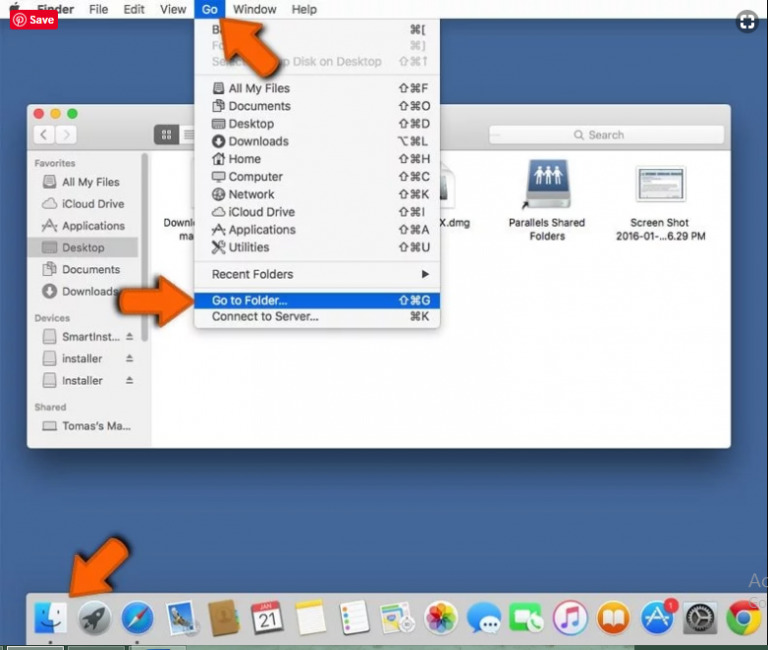

TechGrid:完全なアンインストール手順 TechGridはアドウェアタイプのプログラムであり、ブラウザハイジャッカーの品質も含まれています。この厄介な脅威がMacコンピュータに正常に侵入すると、偽の検索エンジンを宣伝するためにデフォルトのブラウザの設定が変更されます。また、煩わしい広告キャンペーンを実行し、事前定義されたWebサイトへのリダイレクトをトリガーします。この種の望ましくない可能性のあるプログラム(PUP)は通常、ソフトウェアのバンドルなどの欺瞞的な手法を使用してステルスで標的のPCに侵入し、承認を求めずにブラウザの設定を変更します。独自の危険なURLをデフォルトの検索エンジン、ホームページ、新しいタブページとして割り当て、ブラウザ全体を完全に制御します。 TechGridは検索結果を操作します: TechGridがMacにインストールされている場合、新しいタブ/ウィンドウを開くたびに、偽の検索プロバイダーのアドレスにリダイレクトされます。この偽の検索エンジンは結果を提供することさえできないので、Yahooまたは他の本物の検索エンジンに再ルーティングします。それにもかかわらず、それによって配信される検索結果は、あなたが探していたものではなく、スポンサー付きのページにリダイレクトする広告と関連リンクでいっぱいです。この厄介なPUPは、システム画面を1日中大量の迷惑な広告で溢れさせ、Webセッションを非常に複雑にします。 TechGrid広告は、クーポン、取引、オファー、割引、ポップアップ、バナーなど、さまざまな形式で提供されます。クリック課金型の収入を生み出すように設計されています。したがって、クリックすればするほど、開発者のポケットに直接入るお金が増えます。これらの広告は、フィッシング/詐欺、マルウェアを含む、テクニカルサポート詐欺、ゲーム、ギャンブル、ポルノ、その他の安全でないポータルにリダイレクトされる可能性があるため、これらの広告とのやり取りを避けることを強くお勧めします。さらに、特定のスクリプトを実行してクリックすると、悪質なソフトウェアのダウンロードとインストールがトリガーされる場合があります。 TechGrid広告は、ユーザーのWebアクティビティに基づいているため、非常に目を引くものです。この厄介なハイジャッカーは、インターネットブラウザにさまざまな追跡Cookieを挿入し、被害者がオンラインで行っていることを監視し続けます。 IPアドレス、ジオロケーション、入力された検索クエリ、アクセスしたサイト、クリックされたリンク、保存されたパスワード、クレジットカード、銀行の詳細など、ブラウジング関連のデータとプライベートデータを収集します。その後、収集されたデータはサードパーティと共有され、広告のカスタマイズ、不正取引、オンライン購入などに利用され、重大な金銭的損失につながる可能性があります。したがって、MacからTechGridを即座に削除することを強くお勧めします。 TechGridを伝播する方法: PUP開発者が悪意のあるアプリを広めるために使用する最も一般的な方法は、ソフトウェアのバンドルです。これらの望ましくない可能性のあるプログラムは、追加のオファーとして他の無料アプリケーションのダウンローダーおよびインストーラーに含まれています。ユーザーがサードパーティのサイトからフリーウェアをダウンロードし、不注意なインストールプロセス(用語の無視、手順やセクションのスキップ、事前設定されたオプションの選択など)を実行すると、PCの不要な脅威を汚染することになります。 クイックまたは推奨の構成設定では、通常、ソフトウェアパッケージに追加されたコンテンツは開示されません。一方、またはオプションを使用すると、受信するダウンロードを完全に制御でき、疑わしいコンテンツやインストールしたくないコンテンツをオプトアウトできます。さらに、トレントクライアント、eMule、非公式Webサイト、その他の信頼できないソースなどのサードパーティのダウンローダー(またはインストーラー)ピアツーピアネットワークは使用しないでください。公式ページとアプリケーションの直接ダウンロードリンクのみに依存してください。お使いのPCがすでにこのハイジャッカーに感染している場合は、できるだけ早くMacからTechGridを削除する必要があります。 特別オファー(Macintoshの場合) TechGridは不気味なコンピューター感染である可能性があり、コンピューター上にファイルを隠しているため、その存在を何度も取り戻す可能性があります。 このマルウェアを簡単に削除するには、強力なマルウェア対策スキャナーを試して、このウイルスを駆除することをお勧めします Mac用無料スキャナーをダウンロード "Combo Cleaner" ダウンロードされた無料のスキャナーは、コンピューターに存在する脅威をスキャンして検出するだけです。 検出された脅威をすぐに削除する場合は、そのライセンスバージョンを購入する必要があります (more…)