PCからCrashnoodle.comを削除する方法

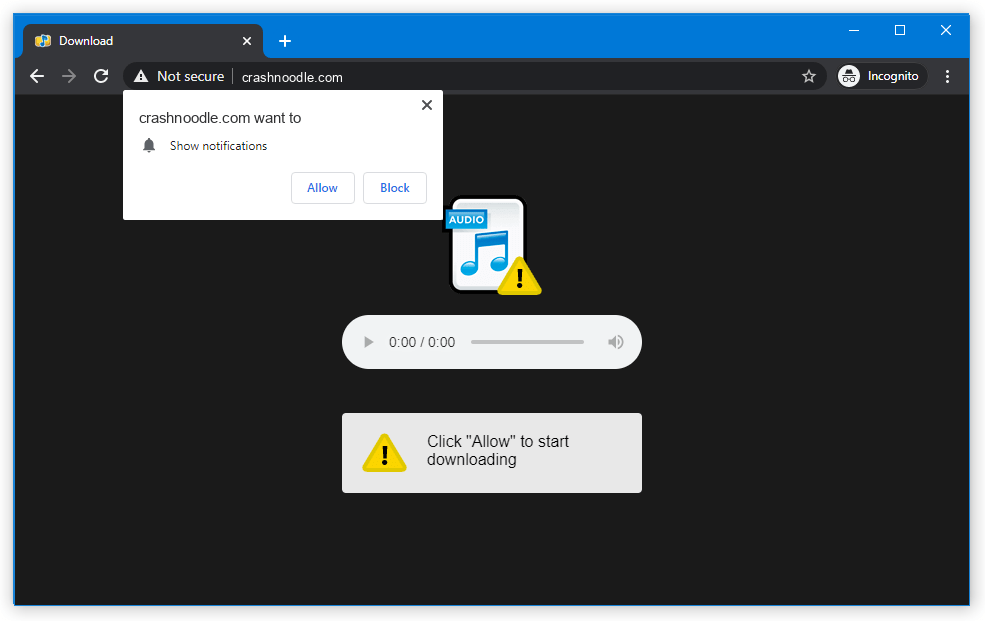

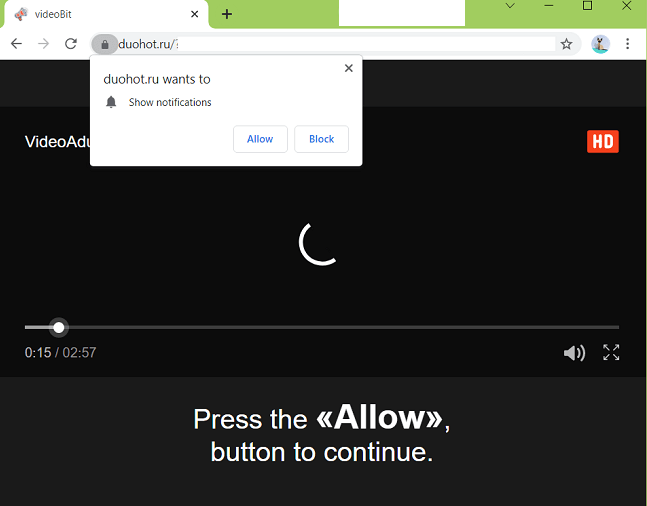

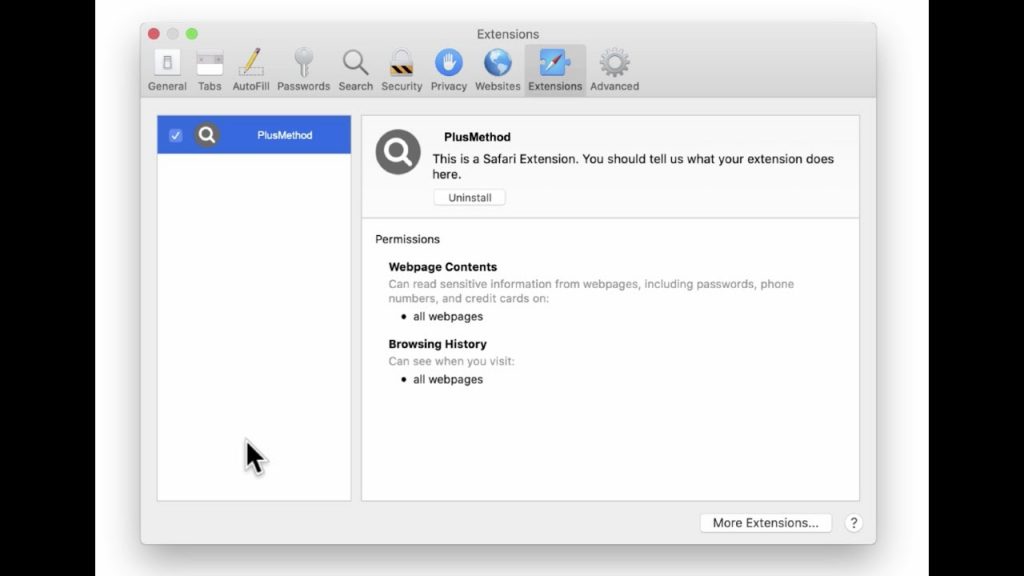

Crashnoodle.comを削除する簡単なプロセス Crashnoodle.comは、アドウェアとして検出された疑わしいWebページです。この分類内のソフトウェアは、侵入型の広告キャンペーンを実行することによって動作します。ただし、このようなページや同様のページは、信頼できないWebサイト、広告、および潜在的に不要なアプリケーションを介して宣伝されます。通常、この種のアプリケーションにはデータ追跡機能があります。 さらに、ほとんどの不正なWebサイトは、詐欺的な方法を使用して、プッシュ通知をサブスクライブするように仕向けます。この悪意のあるサイトには、通知を購読するように仕向ける偽のエラーメッセージが表示されます。ロボットではないことを確認するためにボタンをクリックすると表示されます。 通知を有効にすると、ポップアップ、バナー、アンケート、コマーシャル広告などの煩わしい広告キャンペーンの実行が開始されます。これらの広告をクリックすると、ユーザーが疑わしいサイトにリダイレクトされ、不要な可能性のあるアプリケーションなどのソフトウェアがインストールされる可能性があります。 さらに、このタイプのほとんどのアプリケーションはデータを追跡できます。収集される情報には、ユーザーのIPアドレス、保存されたブックマーク、アクセスしたページのURL、Cookie、ブラウザの履歴などが含まれます。これらの情報の背後にある開発者は、収入を得るために悪用した第三者と共有または販売されます。 何らかの形で、システム上に不要なソフトウェアが存在すると、重大な経済的損失、個人情報の盗難、さらには深刻なプライバシーの問題が発生する可能性があります。したがって、デバイスの整合性とユーザーの安全性を確保するために、Crashnoodle.comとすべての疑わしいアプリケーションを検出したらすぐに削除することをお勧めします。 Crashnoodle.comはどのようにしてPCにインストールされましたか? Crashnoodle.comは、ほとんどの場合、バンドル方法の助けを借りて、ユーザーの知らないうちにターゲットPCに侵入します。フリーウェア開発者とサードパーティのソフトウェアを宣伝するには、バンドルと呼ばれる欺瞞的なマーケティングトリックを使用します。ほとんどのユーザーは、利用規約やライセンス契約を読まずにプログラム、特にフリーウェアをダウンロードまたはインストールし、アドバンスオプションやカスタムオプションもスキップします。このようなタイプのインストールプロセスでは、多くの感染症の侵入につながる可能性のある追加のプログラムをダウンロード/インストールすることが提案される場合があります。したがって、ユーザーは、ソフトウェアをダウンロードまたはインストールするときに非常に注意することをお勧めします。 PUAのインストールを回避する方法は? 不要なアプリやその他の同様の脅威への侵入を防ぐには、まず、非公式のページ、ピアツーピア共有ネットワーク、その他のソースを使用してプログラムをダウンロードまたはインストールすることを避ける必要があります。さらに、そのための公式ページと直接リンクを使用することをお勧めします。新しいプログラムのインストール中は、インストールガイドを最後まで注意深く読むことを強くお勧めします。カスタムまたは詳細オプション、およびその他の同様の設定を選択します。さらに、システムがすでに不正なアプリケーションに感染している場合は、信頼性の高いウイルス対策除去ツールを使用してスキャンを実行するか、以下の除去ソリューションを実行することをお勧めします。 特別なオファー Crashnoodle.com は不気味なコンピューター感染である可能性があり、コンピューター上にファイルが隠されているため、その存在を何度も取り戻す可能性があります。 このマルウェアを簡単に削除するには、強力なSpyhunterマルウェア対策スキャナーを試して、このウイルスの駆除にプログラムが役立つかどうかを確認することをお勧めします。 Spyhunter 5をダウンロード 無料スキャナー 必ずSpyHunterのEULA、脅威評価基準、およびプライバシーポリシーをお読みください。 Spyhunterの無料スキャナーは、コンピューターから現在の脅威をスキャンして検出し、ダウンロードするだけで、一度だけ削除することもできますが、次の48時間は駆除する必要があります。 検出されたラットをすぐに削除する場合は、ソフトウェアを完全にアクティブ化するライセンスバージョンを購入する必要があります。...