Il registro degli errori di Windows è stato modificato dagli hacker per nascondere payload dannosi

I criminali informatici dietro a questo usano log degli errori falsi per archiviare caratteri ASCII che sono mascherati da valori esadecimali che decodificano payload dannosi progettati principalmente per preparare il terreno per attacchi basati su script. È usato come un trucco che è descritto come parte di una catena più lunga con i comandi intermedi di PowerShell che alla fine fornisce script a fini investigativi.

Lettura tra le righe

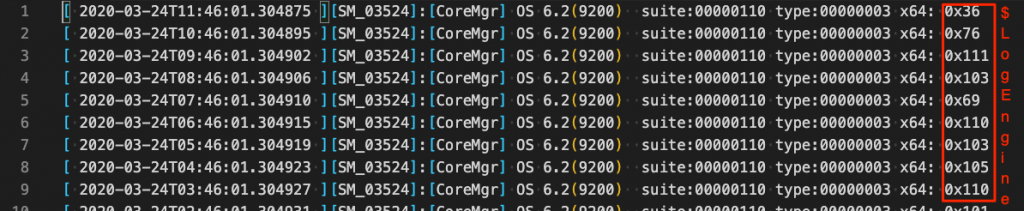

Il provider di rilevamento delle minacce MSP di nome Huntress Labs ha scoperto uno scenario di attacco in cui un attore di minacce prenderà di mira principalmente il sistema utilizzato per eseguire un trucco insolito da portare avanti con la propria routine di attacco. L’aggressore dietro questo ha già ottenuto l’accesso al computer mirato e raggiungere la persistenza. In questo momento, usano un file chiamato “a.chk” che identifica il registro errori di Windows per un’applicazione. L’ultima colonna mostra i valori esadecimali.

Queste sono le rappresentazioni decimali dei caratteri ASCII. Una volta decodificati, creano uno script che contatta il server di comando e controllo per il passaggio successivo. Uno sguardo al file di registro finto probabilmente non solleva alcun flag poiché i dati includono timestamp e riferimento per il numero di versione interno di Windows.

Secondo John Ferrell, “A prima vista, sembra un registro per alcune applicazioni. Ha i timestamp e include riferimenti a OS 6.2, il numero di versione interno per Windows 8 e Window Server 2012 “

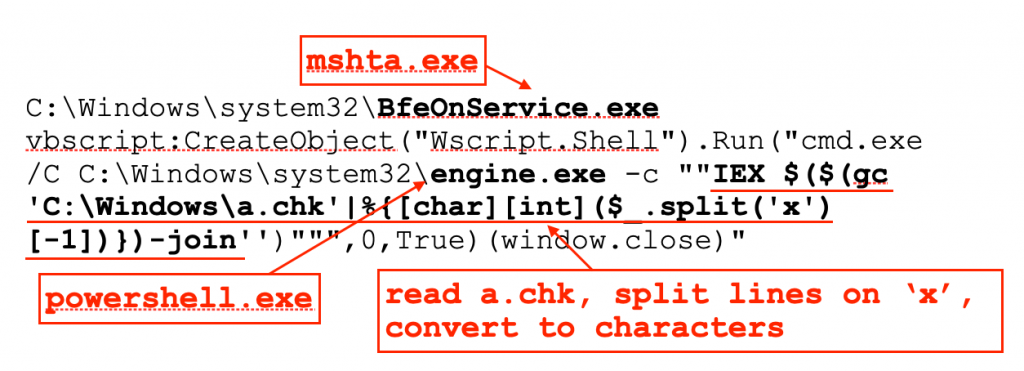

Inoltre, un’applicazione più ravvicinata rivela che il trucco usato dall’attore per estrarre la parte rilevante di dati e costruire il payload codificato è mostrato sotto come i numeri si convertono in testo per formare lo script. Secondo Ferrell, il payload viene ottenuto utilizzando un’attività pianificata che impersona un vero host sull’host e ne condivide la descrizione. Sono implicati due eseguibili, entrambi rinominati copie di file legittimi per apparire inoffensivi.

Utilizzo di nomi di file legittimi

Uno di questi è “BfeOnService.exe” ed è una copia di “mshta.exe”, un’utilità che esegue le applicazioni HTML Microsoft utilizzate per distribuire file HTA malevoli. In tal caso, esegue VBScript per avviare PowerShell ed eseguirne il comando. L’altro ha il nome “engine.exe” ed è una copia di “powershell.exe”. Il suo scopo principale è quello di estrarre i numeri ASCII nel registro fasullo e convertirli per ottenere il payload.

Ferrell afferma che lo script decodificato in questo modo applica una patch in memoria all’interfaccia di scansione antimalware per bypassarla. Aiuta anche i programmi antivirus a rilevare ed eliminare attacchi basati su script.

Un secondo comando funge da downloader che viene eseguito per recuperare un altro comando PowerShell con le stesse funzioni. Alla fine della catena è il payload che raccoglie informazioni sul PC compromesso.

Non si vede ciò che l’attaccante sta cercando, ma l’ultimo script raccoglie dettagli su browser installati, prodotti di sicurezza, software per punti vendita e preparazione fiscale generale e specifica. È lungi dall’essere un attacco sofisticato, mostra che i criminali informatici esplorano tutti i ricavi per ottenere un punto d’appoggio sulla rete target e sviluppare il loro attacco in vari modi creativi.