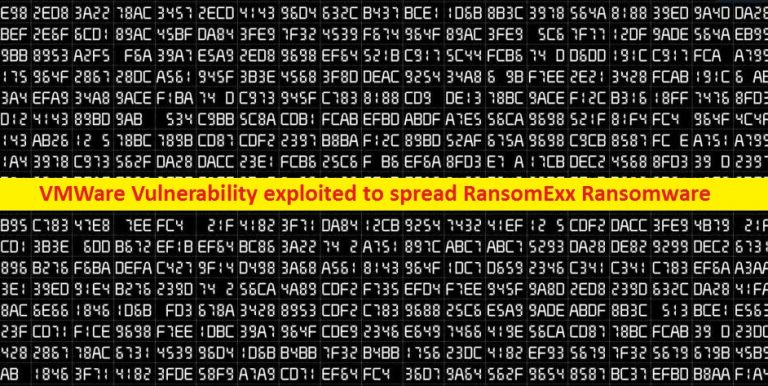

Vulnérabilité VMWare exploitée pour propager RansomExx Ransomware

Selon des recherches, le groupe de cybercriminels derrière «RansomExx Ransomware» exploite désormais les bogues connus de VMWare ESXi, notamment CVE-2019-5544 et CVE-2020-3992 pour diffuser ce malware dans plusieurs machines virtuelles afin de partager le même stockage sur disque dur. Si vous n’êtes pas au courant, un bogue CVE-2020-3992 a été découvert dans le futur OPenSLP dans VMWare ESXi en novembre de l’année dernière.

ESXi est un hyperviseur qui utilise l’application pour partitionner les processeurs, le stockage, la mémoire et les ressources réseau en plusieurs VM ou machines virtuelles. Cette vulnérabilité a été causée par l’implémentation d’OpenSLP dans ESXi qui provoquait un problème d’utilisateur après la libération (UAF), et ces bogues UAF généralement générés par une utilisation incorrecte de la mémoire dynamique pendant l’opération d’un programme.

Si un programme n’efface pas le pointeur ou l’adresse de la mémoire après avoir libéré l’emplacement mémoire, les cybercriminels peuvent utiliser cette vulnérabilité à des fins malveillantes. Selon un chercheur en sécurité VMware, les cybercriminels ayant un accès réseau au port 427 sur l’hôte ESXi ou sur n’importe quelle appliance Horizon DaaS Management peuvent être en mesure d’écraser ou d’induire en erreur le tas du service OpenSLP en raison de la vulnérabilité CVE-2019-5544 et entraînant un code distant exécution.

Les deux vulnérabilités CVE-2019-5544 et CVE-2020-3992 pourraient aider les cybercriminels sur le même réseau à envoyer des requêtes SLP malveillantes aux appareils ESXi qui sont vulnérables, et en raison de ces failles, les attaquants pourraient alors en prendre le contrôle. Non seulement le gang de RansomExx Ransomware, mais le gang Babuk Locker Ransomware mène également des attaques basées sur un scénario similaire. Donc, si vous ou votre entreprise utilisez les périphériques VMware ESXi, vous devez installer les correctifs de sécurité publiés pour corriger ces deux failles immédiatement. En outre, vous pouvez empêcher l’explication de ces bogues en désactivant le support SLP.

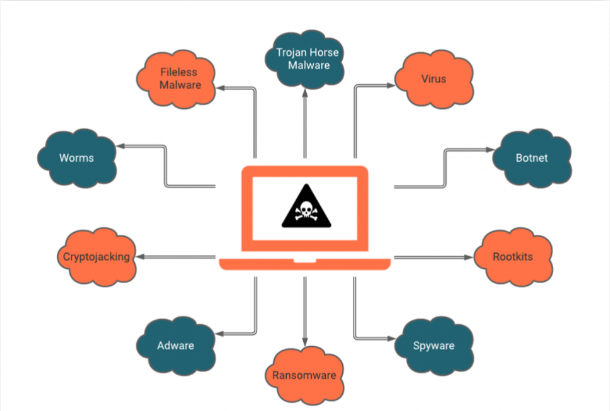

Les cybercriminels exploitent les bogues pour propager des ransomwares comme RansomExx Ransomware

Les développeurs de ransomwares sont connus pour utiliser ou exploiter les bogues du réseau, des ordinateurs, des logiciels ou de diverses autres vulnérabilités pour injecter des ransomwares tels que RansomExx Ransomware, Bubuk Ransomware et / ou d’autres virus de ransomware nuisibles dans les systèmes ou réseaux ciblés. Ils ciblent les entreprises et les organisations dans ce type de campagne.

Comme mentionné, CVE-2019-5544 et CVE-2020-3992 sont les deux vulnérabilités du produit VMware ESXi qui ont été exploitées par des cybercriminels ou des développeurs de ransomwares pour attaquer des appareils ou des réseaux ESXi. Cependant, la mise à jour des correctifs VMware permet aux utilisateurs de VMware ESXi de corriger ces vulnérabilités en appliquant le correctif et, par conséquent, ils peuvent empêcher les appareils ESXi d’attaquer les ransomwares ou d’autres attaques.