RobbinHood Ransomware exploite le bogue du pilote Gigabyte pour bloquer les produits de sécurité

Nouvelle technique utilisée par un groupe de cybercriminels derrière RobbinHood Ransomware

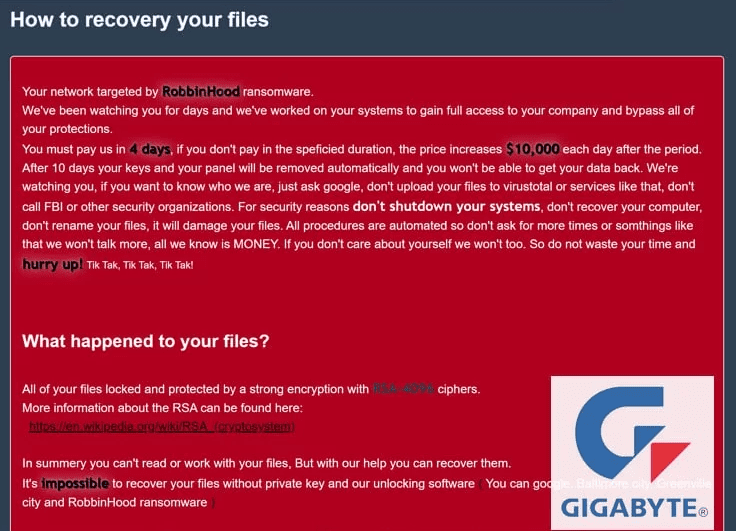

Selon le rapport, les chercheurs en cybersécurité ont découvert de nouvelles menaces dans la catégorie des ransomwares, à savoir RobbinHood Ransomware, conçu avec une méthode nouvelle et unique pour crypter les fichiers de l’ordinateur ciblé avec interruption. Ce virus Ransowmare est capable de contourner la détection antivirus afin de pouvoir verrouiller / crypter tous les fichiers stockés sur les disques durs des ordinateurs. Fait intéressant, les experts en sécurité ont découvert deux attaques. Jetons un œil aux deux attaques en détail.

RobbinHood Ransomware installe un pilote Gigabyte vulnérable: une vulnérabilité permet au pirate de désactiver les produits de sécurité

Des chercheurs et des experts en sécurité ont expliqué que le groupe de cybercriminels derrière cette attaque effectue des attaques distinctes, notamment en installant un pilote Gigabyte vulnérable sur l’ordinateur ciblé ainsi que la charge utile du ransomware principal. Le but principal de l’installation des pilotes est de permettre aux cybercriminels de bloquer les produits de sécurité exécutés sur l’ordinateur afin que RobbinHood Ransomware puisse crypter les fichiers sans aucune interruption. Les attaques bloquant les logiciels antivirus et les fichiers de chiffrement sont exécutées par les développeurs de RobbinHood Ransomware sur les origines ciblées ou ses ordinateurs.

Il est similaire à Sodinokibi ou Ryuk Ransomware, car il cible principalement les grandes organisations, qu’elles soient des entreprises ou des sociétés gouvernementales, qui sont souvent considérées comme des cibles de grande valeur. Lorsque nous parlons de la nouvelle technique utilisée par RobbinHood Ransomware, elle se déroule en plusieurs étapes, en commençant par les pirates qui prennent pied initial sur le réseau cible et suivent les techniques pour exécuter les outils de chiffrement.

Initialement, le groupe cybercriminel derrière l’attaque RobbinHood Ransomware installe un pilote Gigabyte légitime avec le nom GDRV.SYS sur la machine ciblée, puis exploite le bogue ou la vulnérabilité d’élévation de privilèges comme CVE-2018-19320 Vulnérabilité trouvée sur le pilote pour accéder au noyau. Une fois cela fait, il utilise l’accès au noyau pour bloquer temporairement l’application de la signature du pilote du système d’exploitation Windows. Le programmeur de logiciels malveillants installe un pilote de noyau malveillant portant le nom RBNL.SYS qui aide l’attaquant à désactiver ou à arrêter le «logiciel antivirus» ou d’autres produits de sécurité fonctionnant sous Windows OS. Enfin, RobbinHood Ransomware est exécuté et le cryptage des fichiers commence.

Lorsque nous parlons d’un rapport mis à jour en septembre 2019, cela implique l’inclusion de code conçu pour tuer les processus afin que le cryptage puisse se produire sans entrave. Selon nos recherches, les codes malveillants eux-mêmes ciblaient les processus associés à l’application Microsoft Office, y compris MS Word, MS Excel, WordPad, Outlook, SQL et VirtualBox, un logiciel qui permet d’exécuter des machines virtuelles. Il devient clair pour les chercheurs en cybersécurité en ciblant SQL et VirtualBox que les programmeurs de logiciels malveillants ciblent les entreprises et cherchent potentiellement à rejoindre les rangs des souches de ransomwares de «gros gibier».

Clop Ransowmare est une autre souche qui a adopté les tactiques similaires à celles de RobbinHood Ransomware. C’était l’histoire de novembre 2019 lorsque les développeurs de Clop Ranosmware tentaient de bloquer Windows Defender ainsi que de supprimer Microsoft security Essential qui permettait au pirate de chiffrer tous les types de fichiers stockés sur l’ordinateur ciblé.

Méthodes de prévention et de précaution contre RobbinHood Ransomware, Clop Ransomware ou toute autre infection similaire

- Limiter les droits d’accès; n’accordez aux comptes d’utilisateurs et aux administrateurs que les droits d’accès dont ils ont besoin

- Effectuez des sauvegardes régulières et gardez-les hors site et hors ligne où les attaquants ne peuvent pas les trouver

- Verrouillez votre RDP; désactivez-le si vous n’en avez pas besoin, utilisez une limitation de débit, 2FA ou un VPN si vous en avez besoin

- Assurez-vous que la protection antialtération est activée – d’autres souches de ransomwares tentent de désactiver la protection de votre terminal, et la protection antialtération est conçue pour empêcher que cela ne se produise.

- Utiliser l’authentification multifacteur (MFA)

- Utilisez des mots de passe complexes, gérés via un gestionnaire de mots de passe

Discutons: Parlez-nous: Écrivez des commentaires

Si vous avez des questions ou des suggestions concernant «RobbinHood Ransomware utilise une nouvelle technique de chiffrement: cibler les entreprises et les utilisateurs individuels à la fois», veuillez écrire dans la boîte de commentaires ci-dessous.