Parallax RAT devient le choix des pirates informatiques pour voler les informations d’identification stockées sur PC

Parallax est un cheval de Troie d’accès à distance ou RAT qui est largement diffusé via des campagnes de courrier électronique frauduleux. Il permet aux escrocs de contrôler à distance l’ordinateur des victimes à distance de leurs services.

Cet échantillon de Parallax suivait depuis décembre 2019 par MalwareHunterTeam. Offert avec un minimum de 65 $ par mois, les attaquants ont commencé à utiliser ce cheval de Troie pour obtenir un accès complet à une machine hôte ciblée et voler les informations d’identification et les fichiers enregistrés ou pour exécuter des commandes dessus. Les informations recueillies sont utilisées pour effectuer un vol d’identité, accéder aux comptes bancaires et propager le malware à d’autres victimes.

Parallax RAT vendu sur le forum des pirates depuis décembre

L’équipe Parallax faisait la promotion et offrait le support du Parallax RAT depuis décembre 2019. Ce produit est présenté comme ayant une fiabilité de 99% et convenant à la fois aux professionnels et aux débutants.

“Parallax RAT a été développé par une équipe professionnelle et entièrement codé en MASM.

Son créé pour être le meilleur dans l’administration à distance. Parallax RAT vous fournira tout ce dont vous avez besoin.

Convient aussi bien aux professionnels qu’aux débutants.

D’abord et surtout, nous offrons une fiabilité de 99% en matière de stabilité.

Parallax a été conçu pour donner à l’utilisateur une véritable performance multithread, une vitesse fulgurante et un déploiement léger sur vos ordinateurs avec très peu de consommation de ressources.

Nous sommes un groupe de développeurs et nous sommes là pour offrir un service de qualité.

-Parallax Team, rejoignez-nous maintenant! “

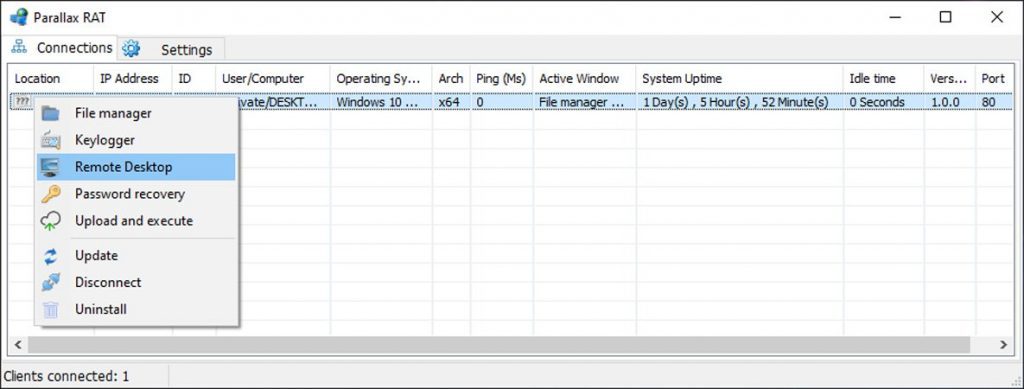

Les attaquants peuvent acheter le Parallax RAT à un petit prix de 65 $ ou 175 $ pendant trois mois, avec les fonctionnalités qui incluent:

- Exécuter des commandes à distance sur l’ordinateur infecté

- Fonctionnalités de bureau à distance

- Téléchargement et téléchargement de fichiers

- Vol d’informations d’identification

- Connexions cryptées

- Prise en charge standard

- Prise en charge de Windows XP à Windows 10

Les développeurs affirment également que ce programme a le potentiel de contourner Windows Defender, Avast, AVG, Avira, Eset et Bitdefender.

Les campagnes d’e-mails frauduleux sont utilisées pour la distribution

Les chercheurs constatent que Parallax RAT est le plus souvent distribué via des campagnes de courrier électronique frauduleux. Selon James, un chercheur en sécurité, il est très courant de trouver une nouvelle campagne contenant une pièce jointe infectieuse qui installe Parallax. L’infection se produit lorsque les utilisateurs cliquent sur la pièce jointe fournie.

James et le chef SentineLabs Vitali kremez ont tous deux vu que les attaquants injectaient d’abord à un chargeur une image provenant d’un site de partage d’images imgur contenant un exécutable de parallaxe intégré. Cet exécutable est lancé sur ordinateur après extraction de l’image. Dans un exemple, Parallax a été injecté dans svchost.exe et dans un autre exemple, il est injecté dans cmd.exe.

Après l’installation, la parallaxe crée un raccourci vers le lanceur vers le dossier de démarrage de Windows afin de se lancer automatiquement à chaque redémarrage du système d’exploitation. Dans certains cas, des tâches de planification sont ajoutées pour être lancées à différents intervalles de temps. Cela signifie que le virus obtient la persistance complète du système et y accède quand il le souhaite.

Après avoir installé le RAT, les attaquants utilisent leur commande et contrôlent la machine hôte pour voler les mots de passe stockés, les fichiers et exécuter la commande de leur choix. Dans de nombreux exemples, les serveurs de commande et de contrôle sont hébergés sur duckdns.org.

Afin d’éviter l’intrusion Parallax RAT, vous devez être prudent lorsque vous recevez des e-mails contenant des pièces jointes. Vous devez d’abord vous assurer que les adresses des expéditeurs sont dignes de confiance et que la lettre ne contient aucune erreur grammaticale ni faute d’orthographe – ce sont des moyens généraux de distinguer les e-mails comme spam ou non.