Le journal des erreurs Windows a été modifié par des pirates pour masquer des charges utiles malveillantes

Les cybercriminels derrière cela utilisent de faux journaux d’erreurs afin de stocker des caractères ASCII déguisés en valeurs hexadécimales qui décodent une charge utile malveillante principalement conçue pour préparer le terrain aux attaques basées sur des scripts. Il est utilisé comme une astuce qui est décrite comme faisant partie d’une chaîne plus longue avec des commandes PowerShell intermédiaires qui fournissent finalement des scripts à des fins d’enquête.

Lecture entre les lignes

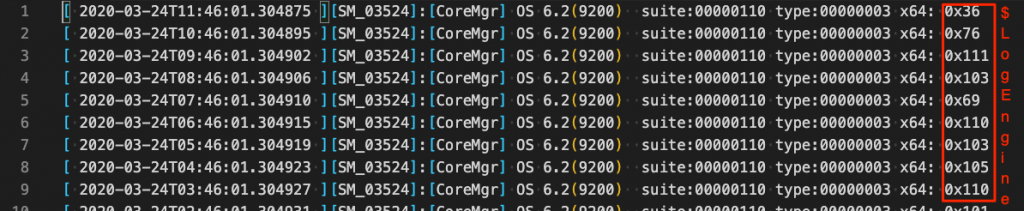

Le fournisseur de détection des menaces MSP nommé Huntress Labs a découvert un scénario d’attaque où un acteur de la menace ciblera principalement les systèmes qui sont utilisés pour exécuter une astuce inhabituelle à suivre avec sa routine d’attaque. L’attaquant derrière cela a déjà accédé à l’ordinateur ciblé et atteint la persistance. À ce moment, ils utilisent un fichier appelé «a.chk» qui identifie le journal des erreurs Windows pour une application. La dernière colonne affiche les valeurs hexadécimales.

Ce sont les représentations décimales des caractères ASCII. Une fois décodés, ils créent un script qui contacte le serveur de commande et de contrôle pour l’étape suivante. Un examen rapide du fichier journal factice ne soulèvera probablement aucun indicateur, car les données incluent des horodatages et une référence pour le numéro de version interne de Windows.

Selon John Ferrell, «À première vue, cela ressemble à un journal pour certaines applications. Il a des horodatages et inclut des références à OS 6.2, le numéro de version interne pour Windows 8 et Window Server 2012 »

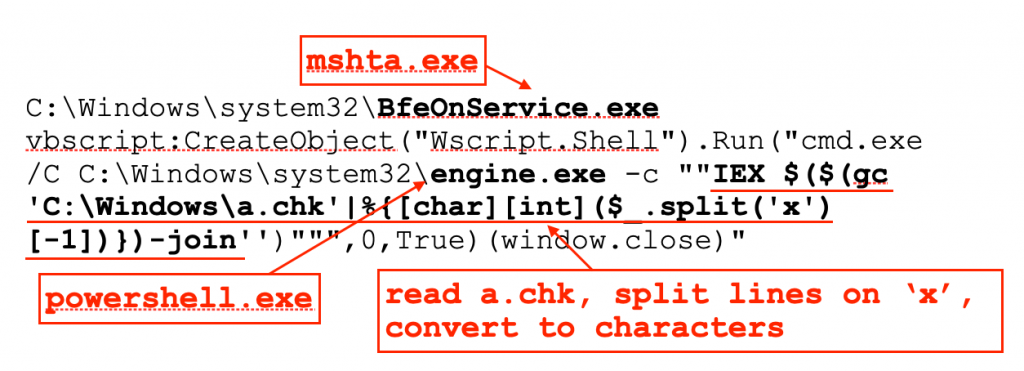

De plus, une application plus proche révèle que l’astuce utilisée par l’acteur pour extraire le bloc de données pertinent et créer la charge utile codée est illustrée ci-dessous comment les nombres se convertissent en texte pour former le script. Selon Ferrell, la charge utile est obtenue à l’aide d’une tâche planifiée se faisant passer pour une authentique sur l’hôte et partageant sa description. Deux exécutables sont impliqués, les deux étant renommés copies de fichiers légitimes pour apparaître inoffensifs.

Utilisation de noms de fichiers légitimes

Un nommé est “BfeOnService.exe” et est une copie de “mshta.exe”, un utilitaire qui exécute des applications HTML Microsoft qui a été utilisé pour déployer des fichiers HTA malveillants. Dans ce cas, il exécute VBScript pour démarrer PowerShell et exécuter la commande dessus. L’autre porte le nom de «engine.exe» et est une copie de «powershell.exe». Son objectif principal est d’extraire les nombres ASCII dans le faux journal et de les convertir pour obtenir la charge utile.

Ferrell déclare que le script décodé de cette façon applique un correctif en mémoire à l’interface de scan antimalware pour le contourner. Il aide également les programmes antivirus à détecter et à supprimer les attaques basées sur des scripts.

Une deuxième commande agit comme un téléchargeur qui est exécuté pour récupérer une autre commande PowerShell avec les mêmes fonctions. À la fin de la chaîne se trouve la charge utile qui collecte des informations sur le PC compromis.

On ne voit pas ce que l’attaquant recherche, mais le dernier script recueille des détails sur les navigateurs installés, les produits de sécurité, les logiciels de point de vente et la préparation fiscale générale et spécifique. C’est loin d’être une attaque sophistiquée, cela montre que les cybercriminels explorent tous les revenus pour s’implanter sur le réseau cible et développer leur attaque de différentes manières créatives.