Parallax RAT se convierte en la opción de los piratas informáticos para robar las credenciales de PC almacenadas

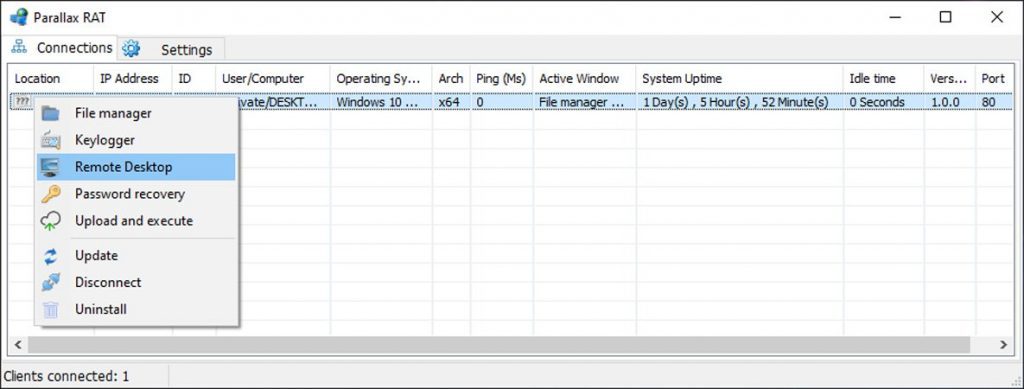

Parallax es un troyano de acceso remoto o RAT que se distribuye ampliamente mediante el uso de campañas de correo electrónico fraudulento. Permite a los delincuentes tomar el control completo sobre la computadora de las víctimas de forma remota desde sus servicios.

Esta muestra del Parallax había estado rastreando desde diciembre de 2019 por MalwareHunterTeam. Al ser ofrecidos con un mínimo de $ 65 por mes, los atacantes comenzaron a usar este troyano para obtener acceso completo a una máquina host específica y robar las credenciales y archivos de inicio de sesión guardados o para ejecutar comandos en él. La información recopilada se utiliza para realizar el robo de identidad, obtener acceso a las cuentas bancarias y difundir el malware a otras víctimas.

Parallax RAT vendido en el foro de hackers desde diciembre

El equipo de Parallax había estado promocionando y ofreciendo el apoyo de Parallax RAT desde diciembre de 2019. Este producto se promociona con una confiabilidad del 99% y es adecuado tanto para profesionales como para principiantes.

“Parallax RAT había sido desarrollado por un equipo profesional y está totalmente codificado en MASM.

Está creado para ser el mejor en administración remota. Parallax RAT le proporcionará todo lo que necesita.

Adecuado para profesionales y también para principiantes.

Primero y más importante, ofrecemos un 99% de fiabilidad en lo que respecta a la estabilidad.

Parallax fue diseñado para brindar al usuario un rendimiento real de múltiples subprocesos, velocidad increíble y una implementación liviana en sus computadoras con muy poco consumo de recursos.

Somos un grupo de desarrolladores y estamos aquí para ofrecer un servicio de calidad.

-Parallax Team, ¡únete ahora! “

Los atacantes pueden comprar el Parallax RAT por un pequeño precio de $ 65 o $ 175 por tres meses, con las características que incluyen:

- Ejecute comandos remotos en la computadora infectada

- capacidades de escritorio remoto

- Cargar y descargar archivos

- Robo de credenciales de inicio de sesión

- Conexiones encriptadas

- soporte estándar

- Admite Windows XP a través de Windows 10

Los desarrolladores también afirman que este programa tiene el potencial de evitar Windows Defender, Avast, AVG, Avira, Eset y Bitdefender.

Las campañas de estafa por correo electrónico se utilizan para la distribución

Los investigadores están viendo que Parallax RAT se distribuye más comúnmente mediante el uso de campañas de estafa por correo electrónico. Según James, un investigador de seguridad, es muy común encontrar una nueva campaña que contenga archivos adjuntos infecciosos que instale Parallax. La infección ocurre cuando los usuarios hacen clic en el archivo adjunto proporcionado.

Tanto James como el director de SentineLabs Vitali kremez han visto que los atacantes primero inyectan un cargador con una imagen del sitio de intercambio de imágenes imgur que contiene un ejecutable de paralaje incorporado. Este ejecutable se inicia en la computadora después de extraerlo de la imagen. En una muestra, Parallax se inyectó en svchost.exe y en otra muestra se inyectó en cmd.exe.

Después de la instalación, el paralaje crea un acceso directo al iniciador a la carpeta de inicio de Windows para que se inicie automáticamente con cada reinicio del sistema operativo. En algunos casos, las tareas de programación se agregan para iniciar en varios intervalos de tiempo. Esto significa que el virus gana la persistencia completa del sistema y accede a él cuando lo desea.

Después de instalar la RAT, los atacantes usan su comando y controlan la máquina host para robar las contraseñas almacenadas, los archivos y ejecutar el comando de su elección. En muchas muestras, los servidores de Comando y Control están alojados en duckdns.org.

Para evitar la intrusión de Parallax RAT, debe tener cuidado al recibir correos electrónicos que contengan archivos adjuntos. En primer lugar, debe asegurarse de que las direcciones de los remitentes sean confiables y que la carta no tenga ningún error gramatical ni de ortografía; estas son formas generales de distinguir los correos electrónicos como spam o no.