Parallax RAT成为黑客窃取存储的PC凭据的选择

Parallax是一种RAT或远程访问木马,通过使用欺诈电子邮件活动被广泛分发。它使骗子可以从受害者的服务中远程控制受害者的计算机。

自2019年12月以来,MalwareHunterTeam一直在跟踪此视差样本。攻击者每月至少获得65美元的报酬,所以他们开始使用此木马程序来完全访问目标主机,并窃取保存的登录凭据和文件或在其上执行命令。收集到的信息用于执行身份盗窃,获得银行帐户的访问权限并将恶意软件传播给其他受害者。

自12月以来,Parallax RAT在黑客论坛上销售

自2019年12月以来,Parallax团队一直在推广并提供Parallax RAT的支持。该产品的推广是具有99%的可靠性,并且适合专业人士和初学者。

“ Parallax RAT是由专业团队开发的,并在MASM中进行了完全编码。

它的创建是最好的远程管理。视差RAT将为您提供所需的一切。

适用于专业人士以及初学者。

首先也是最重要的一点是,在稳定性方面,我们提供99%的可靠性。

Parallax旨在为用户提供真正的多线程性能,以极低的资源消耗实现了快速,轻量的部署到您的计算机。

我们是一群开发人员,我们在这里为您提供优质的服务。

-视差团队,现在加入!”

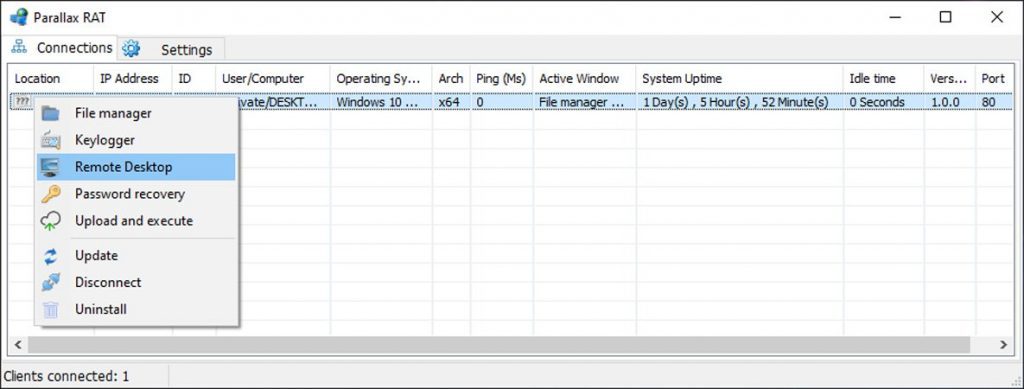

攻击者可以在三个月内以65美元或175美元的低价购买Parallax RAT,其功能包括:

- 在受感染的计算机上执行远程命令

- 远程桌面功能

- 上传和下载文件

- 登录凭证盗窃

- 加密连接

- 标准支持

- 通过Windows 10支持Windows XP

开发人员还声称,该程序有可能绕过Windows Defender,Avast,AVG,Avira,Eset和Bitdefender。

骗局电子邮件活动用于分发

研究人员发现,视差RAT通常是通过使用欺诈电子邮件活动来分发的。根据安全研究人员James的说法,通常会发现一个新的活动,其中包含安装Parallax的感染附件。当用户单击提供的附件时,就会发生感染。

James和负责人SentineLabs Vitali kremez都已经看到,攻击者首先从imgur图像共享站点中的图像中加载了一个包含嵌入式视差可执行文件的图像,然后将该图像加载到装载程序中。从映像中提取此可执行文件后,它将启动到计算机。在一个示例中,将视差注入svchost.exe,在另一个示例中,将其注入cmd.exe。

安装后,视差会将启动器的快捷方式创建到Window启动文件夹,以便在每次重新启动操作系统时自动启动。在某些情况下,计划任务会添加为以各种时间间隔启动。这意味着,该病毒可以获得完整的系统持久性,并可以在需要时对其进行访问。

安装RAT后,攻击者使用命令来控制主机窃取存储的密码,文件并运行其选择的命令。在许多示例中,命令和控制服务器托管在duckdns.org上。

为了防止Parallax RAT入侵,在接收任何包含附件的电子邮件时应格外小心。首先,您必须确保发件人的地址是可信任的,并且信件中没有任何语法错误和拼写错误-这些是区分电子邮件是否为垃圾邮件的常规方法。