Linkedin进行鱼叉式网络钓鱼活动,向目标分发“ more_eggs”后门

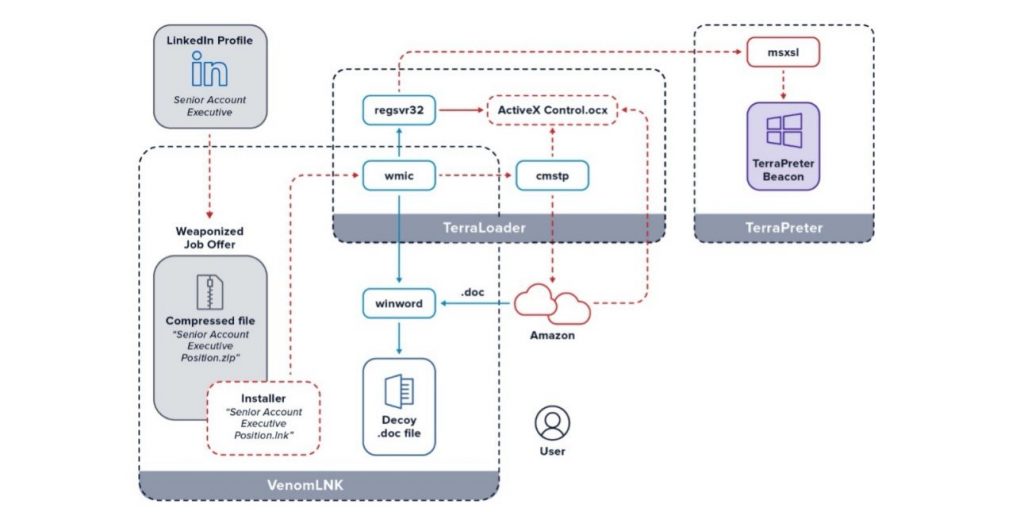

检测到一个针对矛头指向虚假工作的Linkedin求职者的新的网络钓鱼活动,目的是通过复杂的“ more_eggs”(后门特洛伊木马程序)感染他们的系统。

网上诱骗消息诱使专业人士打开.ZIP文件,该文件以其Linkedin个人资料的个人资料命名为受害者的职务。

例如,如果Linkedin成员的工作列为“高级客户主管-国际货运”,则恶意的.zip文件可能会命名为“高级客户主管-国际货运”职位(请注意在末尾添加了“职位”)。

根据eSentire安全研究人员的说法,提供“ more_eggs”的活动使用的模块操作与自2018年以来发现的模块操作相同,后门归功于Maas或恶意软件即服务提供商Golden Chickens。

安装完成后,more_eggs将利用Windows进程来运行,这使得防病毒安全解决方案很难在系统上对其进行检测。由于恶意文件具有专业职称以及职位,因此机会更多地在于其执行。

攻击者利用了大流行期间养育的许多失业人员。研究人员指出:“在这些困难时期,定制化的工作诱饵更加诱人。”

第一个网络钓鱼操作发生在COVID-19大流行期间。在2020年,发起了300多次网络钓鱼活动,以从潜在受害者那里收集与个人和银行相关的凭证。

研究人员不确定网络钓鱼的目的。但是,据称它是后门,很可能是从远程攻击者的服务器(例如银行木马,勒索软件和信息窃取者)中检索其他有效载荷的渠道。

它甚至可以充当受害者网络窃取数据的立足点。幸运的是,这种用于分发后门病毒的网络钓鱼操作现已被破坏。