如何删除 BBC Ransomware 和还原受感染的数据

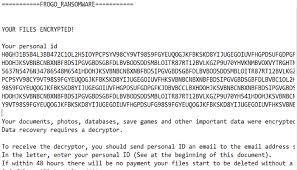

正确的指南,从系统中删除BBC Ransomware BBC Ransomware是另一种破坏性文件加密病毒,到目前为止已经感染了多台PC。这种危险的加密恶意软件是Phobos ransomware的一种视图变体,能够在不被用户确认的情况下秘密地渗透Windows设备。入侵后不久,它会在恶意注册表中进行恶意输入,从而对默认注册表设置进行重大更改,从而使每次启动计算机时都能自动激活病毒。之后,它将对整个系统进行深度扫描,以搜索其目标列表中的文件,并在检测到此类文件后最终将其锁定。 BBC Ransomware深度分析: BBC Ransomware使用一种非常强大的加密算法来加密您的重要数据,并使它们完全不可访问或无法使用。它能够破坏几乎所有类型的文件,例如视频,音频,PDF,电子表格,文档,图像等,从而使它们完全无用。您可以通过添加受害者的唯一ID,攻击者的电子邮件地址并在每个文件名后附加“ .bbc”扩展名,轻松确定被感染文件的重命名。之后,除非您使用弯曲的服务器上保存的专用解密工具/密钥,否则您将无法访问这些文件。 在成功加密之后,BBC Ransomware创建了两个勒索信息“ info.hta”和“ info.txt”,它们告知受害者有关文件加密的信息。要求受影响的用户与攻击者联系,以获取有关如何恢复受感染文件的更多详细信息。黑客明确指出,如果您想获取解密软件并重新获得对编码数据的访问权,则必须向他们支付一定数量的赎金。赎金价格未在注释中列出,但必须以BitCoins加密货币支付。为了证明解密是可能的,犯罪分子还提供免费解密五个受感染文件的功能。但是,它们不应包含任何有价值的信息,并且大小应小于4 MB。 弹出窗口中显示的文本: 您的所有文件都已加密! 由于PC的安全性问题,所有文件均已加密。如果要还原它们,请将我们写到电子邮件[email protected] 在您的邮件标题中写下此ID- 如果24小时内无人接听,请给我们发送电子邮件到该电子邮件:[email protected]...