如何删除Spectre RAT

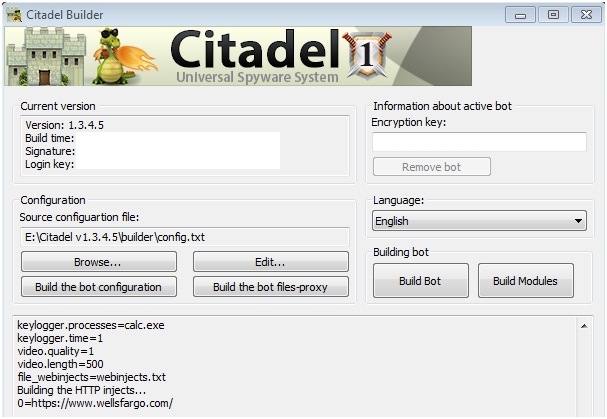

删除Spectre RAT的简单技巧 Spectre RAT是一种特洛伊木马类型的恶意软件,可提供对各种设备的远程访问。黑客使用此恶意软件来访问,查看和修改,删除,编辑各种文件,执行命令以及从Internet下载程序和数据。此外,该恶意软件还可以完全访问受感染主机系统的桌面,因此恶意攻击者可以直接控制该系统。 人们发现Spectre RAT病毒在各种黑客论坛和其他平台上作为黑客工具得到了推广。骗子利用了静默渗透技术的优势,并将其购买后分发到了目标系统上。该木马是通过复制各种开源项目而设计的。开发人员设计了省力的恶意软件,该恶意软件可以在不显示任何特定症状的情况下安静运行。 Spectre RAT用于访问摄像机,麦克风,拍摄屏幕快照,照片并在受感染的系统上记录后台活动。这样,他们可以从每个流中实时收集各种输入,例如麦克风资料,网络摄像头,并将收集到的信息用于勒索。 如果将病毒设置为窃取信息,则必须尽快删除Spectre RAT。 PC上恶意软件的数量越多,越会过滤出更多信息,因此网络犯罪分子会使用收集到的信息。所获得的数据在互联网上可能非常有价值。 根据促销活动,威胁可以窃取存储在35种不同的浏览器和其他程序上的数据。它记录了击键,因此对任何登录网站或社交媒体平台,银行页面都构成危险。它可以收集诸如密码,用户名之类的数据,甚至可以访问名称,地址,电话号码,电子邮件,银行帐户详细信息,信用卡信息等。 可以将Spectre RAT设置为触发链感染。如果是这样,恶意软件作者将对系统设置进行重大修改,禁用防病毒和防火墙设置,并进行各种可疑活动,例如更改Windows注册表,启动首选项以及在每次重新启动操作系统时启用自动启动功能。 所有这些活动为各种其他恶意恶意软件入侵(例如勒索软件,蠕虫,间谍软件等)创建了后门。同样,这些可疑的修改将对系统的工作性能造成严重的负面影响,甚至可能导致系统运行缓慢,崩溃,滞后和冻结等。删除Spectre RAT是防止将来发生所有此类情况的唯一解决方案。 Spectre RAT是如何渗透到我的计算机中的? Spectre RAT以黑客的形式出售,因此其分发方式取决于骗子的选择。恶意程序可以伪装成普通软件/媒体或与普通软件/媒体捆绑在一起,然后通过不可靠的下载渠道进行分发,例如p2p网络,免费文件托管站点和第三方下载/安装程序。...