如何从电脑上删除NiceHashMiner.exe

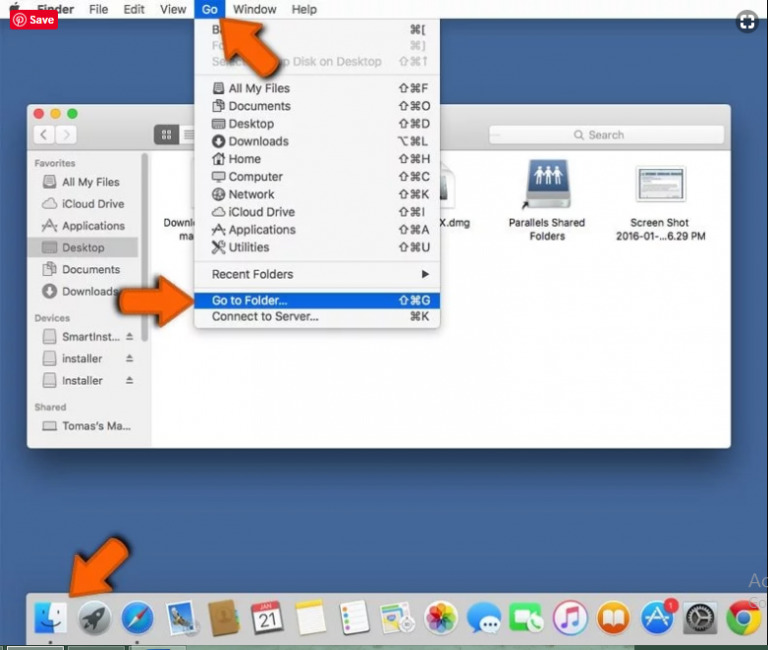

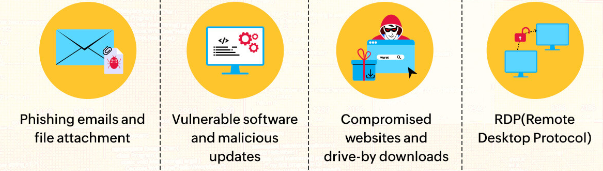

从系统删除NiceHashMiner.exe的有效指南 NiceHashMiner.exe矿工将在苦难系统上使用加密货币矿工任务,以便以目标支出获得门罗币。这是一种危险的计算机感染,很容易潜入目标系统并引起严重问题。但是,安全专家将其归类为Trojan病毒。它可能会悄无声息地进入您的系统PC,并在您的系统上引起不必要的问题。它将阻止您的防病毒程序和防火墙安全,并保护自己免受检测和删除。它会立即控制系统并进行一些修改,例如系统设置,桌面设置,主页设置和其他重要设置等。 它还可以感染所有流行和最常用的Web浏览器,例如Mozilla Firefox,Internet Explorer,Google Chrome,Safari,Edge等。它会使您的浏览器超载,使系统上出现许多烦人的广告,例如商业广告,弹出广告,优惠券,横幅,折扣等。单击这些广告可能会导致执行恶意脚本并安装某些不需要的程序。 它可以创建新文件和Windows注册表项,以帮助消除该威胁后将其恢复到系统上。它还可以打开后门,以安装其他有害感染,例如恶意软件,间谍软件,广告软件和其他类似威胁,可能会严重损坏系统。它能够窃取您的登录ID,密码,社交媒体帐户详细信息,信用卡详细信息,IP地址等。它可以与黑客共享这些详细信息,这些黑客可以将这些详细信息用于诸如身份盗窃,假冒购买,欺诈等邪恶用途。它可以将您的PC与远程服务器连接以远程访问您的PC。它还可能占用大量CPU和GPU空间,并使您的系统完全无用。因此,强烈建议立即删除NiceHashMiner.exe。 威胁摘要: 名称:NiceHashMiner.exe 类型:木马 描述:NiceHashMiner.exe矿工将在苦难系统上使用加密货币矿工任务,以按目标支出获得门罗币。 症状:系统性能下降,假弹出窗口,意外错误 发行:伪造的更新系统软件,免费软件捆绑,垃圾邮件附件 删除:为消除这种感染,我们强烈建议您使用信誉良好的反恶意软件工具扫描您的PC。 NiceHashMiner.exe如何感染您的系统? NiceHashMiner.exe主要通过虚假更新,软件捆绑,垃圾邮件附件感染您的系统。假冒软件通过不相关的来源(非官方网站)进行更新。软件捆绑是此威胁的主要来源之一。网络犯罪分子通过允许第三方将其代码或应用程序嵌入免费软件中,从而利用这种技巧来扩散这种感染。当用户粗心大意地下载或安装免费软件程序时,或者未检查自定义或高级选项时,这种威胁将在没有任何使用许可的情况下安装到系统后台。当用户打开垃圾邮件附件或单击下载程序链接时,恶意代码就会执行到导致感染的系统中。使用盗版软件,点击恶意广告,点对点共享文件也可能带来有害威胁。 如何防止NiceHashMiner.exe安装? 强烈建议不要从无关来源或非官方站点更新系统软件。始终使用官方和相关资源。必须从官方且值得信赖的下载站点下载或安装软件。阅读他们的条款和许可协议以及选择自定义或高级选项非常重要。如果看起来可疑或来自未知发件人,请勿打开电子邮件附件。强烈建议检查电子邮件正文内容,包括语法错误和拼写错误。请勿使用盗版软件或受感染的USB设备(如笔式驱动器,SD卡等)。强烈建议使用信誉良好的反恶意软件工具扫描您的PC。如果您的系统已被此讨厌的威胁感染,则强烈建议您使用自动删除工具从计算机上完全删除NiceHashMiner.exe。 特價 NiceHashMiner.exe...