从计算机上删除MediaUpdate

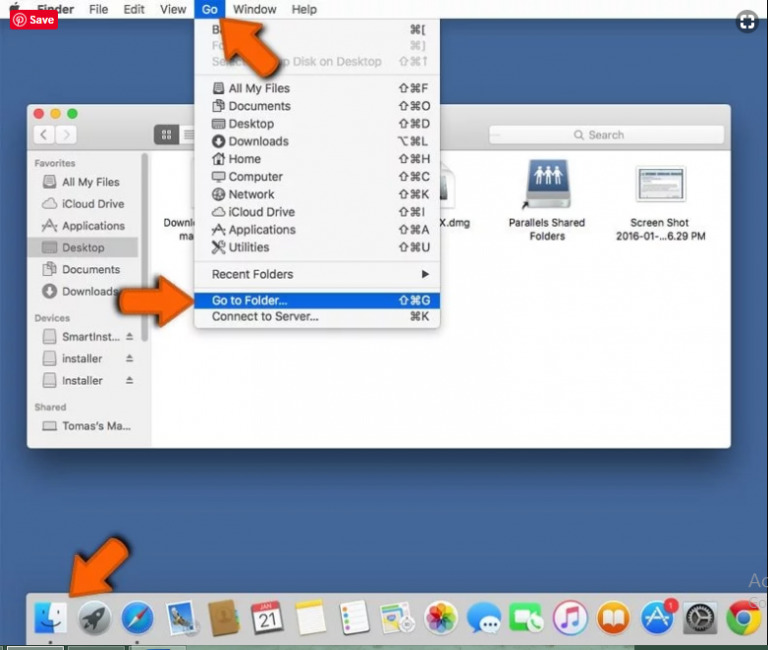

轻松删除MediaUpdate的简易指南 MediaUpdate是与广告软件相关的域,用户可能会在其网络浏览器中将其视为弹出窗口。通常,用户在下载免费应用程序或访问可疑网站时可能会感染广告软件或PUP。无论如何,广告软件感染或PUP可能会导致此站点弹出窗口。此外,此类应用程序还具有数据跟踪功能。安装后,首先会劫持PC上安装的每个Web浏览器。 一旦这样做,它将开始在受害者浏览互联网的过程中打断受害者。通常,它会显示棘手的警报,声称用户必须更新某些过时的程序,例如Java,Flash Player,FLV Player,下载管理器,Web浏览器和类似程序。之后,它说单击其网页上的“安装并接受”按钮。完成后,您可能会为恶意软件或病毒深入侵入系统内部提供机会。 因此,建议用户不要单击它们,并使用信誉良好的防病毒工具从计算机中删除MediaUpdate。除此之外,PUA还会收集不可识别的信息,包括IP地址,位置,访问页面的地址,浏览习惯等,并将其用于营销或非法目的。由于计算机上存在PUA,用户可能会遇到与严重的隐私问题,金钱损失有关的各种问题,甚至成为身份盗用的受害者。 MediaUpdate如何传播? MediaUpdate进入捆绑有免费软件和共享软件的PC。那是因为有许多免费软件程序可用于宣传广告软件,浏览器劫持程序以及类似的潜在有害程序。这种可疑的营销方法被称为捆绑。而且,开发人员将有关可选组件的信息隐藏在下载或安装过程的自定义/高级设置后面。为了防止潜行安装可疑的第三方应用程序,建议用户在系统上安装新软件时选择高级或自定义选项,并取消选中任何预选复选框。侵入性广告也传播PUA。一旦点击,这些广告就可以执行脚本,该脚本的设计方式是无需用户许可即可下载或安装这些应用程序。选择的PUA具有官方下载站点。 如何避免安装PUA? 建议在下载或安装之前研究软件。所有下载都只能从官方和经过验证的下载渠道以及通过直接下载链接进行。请勿使用非官方页面,第三方下载器(安装程序),免费文件托管站点,torrent客户端,eMule等对等网络等其他工具,因为它们通常会提供有害内容。此外,侵入性广告看起来无害,但它们会重定向到各种可疑站点。如果遇到广告或此类重定向,请立即从系统中删除所有可疑的应用程序和浏览器扩展。 删除MediaUpdate MediaUpdate的完整删除说明已在下面使用手动和自动删除过程进行了描述。手动清除恶意软件的威胁十分繁琐且耗时,还需要高级计算机知识。因此,我们建议用户使用可靠的反恶意软件工具,该工具可以轻松有效地从计算机中删除MediaUpdate。 特價 MediaUpdate 可能是令人毛骨悚然的計算機感染,由於其將文件隱藏在計算機上,因此可能一次又一次地恢復其存在。 為了輕鬆清除此惡意軟件,建議您嘗試使用功能強大的Spyhunter反惡意軟件掃描程序,以檢查該程序是否可以幫助您清除此病毒。 下載Spyhunter 5 免費掃描儀 請務必閱讀SpyHunter的EULA,威脅評估標準和隱私政策。...