如何删除 Merlin Ransomware 并恢复受感染的文件

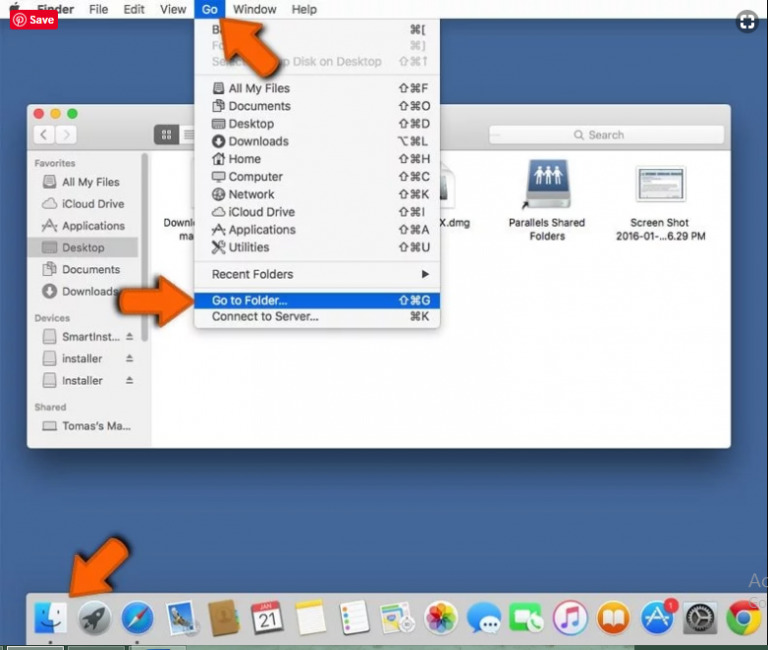

删除文件加密病毒的分步指南 Merlin Ransomware 是一种危险的加密恶意软件,以偷偷潜入 Windows 计算机然后锁定其中存储的所有文件而闻名。 像 Hhee Ransomware 和其他文件锁定病毒背后的黑客的主要动机是防止受害者访问他们自己的重要数据并让他们为解密支付赎金。 Merlin virus 可以污染几乎所有类型的文件,无论是图片、文档、音频和视频文件等,使它们完全无法使用。 在加密过程中,它还会为受感染的文件名附加“.Merlin”扩展名,这往往会加强控制。 威胁摘要 姓名:Merlin Ransomware 类别:勒索软件、加密病毒 特点:锁定重要用户的文件,然后强制他们支付赎金以释放这些文件 扩展名:.Merlin...