MS Sysmon現在可以檢測到惡意軟件篡改過程

據報導,名為微軟的科技巨頭公司已經發布了Sysmon 1.3,並在其中添加了新功能。根據報告,此功能可以檢測是否使用過程挖空或過程Herpaderping技術篡改了過程。

為了防止安全應用程序檢測到惡意軟件,開發人員使用惡意軟件將惡意代碼注入Windows合法進程。通過這種策略,允許執行該惡意軟件,但是該進程在任務管理器中在後台顯示為Windows運行進程。

說到“進程鏤空”,它是一種技術,在這種技術下,惡意軟件啟動了一個看起來像被暫停的合法進程,並用自己的惡意代碼替換了合法代碼。然後,代碼將在後台運行,無論將什麼權限分配給原始進程。

在“處理Herpaderping”是一種更高級的方法的情況下,惡意軟件會在加載惡意軟件後更改其在受感染磁盤上的映像並看起來像合法應用程序。當安全應用程序掃描磁盤上的文件時,它不會發現有害文件,而惡意代碼仍在系統內部運行。

除了這些之外,許多惡意軟件身份還利用進程篡改技術來阻止對其進行檢測。一些惡意軟件是Mailto / defray777勒索軟件,TrackBot和BazarBackdoor。

如何在Sysmon v1.3中啟用進程篡改

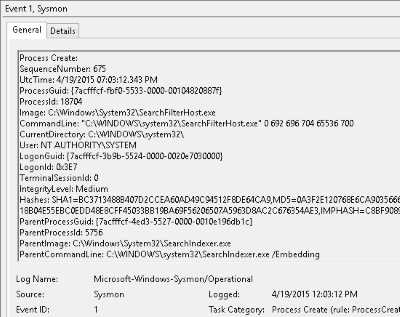

如果您是仍不了解Windows中的Sysmon或System Monitor應用程序的人之一,那麼您應該知道它是Sysinternals工具,用於監視系統中的惡意進程。此外,它還將這些進程記錄在Windows事件日誌中。

您可以從Sysinternal的官方頁面或http://live.sysinternals.com/sysmon.exe下載該應用程序。

要啟用過程篡改檢測功能,PC用戶或管理員需要在配置文件中添加“過程篡改”配置選項。請記住,Sysmon僅監視基本事件,例如進程創建和文件時間更改,而無需配置文件。

還向Sysmon 4.50模式添加了新指令,可以通過運行sysmon -S命令來查看該指令。

一旦可以使用以下配置文件進行非常基本的設置,即可啟用進程篡改檢測。

<Sysmon schemaversion =“ 4.50”> <EventFiltering> <RuleGroup name =“” groupRelation =“ or”> <ProcessTampering onmatch =“ exclude”> </ ProcessTampering> </ RuleGroup> </ EventFiltering> </ Sysmon>

要啟動Sysmon並指示它使用上述配置文件,用戶應執行sysmon -i並傳遞配置文件名。對於實例類型,請輸入“ sysmon -i sysmon.conf”,其中sysmon.conf是配置文件的名稱。

Sysmon啟動後,將安裝其驅動程序並在後台靜默啟動數據收集。

所有Sysmon事件都將在事件查看器中記錄到“應用程序和服務日誌/ Microsoft / Windows / Sysmon / Operational”中。

如果啟用了“進程篡改”功能,則每當檢測到進程空洞或進程篡改時,Sysmon都會在事件查看器中生成“事件25 –進程篡改”條目。

根據一些測試,該功能檢測到與Chrome,Opera,Firefox,Fiddler,MS Edhe和各種安裝程序相關的各種無害可執行文件。

但是,不幸的是,在最新的TrickBot和BazarLoader的情況下,該功能未觸發任何事件。